Enquête sur les incidents et

la remédiation prend trop de temps

Selon les estimations de l’industrie, il faut moins de 19 minutes aux pirates informatiques qualifiés pour se déplacer latéralement après avoir compromis la première machine d’une organisation.

En revanche, le MTTR peut prendre des mois, voire des années, et seuls 24 % affirment que leur SOC peut résoudre les incidents de sécurité en quelques heures ou jours. La rapidité de l’attaque montre un écart important dans les capacités de réaction des analystes.

Accélérer la détection des menaces,

enquête et réponse

Protégez votre organisation

Donner aux équipes de sécurité les moyens de détecter et de réagir dans toute l’organisation

Simplifier la pile technologique

Une plateforme convergente d’opérations de sécurité donne aux équipes de sécurité une vue d’ensemble en un seul outil

Augmenter l’efficacité de l’équipe

Les actions de réponse automatiques aident les équipes de sécurité à réagir rapidement et de manière cohérente.

DES ANALYSTES DE LA SÉCURITÉ :

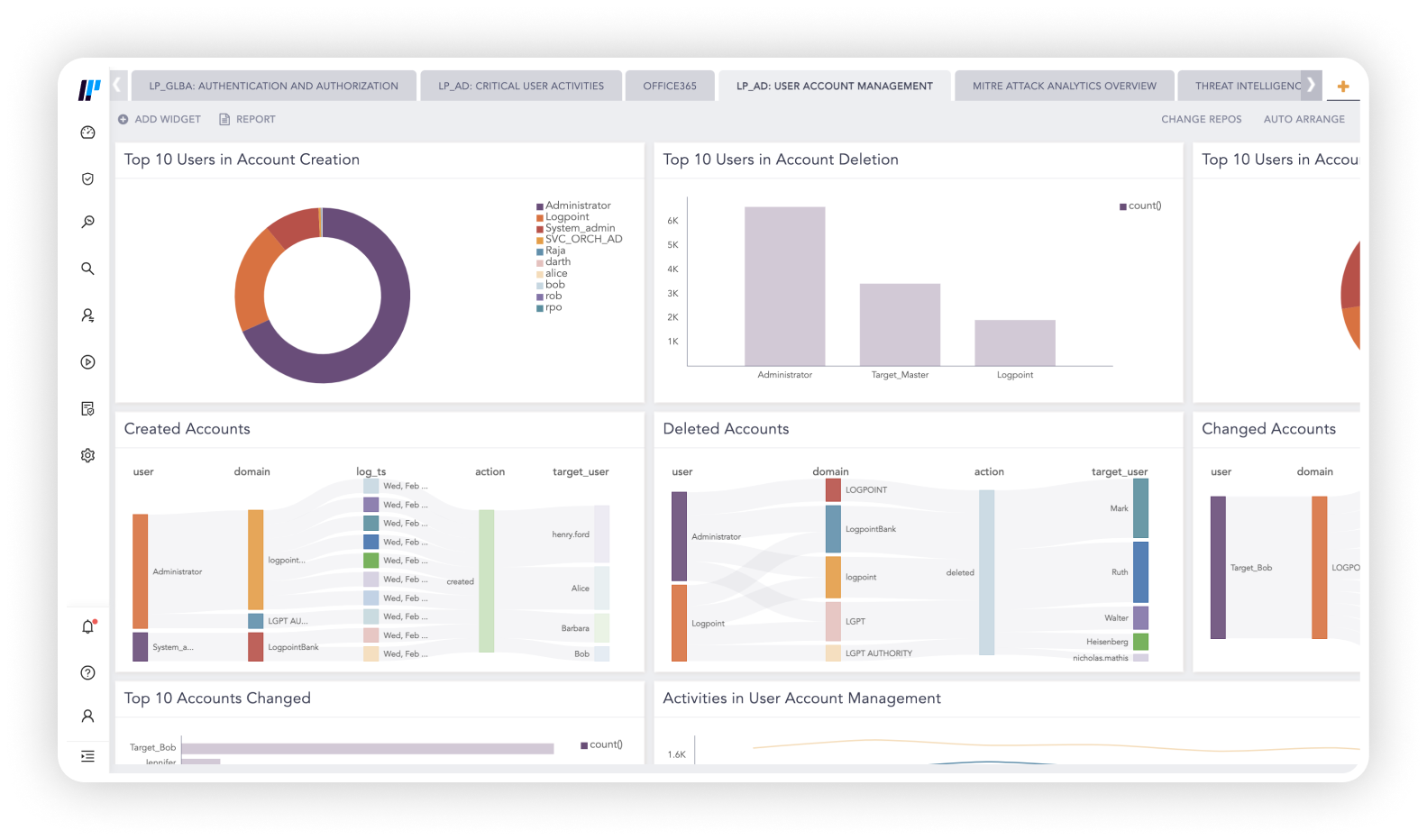

Gagnez en visibilité sur votre environnement

Logpoint collecte les données d’événements des clients, des serveurs, des systèmes de réseau, des charges de travail en nuage et des systèmes critiques pour l’entreprise, ce qui vous aide à visualiser les données.

Ensuite, Logpoint enrichit les données avec des informations concernant les utilisateurs, les actifs, les menaces et les vulnérabilités, rendant les données exploitables.

La mise en contexte des données fournit un aperçu qui permet de prendre rapidement des décisions.

DES ANALYSTES DE LA SÉCURITÉ :

Concentrez-vous sur les alertes qui comptent le plus

Ajoutez le contexte, les renseignements sur les menaces et les risques de l’entité en fusionnant les signaux faibles et en les transformant en enquêtes significatives. Les capacités intégrées aux points de terminaison permettent aux analystes d’exécuter des interrogations qui peuvent découvrir des menaces, accélérant ainsi l’enquête.

Grâce à un contenu de sécurité prêt à l’emploi et à des manuels de jeu régulièrement mis à jour, vous pouvez toujours détecter, examiner et répondre aux dernières menaces.

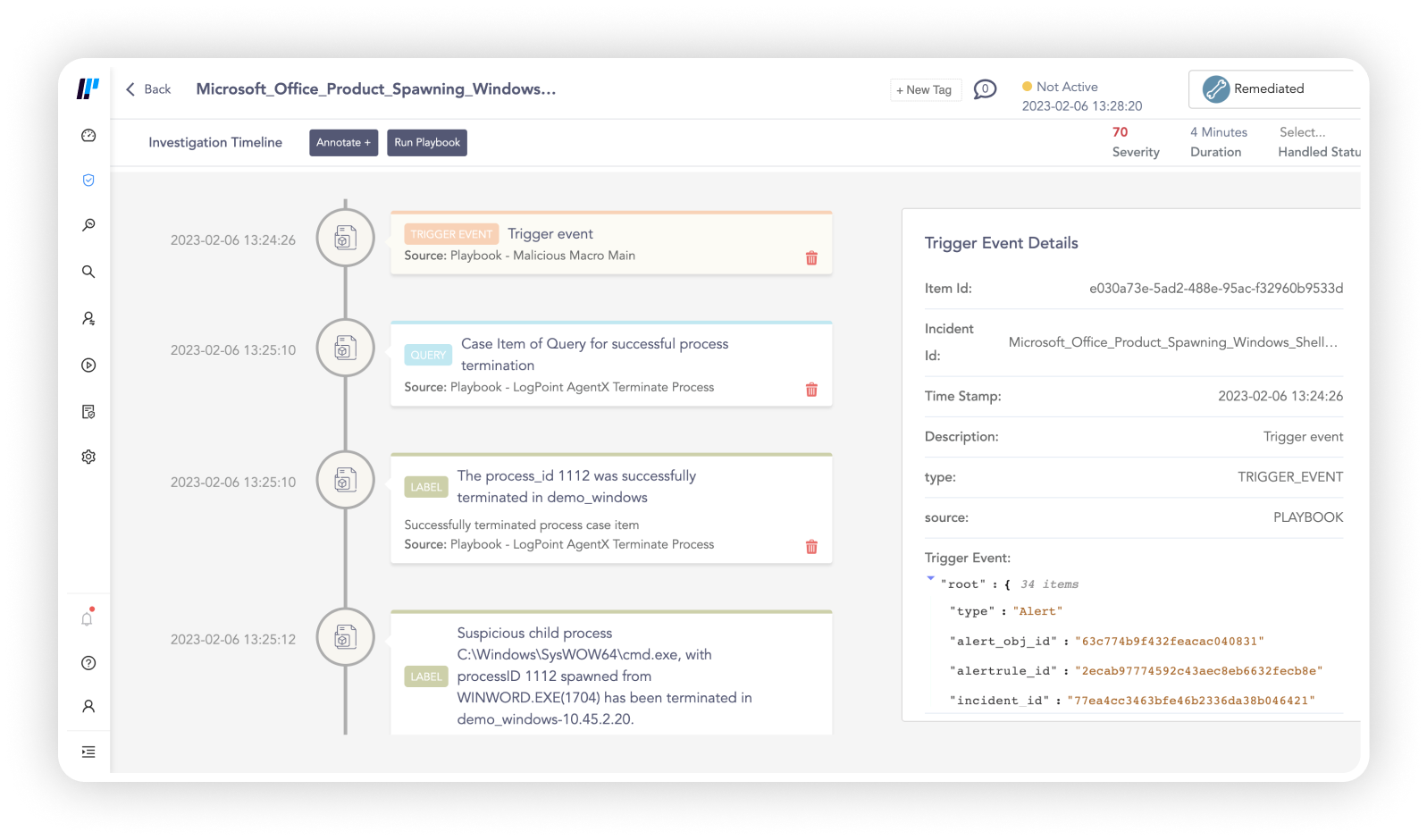

DES ANALYSTES DE LA SÉCURITÉ :

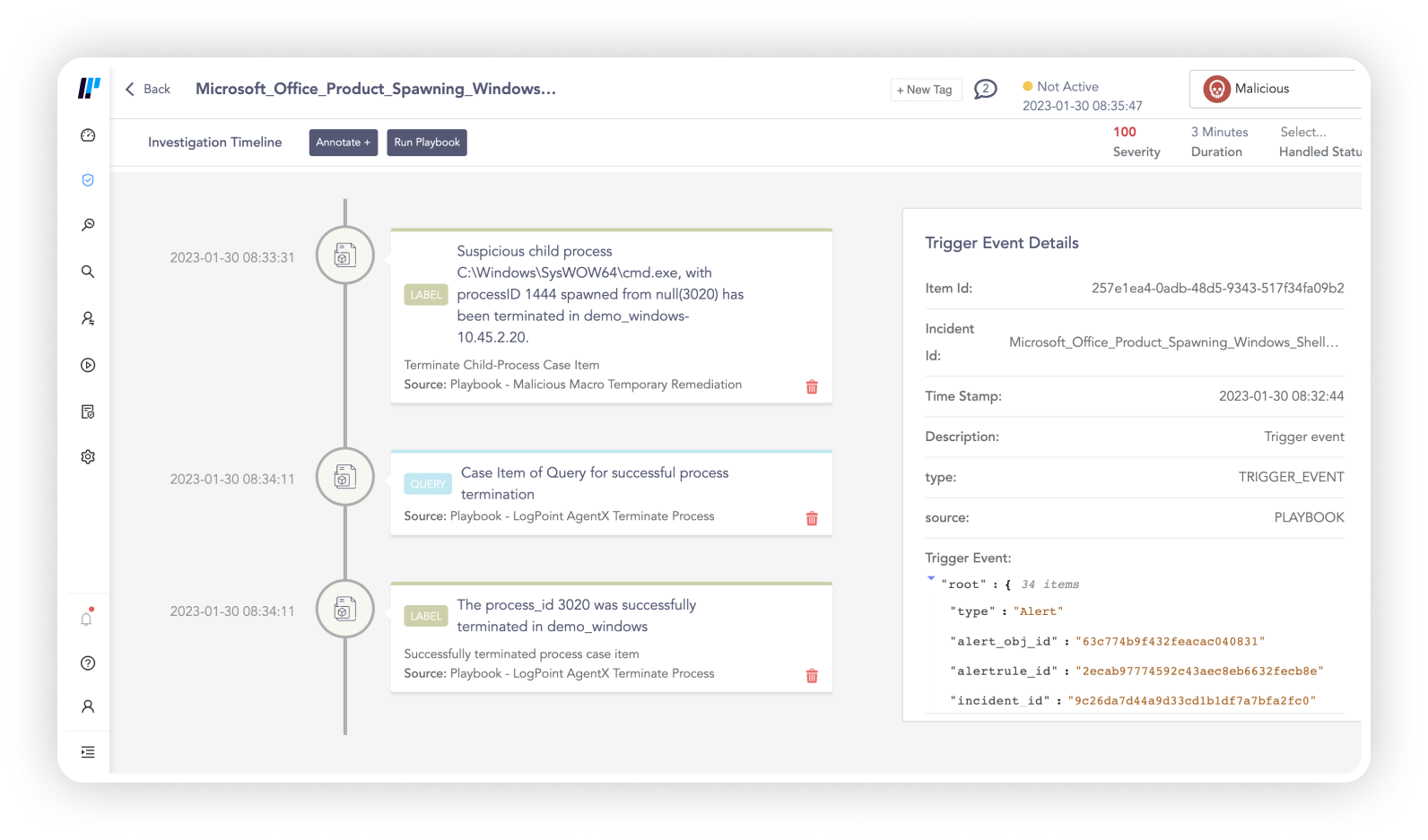

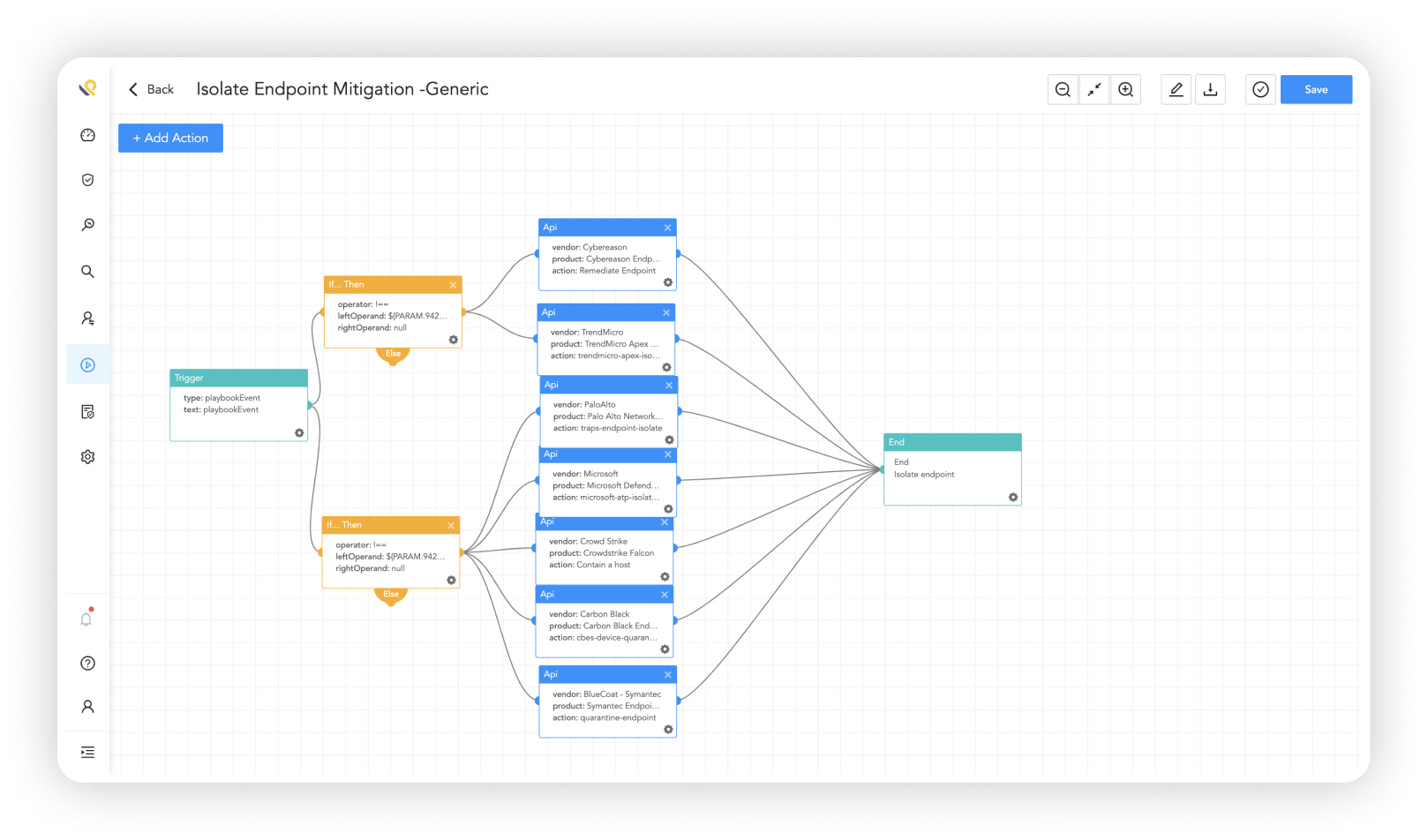

Réagir automatiquement pour réduire l’impact des incidents

Les alertes et les playbooks de Logpoint fonctionnent de manière transparente avec l’ensemble de la plateforme convergente – SIEM, SOAR, UEBA et sécurité des points de terminaison.

Automatisez à travers les outils et augmentez la posture de sécurité sans coût supplémentaire ni mise en œuvre requise.

Les capacités intégrées de réponse aux points d’extrémité réduisent la fatigue des alertes en isolant les hôtes, en bloquant les connexions entrantes provenant de sources malveillantes et en désactivant les utilisateurs en cas de violation.

Logpoint permet aux administrateurs de Computerome de détecter rapidement les comportements inhabituels dans le système et de prévenir les abus et les violations de données. Il fournit une couche de sécurité supplémentaire en plus des contrôles de sécurité établis, ce qui est nécessaire lorsque l’on manipule de grandes quantités de données.

de données.

La mise en œuvre de Logpoint n’a pas seulement augmenté la connaissance de la situation et la cybersécurité. Il nous a permis de réagir plus rapidement et d’utiliser moins de ressources humaines pour le travail fastidieux et répétitif de collecte et d’analyse manuelle des données provenant de différentes sources de journaux en cas d’incidents. Ces ressources peuvent ensuite être déployées pour améliorer le service et la sécurité ailleurs.

Mettez-vous à jour avec le

Le blog de Logpoint !

Démarrez avec Logpoint

Pour en savoir plus sur les avantages de notre plateforme convergente d’opérations de sécurité qui combine l’analyse des données, l’automatisation des incidents, l’analyse comportementale, la sécurité critique pour l’entreprise et la sécurité des points d’extrémité, réservez une démonstration personnelle.