Updated August 2024

A Security Operations Center (SOC) is a centralized command unit within an organization responsible for monitoring, analyzing, investigating, and protecting against cyberattacks. To mitigate threats and effectively defend against malicious activity, SOC teams work around the clock to monitor telemetry across the organization’s IT infrastructure. This orchestration of cybersecurity functions allows the SOC team to maintain vigilance over the organization’s networks, systems, devices, databases and applications, ensuring a proactive defense against cyber threats.

Go To Section

Cybersecurity is a must-have for all modern businesses

If it was measured as a country, then cybercrime – which is predicted to inflict damages for $9.2 trillion USD globally in 2024, - would be the world’s third-largest economy after the U.S. and China. Cybercrime costs are expected to grow by 15% over the next five years, representing the greatest transfer of wealth in history. There are many types of threat actors; hacktivists, nation-state adversaries, insider-threat actors, cyber terrorists, and thrill seekers – all with diverging agendas, skill sets, and motivations. The cost of cybercrime includes data extortion, theft, and damage, loss of intellectual property, embezzlement, fraud, post-attack disruption to the normal course of business, forensic investigation, restoration, and deletion of hacked data and systems. Cybercrime is becoming more professionalized and profitable than ever, as illustrated by the soaring costs related to hacker activities.

As our societies and organizations become more digitalized, the opportunities for digital threats increase. To stay resilient and ahead of this rapidly changing threat landscape, business leaders need to prioritize cybersecurity at the core of their operations, enhancing their readiness in a world full of threat actors.

Beyond ROI: ensuring cybersecurity resilience

Cyber resilience is about building a robust and adaptive defense system that can withstand and quickly recover from cyber incidents, minimizing their impact on the organization. To succeed, you need to implement the following aspects:

- Risk Management: Identifying, assessing, and mitigating risks related to cyber threats.

- Incident Response: Developing and implementing plans to detect, respond to, and recover from cybersecurity incidents.

- Business Continuity: Ensuring that critical business functions can continue during and after a cyber incident.

- Recovery Planning: Establishing procedures to restore systems and data to normal operations after an incident.

- Continuous Improvement: Regularly updating and improving cybersecurity measures to adapt to new threats and vulnerabilities.

Cybersecurity strategies need to be dynamic and responsive to accommodate the ever-changing threat landscape and tactics. If successfully implemented, then your cybersecurity spending will transition from merely being an 'insurance policy' against potential attacks to a proactive investment in your business's future.

Leaders need to step up and pave the way

However, having the right strategy alone is not sufficient. Building cybersecurity resilience requires the involvement of the entire organization; executives, employees, partners, supply chain participants, and customers alike. C-suite leaders must lead the charge, as they set the tone and direction for everyone else. To ensure cybersecurity resilience, you must:

- Create a culture at your organization that places cybersecurity at the forefront of your priorities. Doing so will inspire others to understand its importance.

- Educate your colleagues on intelligent cybersecurity practices, to strengthen organizational health and resilience against threats. With phishing, it takes just one employee to fail to recognize a malicious email, which opens a gateway for malware that potentially can compromise the entire organization.

- Place digital upskilling on the agenda to minimize breach events. Achieving buy-in from staff means there are more vigilant eyes and ears available to safeguard your enterprise.

- Establish a long-term partnership with a world-class cybersecurity provider to cement a strong foundation and build resilience in your business.

How does a SOC work?

The SOC teams monitor security data generated throughout the entire IT landscape; from host systems and applications to network and security devices, such as firewalls and antivirus solutions. By combining a range of advanced tools with the skills of experienced cybersecurity professionals, the SOC teams perform the following vital functions:

- Security event monitoring, detection, investigation, and alert triage

- Security incident response management, including malware analysis and forensic investigations

- Threat intelligence management (ingestion, production, curation, and dissemination)

- Risk-based vulnerability management (notably, the prioritization of patching)

- Security device management and maintenance

- Development of data and metrics for compliance reporting/management

What are the tools included in a Security Operations Center?

The SOC teams utilize a diverse set of tools within their technology stack to enable cybersecurity analysts to continuously monitor the organization's IT infrastructure. These tools allow the SOC team to effectively identify, categorize, and analyze security incidents and events, and ultimately decide how to respond to these events.

Essential tools in the SOC technology stack are:

Security Information and Event Management Solution

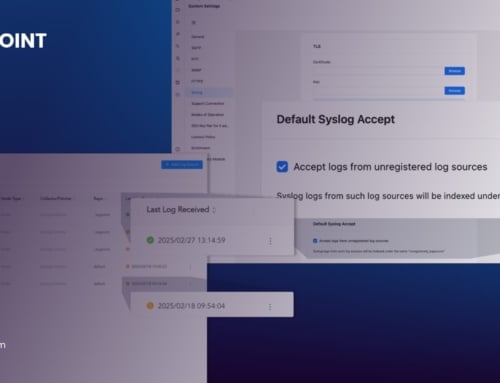

Security Information and Event Management (SIEM) tools provide the SOC's foundation, given its ability to correlate rules against massive amounts of disparate data to find threats. Integrating threat intelligence adds value to the SIEM activity by providing context to the alerts and prioritizing them.

Cyber defense platform

A holistic cyber defense platform helps SOC teams consolidate the tech stack, providing a single source of truth. We unify security event management, automated investigation and response, behavioral analytics, and forensics to help enterprises, organizations and MSSP’s achieve their security goals.

Take a tour of Logpoint’s solutions and platform.

Behavioral analytics

Behavior Analytics is typically added on top of the SIEM platform to help security teams detect malicious insiders and uncover compromised entities. Through behavioral modeling and machine learning, we create behavioral baselines and flag deviations from the norm.

Asset discovery

Asset discovery or an asset directory helps you better understand what systems and tools are running in your environment. It enables you to determine what the organization’s critical systems are, and how to prioritize security controls.

Vulnerability assessment

Detecting the gaps in your security is imperative to protect your environment, as these can be used to infiltrate your systems. Security teams must continually search the systems for vulnerabilities to spot these cracks and act accordingly. Some certifications and regulations also require periodic vulnerability assessments to prove compliance.

Intrusion detection

Intrusion detection systems (IDS) are fundamental tools for SOCs to detect attacks at the initial stages. They typically work by identifying known patterns of attack using intrusion signatures.

Benefits of a Security Operations Center

Having a SOC significantly enhances an organization’s ability to mitigate cyber threats. Due to the continuous, 24/7 monitoring of the entire IT landscape, SOC teams can quickly identify, analyze, and respond to security incidents. As time is a critical factor, SOC teams ensure that threats are addressed promptly, minimizing risks and effectively safeguarding the organization.

The key benefits of a SOC include:

- Uninterrupted monitoring and analysis for suspicious activity

- Improved incident response times and incident management practices

- Decreased gap between the ‘time of compromise’ and the ‘time to detect’

- Software and hardware assets are centralized for a more holistic approach to security

- Effective communication and collaboration to detect and classify adversarial tactics and techniques, e.g., by utilizing the MITRE ATT&CK framework

- Reduction of costs associated with security incidents

- More transparency and control over security operations

- Established chain of custody for data used in cybersecurity forensics

Challenges of a Security Operations Center

The SOC is managing the complex task of establishing landscape-wide threat visibility covering various types of endpoints, servers, and software, but also third-party services and the traffic flowing between these assets. For many organizations, creating and maintaining a capable SOC can be challenging because:

Volume

One of the biggest challenges organizations face is managing the sheer volume of security alerts, many of which demand both sophisticated systems and human resources to properly categorize, prioritize, and respond to threats. With so many alerts, some threats may be misclassified or overlooked altogether. This highlights the importance of advanced monitoring tools, automation capabilities, and a skilled cybersecurity team.

Complexity

The nature of modern business, workplace flexibility, and the growing reliance on cloud technology have increased the complexity of defending organizations against threats. In today's landscape, basic solutions like firewalls are no longer enough on their own to safeguard against digital adversaries. Adequate security now demands an integrated approach that combines technology, skilled personnel, and effective processes—elements that can be difficult to plan, build, and manage.

Cost

Building a Security Operations Center (SOC) demands considerable time and resources. Maintaining it is even more challenging due to the constantly evolving threat landscape, which necessitates frequent updates, upgrades, and ongoing education for cybersecurity staff. Additionally, few organizations possess the in-house expertise to fully grasp the current threat environment. As a result, many turn to third-party security service providers (like MSSPs) to achieve reliable security outcomes without the need for extensive internal technology or workforce investments.

Skills shortage

Building an in-house security solution is further complicated by the scarcity of skilled cybersecurity professionals. With high global demand, recruiting and retaining talent in this field is challenging. High turnover within a cybersecurity team can disrupt security operations, posing an additional risk to the organization.

Security Operation Center Deployment Model

Planning, building, and operating a Security Operations Center (SOC) requires significant time and resources. Depending on the size of your organization, budget, and availability of expert resources, there are several different ways for an organization to acquire SOC capabilities. The most common deployment models include:

Internal SOC

Building a dedicated in-house Security Operations Center (SOC) is typically recommended for organizations with mature cybersecurity programs. Enterprises that opt for internal SOCs usually have the budget to support the investment, which involves 24/7 monitoring and managing various complex elements within their infrastructure. One of the key benefits of an in-house SOC is the enhanced visibility and responsiveness it provides across the network. An internal team can closely monitor the entire environment and its applications, offering a comprehensive view of the threat landscape. However, some drawbacks include the difficulty of recruiting and retaining skilled talent, along with the high costs of investment. Additionally, developing and maintaining an effective internal SOC requires a significant amount of time and resources.

Managed SOC, MSSP, and MDR

Choosing a managed SOC is ideal for organizations that need external support for highly skilled monitoring and detection tasks. While some organizations may have a mature IT and cybersecurity framework, budget limitations and a lack of expertise can hinder their ability to establish a fully operational, in-house 24/7 SOC. Others may be at an earlier stage in their cybersecurity journey and require more advanced expertise to manage Monitoring, Detection, and Response (MDR) efforts efficiently.

The benefits of a managed SOC include being one of the fastest, simplest, most scalable, and cost-effective options to implement. Managed Security Service Providers (MSSPs), which typically serve a wide range of clients and industries, bring valuable expertise and a wealth of additional intelligence to the table.

The main difference between a traditional SOC and one with MDR services is that MDR providers go beyond threat detection and analysis—they also take proactive steps to respond. When a threat is detected, they assess its severity, take appropriate action, and keep you informed throughout the entire proces

Hybrid – Small Internal & Managed SOC

A hybrid model brings out the best of both worlds; in-house staff complemented with third-party experts, offering a secure approach to detection and response. Most organizations at this level are large enough to build a small team of their own. However, they cannot build a fully functional internal 24x7 SOC. This solution is efficient because of its quick detection and response time. Also, there is a lower backlog due to the additional analysts (internally and externally) who work through high-priority findings. Additionally, this model offers the best learning combination for an organization and cybersecurity team. It can also provide knowledge transfer from the experts of an MSSP.

Significant disadvantages include the fact that some data will be handled through a third party and that this model can be costly to sustain long-term.

A hybrid model combines the strengths of both in-house staff and third-party experts, delivering a secure and effective approach to detection and response. While many large organizations have the capacity to assemble a small internal team, they often lack the resources to maintain a fully operational 24x7 Security Operations Center (SOC). This hybrid solution is efficient due to its rapid detection and response capabilities, and its ability to reduce backlog by leveraging additional analysts who address high-priority issues. It also facilitates knowledge transfer from experts to the internal teams.

| Plan | Build | Operate | ||||

|---|---|---|---|---|---|---|

| Justification | Level | Resources | Sourcing | Capabilities | Workflows | Metrics |

| Do I need a SOC? | What capabilities should the SOC have? | How much should/can I spend on the SOC? | Should I build the SOC myself or outsource it? | What capabilities do I need now and which can I add later? | What SOC functions can be automated? | What SOC metrics should I track? |

| What are the tangible metric advantages of SOC? | Who is managing the SOC and what is the organizational structure? | How much staff is required to run the SOC? | What SOC services are my peers using? | How do I add incident response capabilities? | Whom does the SOC work with internally/externally? | How should I manage the SOC? |

| Making the SOC business case to leadership | What service level do I require from my SOC? | What are the staff roles and responsibilities in the SOC? | Could/should I be able to change SOC sourcing decisions over time? | How do I improve threat detection capabilities? | How do I add or improve SOC capabilities over time? | What reports should I create for senior leadership on SOC performance? |