Definition: Wie ist ein SOC aufgebaut?

Ein Security Operations Center (SOC) ist eine Kommandozentrale für Cyber Security Experten. Diese dient der Überwachung, Analyse und dem Schutz einer Organisation vor Cyberangriffen. Im SOC werden der Internetverkehr, die interne Netzwerkinfrastruktur, Desktops, Server, Endgeräte, Datenbanken, Anwendungen, IoT-Geräte und andere Systeme kontinuierlich auf Sicherheitsvorfälle überwacht. Die Mitarbeiter des SOC können mit anderen Teams oder Abteilungen zusammenarbeiten. In der Regel sind dies jedoch eigenständige Mitarbeiter, die über ausgezeichnete Cyber Security Kenntnisse verfügen. Die meisten SOCs arbeiten rund um die Uhr. Darum arbeiten die Mitarbeiter im Schichtbetrieb, um die Netzwerkaktivitäten kontinuierlich zu überwachen und Bedrohungen einzudämmen. Ein SOC kann intern aufgebaut oder ganz oder teilweise an externe Anbieter ausgelagert werden.

Dieser Blogpost beinhaltet:

- Welche Aufgaben werden mit einem SOC erfüllt?

- Vorteile eines Security Operations Center

- Welche Fähigkeiten hat ein ein Security Operations Center?

- Herausforderung eines Security Operations Center

- Wie kann Ihr Unternehmen von einem Security Operation Center profitieren?

- Aufbau von Fähigkeiten des Security Operations Center

- Checkliste: Fragen, die beim Aufbau eines SOC zu berücksichtigen sind

Das SOC überwacht Sicherheitsdaten, die in der gesamten IT-Infrastruktur der Organisation generiert werden. Diese Daten können von den Host-Systemen und Anwendungen bis hin zu Netzwerk- und Sicherheitsgeräten wie Firewalls und Antivirenlösungen generiert werden.

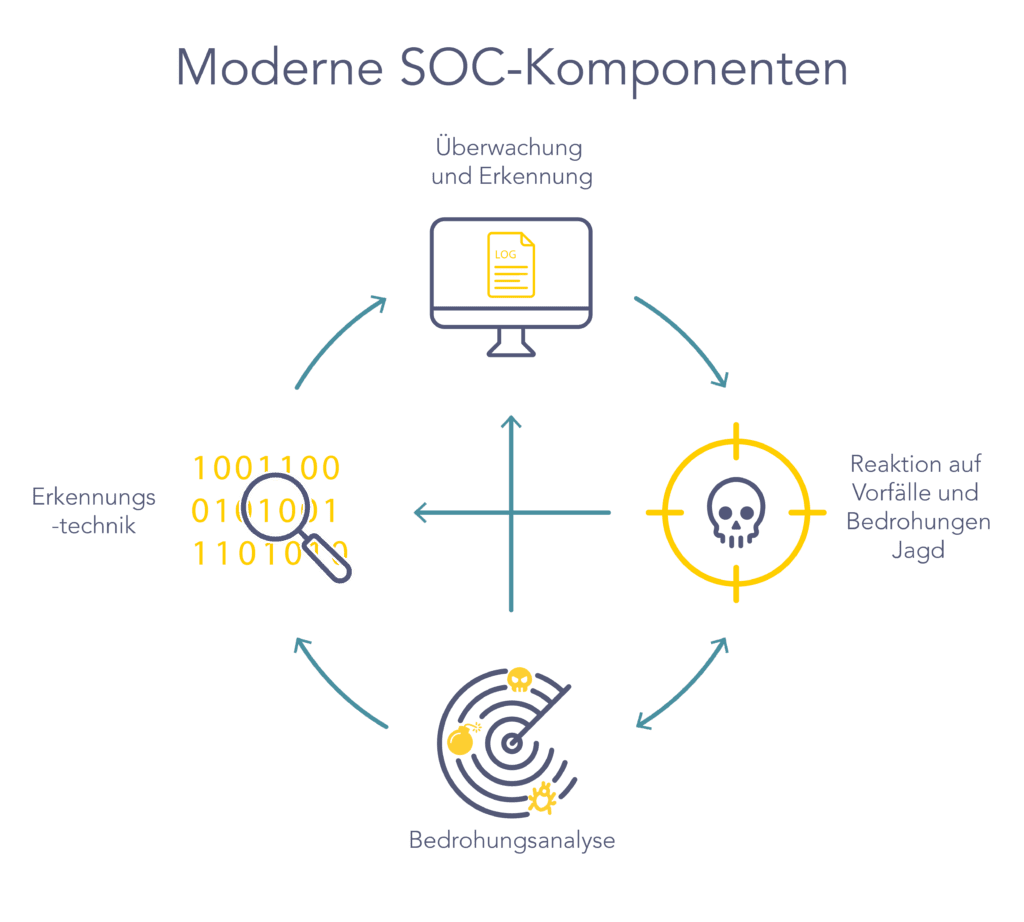

Durch die Kombination einer Reihe fortschrittlicher Tools und der Fähigkeiten erfahrener Cybersicherheitsexperten erfüllt das Security Operations Center die folgenden wichtigen Funktionen:

- Überwachung von Sicherheitsereignissen, Erfassung, Untersuchung und Auslösung von Alarmen

- Verwaltung der Reaktion auf Sicherheitsvorfälle, einschließlich Malware-Analyse und forensische Untersuchungen

- Threat Intelligence Management (Aufnahme, Produktion, Kuration und Verbreitung)

- Risikobasiertes Management der Schwachstellen (insbesondere die Priorisierung von Patches)

- Threat-Hunting

- Verwaltung und Wartung von Sicherheitsgeräten

- Entwicklung von Daten und Metriken für die Einhaltungsbericht/-verwaltung

Der Hauptvorteil eines SOC ist die verbesserte Erkennung von Sicherheitsvorfällen. Dies wird durch kontinuierliche Überwachung und Analyse von Netzwerkaktivitäten ermöglicht. Dazu werden Erkenntnissen aus dem Bereich Cyber Intelligence hinzugezogen. Durch die Analyse von Aktivitäten in den Netzwerken der Organisation rund um die Uhr können SOC-Teams Sicherheitsvorfälle frühzeitig erkennen und darauf reagieren. Dies ist von entscheidender Bedeutung, da Zeit eines der kritischsten Elemente einer wirksamen Reaktion auf Cyber Security Vorfälle ist.

Die SOC-Überwachung rund um die Uhr gibt Organisationen einen bedeutenden Vorteil im Kampf gegen Vorfälle und Eingriffe, unabhängig von Quelle, Tageszeit oder Art des Angriffs. Die Lücke zwischen der Zeit des Eindringens und der Zeit bis zur Erkennung des Angriffs wird verringert. Das hilft Organisationen, den Überblick über die Bedrohungen in ihrer Umgebung zu behalten und ihr Risiko zu begrenzen.

Zu den wichtigsten Vorteilen eines SOC gehören:

- Ununterbrochene Überwachung und Sicherheitsanalysen

- Verbesserte Reaktionszeit auf Vorfälle und Managementpraktiken der Vorfälle

- Verringerter Abstand zwischen dem Zeitpunkt der Kompromittierung/Eindringens und dem Zeitpunkt der Erfassung dessen

- Software- und Hardware-Ressourcen werden für einen ganzheitlicheren Sicherheitsansatz zentralisiert

- Effektive Kommunikation und Zusammenarbeit, um gegnerische Taktiken und Techniken zu erkennen und einzuordnen, z.B. durch Nutzung des MITRE ATT&CK frameworks

- Reduktion der mit Sicherheitsvorfällen verbundenen Kosten

- Mehr Transparenz und Kontrolle über Sicherheitsoperationen

- Etablierte Chain of Custody für Daten, die in der Cybersecurity Forensik verwendet werden

Das SOC umfasst eine Reihe von Tools in einem vielfältigen Technologie-Stack, um Cyber Security Analysten bei der kontinuierlichen Überwachung der Sicherheitsaktivitäten in der IT-Infrastruktur der Organisation zu unterstützen. Die im Security Operations Center stationierten Mitglieder des Sicherheitsteams verwenden diese Tools, um Vorfälle und Ereignisse zu identifizieren, zu kategorisieren und zu analysieren. Letztlich entscheiden Sie auf dieser Grundlage, wie Sie auf diese Ereignisse reagieren. Wesentliche Tools im Technologie-Stack des SOC sind:

Eine Lösung für Security Information and Event Management

Security Information and Event Management (SIEM) Tools bilden die Grundlage des SOC. Das SIEM ist in der Lage mit massiven Mengen von unterschiedlichen Daten, verschiedene Regeln zu korrelieren. Dadurch kann Bedrohungen hezielt ausfindig machen. Die Integration von Threat Intelligence erhöht den Wert der SIEM-Lösung, indem sie den Kontext der Warnungen liefert und ihnen Prioritäten zuweist.

Verhaltensmäßige Überwachung (UEBA)

Die User and Entity Behavioral Analytics (UEBA) wird in der Regel der SIEM-Plattform hinzugefügt. Diese hilft dem Sicherheitsteams bei der Erstellung von Baselines durch Anwendung von Verhaltensmodellierung und Machine-Learning. Letztlich können Sicherheitsrisiken so aufgedeckt werden.

Erfassung von Assets

Die Asset-Erfassung oder ein Asset-Verzeichnis hilft Ihnen, besser zu verstehen, welche Systeme und Tools in Ihrer Umgebung laufen. So können Sie feststellen, welche kritischen Systeme im Unternehmen vorhanden sind. Auf dieser Grundlage können Sie Sicherheitskontrollen.

Schwachstellenbewertung

Um Ihre Umgebung efffektiv zu schützen, bedarf es eine genaue Identifizierung von Schwachstellen. Sicherheitsteams müssen die Systeme nach diesen Sicherheitslücken untersuchen und entsprechend handeln. Einige Zertifizierungen und Vorschriften verlangen ebenfalls eine regelmäßige Schwachstellenbewertungen.

Erkennung von Eindringlingen

Intrusion detection systems (IDS) sind grundlegende Werkzeuge für SOCs, um Angriffe im Anfangsstadium zu erkennen. Sie funktionieren typischerweise durch die Identifizierung bekannter Angriffsmuster unter Verwendung von Intrusion-Signaturen.

Das SOC hat eine zunehmend komplexe Rolle, da es alle Aspekte der digitalen Sicherheit der Organisation verwaltet. Für viele Organisationen kann das Herstellen und die Aufrechterhaltung eines fähigen SOC eine Herausforderung darstellen. Zu den allgemeinen Herausforderungen gehören:

Umfang

Die häufigste Herausforderung von Organisationen ist der Umfang der Sicherheitswarnungen. Um Bedrohungen richtig zu kategorisieren, zu priorisieren und darauf zu reagieren. erfordert dies fortschrittliche Systeme und Personalressourcen. Bei einer großen Anzahl von Warnmeldungen können einige Bedrohungen falsch kategorisiert oder ganz übersehen werden. Dies unterstreicht den Bedarf an fortschrittlichen Monitoring Tools und Automatisierungsfunktionen sowie den Bedarf eines qualifizierten Teams an Cyber Security Experten.

Komplexität

Die Art des Unternehmens, die Flexibilität des Arbeitsplatzes, der vermehrte Einsatz von Cloud-Technologie sowie andere Probleme haben die Komplexität der Verteidigung des Unternehmens erhöht. Dies macht die Reaktion auf Bedrohungen ebenfalls anspruchsvoller. Heute reichen relativ einfache Lösungen wie Firewalls als Einzelmaßnahme nicht mehr aus, um das Unternehmen vor digitalen Gegnern zu schützen. Ausreichende Sicherheit erfordert eine Lösung, die Technologie, Menschen und Prozesse kombiniert, was eine Herausforderung bei Planung, Aufbau und Betrieb darstellen kann.

Kosten

Der Aufbau eines SOC erfordert erhebliche Zeit und Ressourcen. Die Instandhaltung kann sogar noch anspruchsvoller sein, da sich die Bedrohungslandschaft ständig verändert. Dies erfordert häufige Aktualisierungen und Upgrades sowie eine stetige Weiterbildung des Cyber Security Personals. Außerdem verfügen nur wenige Organisationen über das erforderliche Talent, um die aktuelle Bedrohungslandschaft ausreichend zu verstehen. Viele Organisationen arbeiten mit Drittanbietern von Sicherheitsdiensten (wie z.B. MSSPs) zusammen, um zuverlässige Ergebnisse ohne bedeutende interne Technologie- oder Personalinvestitionen zu gewährleisten.

Mangel an Fachkräften

Der Aufbau einer firmeninternen Sicherheitslösung wird durch die begrenzte Verfügbarkeit qualifizierter Cyber Security Experten erschwert. Cyber Security Experten sind weltweit sehr gefragt. Darum ist es schwierig, diese zu rekrutieren und zu halten. Das bedeutet, dass die Mitarbeiterfluktuation innerhalb einer Cyber Security Organisation die Sicherheitsabläufe potenziell beeinträchtigen kann.

Es gibt verschiedene Möglichkeiten für eine Organisation, SOC-Fähigkeiten zu erwerben. Die gängigsten Einsatzmodelle sind:

Internes SOC

Der Aufbau eines internen Security Operations Center wird für ausgereifte Cyber Security Unternehmen empfohlen. Um ein interne SOCs zu entwickeln, müssen im Budget mehrere Faktoren berücksichtigt werden. Unter anderem muss ein 24×7 Rund-um-die-Uhr-Einsatz eingeplant sein. Zudem müssen die vielen sich verändernden Variablen in und um ihrer Infrastruktur beachtet werden. Einer der wesentlichen Vorteile des Aufbaus eines internen SOC ist die maximale Sichtbarkeit und Reaktionsfähigkeit im gesamten Netzwerk. Ein engagiertes internes Team wird in der Lage sein, die Umgebung und ihre Anwendungen zu überwachen und ein vollständiges Bild aus der Perspektive der Bedrohungslandschaft zu liefern. Zu den Nachteilen zählen der Kampf um die Rekrutierung und Bindung von Talenten sowie hohe Investitionskosten im Vorfeld. Dieses Modell erfordert in der Regel einen erheblichen Zeitaufwand für den Aufbau und die Aufrechterhaltung eines angemessenen Niveaus.

Managed SOC, MSSP, und MDR

Die Auswahl eines verwalteten SOC empfiehlt sich für Organisationen, die Unterstützung einer externen Firma bei der Ausführung von hoch qualifizierten Überwachungs- und Erfassungsaufgaben in Anspruch nehmen möchten. Einige Organisationen können aus IT- und Cyber Security Perspektive ausgereift sein. Jedoch können Budgetbeschränkungen und begrenztes Fachwissen die Fähigkeit zum Aufbau eines voll funktionsfähigen, internen 24×7-SOC beeinträchtigen. Umgekehrt kann es Organisationen geben, die sich noch in einer unausgereiften Phase der Cyber Security befinden und daher bessere Fachkenntnisse benötigen, um die Überwachungs-, Erkennungs- und Reaktionseinsätze (MDR) schnell durchführen zu können.

Zu den Vorteilen dieses Modells gehören: Sie ist die schnellste, einfachste, die am meisten anpassbare und kostengünstigste zu implementieren. Da es eine Vielzahl von Kunden und Branchen gibt, die typisch von MSSPs (Managed Security Services Providers) unterstützt werden, kann das Fachwissen und die Vielzahl an zusätzlichen Informationen von unschätzbarem Wert sein.

Der größte Unterschied zwischen einem traditionellen SOC und einem mit MDR-Diensten ausgestatteten besteht darin, dass diese Anbieter Bedrohungen nicht nur erkennen und analysieren, sondern auch auf diese reagieren. Wenn eine Bedrohung erfasst wird, werden sie das Gefahrenniveau überprüfen. Dies geschieht, während sie darauf reagieren und Sie über den Vorfall informieren.

Hybrid – Kleines, intern betriebenes SOC

Ein Hybridmodell bringt das Beste aus beiden Welten zum Vorschein; hauseigenes Personal, ergänzt durch Experten von Drittanbietern, bietet einen sicheren Ansatz zur Erkennung und Reaktion. Die meisten Organisationen auf dieser Ebene sind groß genug, um ein eigenes kleines Team aufzubauen. Sie können jedoch kein voll funktionsfähiges internes 24×7 SOC aufbauen. Diese Lösung ist aufgrund ihrer schnellen Aufdeckungs- und Reaktionszeit sehr effizient. Außerdem gibt es einen geringeren Rückstand aufgrund der zusätzlichen Analysten (intern und extern), die Erkenntnisse mit hoher Priorität bearbeiten können. Darüber hinaus bietet dieses Modell die beste Lernkombination für eine Organisation und ein Cybersicherheitsteam. Es kann ebbenfalls einen Wissenstransfer von den Experten eines MSSP ermöglichen.

Zu den erheblichen Nachteilen gehört die Tatsache, dass einige Daten über eine dritte Partei verarbeitet werden. Die langfristige Aufrechterhaltung dieses Modells kann zudem kostspielig sein.

Die Planung, der Aufbau und der Betrieb eines Security Operations Center erfordert Zeit und Ressourcen. Es ist eine wesentliche Aufgabe für die Effektivität der Cybersicherheit im Unternehmen. Abhängig von der Größe der Organisation und der Verfügbarkeit von Expertenressourcen lohnt es sich jedoch, die Unterstützung durch externe Berater in Betracht zu ziehen. Sie müssen sich überlegen, wie das SOC geplant, aufgebaut und betrieben werden soll. Im weiteren Verlauf wird der erste Schritt darin bestehen, einen Business Case zu erstellen. Dieser ermöglicht es Ihnen, die Unterstützung der Geschäftsführung und die erforderliche Finanzierung zu erhalten.

Denken Sie daran, dass sich ein effektiver SOC-Geschäftsfall auf das Ergebnis der Investition konzentriert und nicht auf die spezifischen technischen Fähigkeiten oder Instrumente, die ein SOC hinzufügt. Die Führungsspitze schätzt Geschäftsbeispiele, die greifbare, metrische Verbesserungen oder Vorteile bieten.

| Planung | Aufbau | Betrieb | ||||

|---|---|---|---|---|---|---|

| Rechtfertigung | Level | Ressourcen | Beschaffung | Fähigkeiten | Arbeitsabläufe | Metrik |

| Brauche ich ein SOC? | Welche Fähigkeiten sollte das SOC haben? | Wie viel sollte ich für das SOC ausgeben? | Sollte ich das SOC selbst aufbauen oder auslagern? | Welche Fähigkeiten brauche ich jetzt und welche kann ich später hinzufügen? | Welche SOC-Funktionen können automatisiert werden? | Welche SOC-Metriken sollte ich verfolgen? |

| Was sind die greifbaren metrischen Vorteile eines SOC? | Wer leitet das SOC und wie sieht die Organisationsstruktur aus? | Wie viel Personal wird für die Führung des SOC benötigt? | Welche SOC-Dienstleistungen nutzen meine Kollegen? | Wie füge ich Fähigkeiten zur Reaktion auf Vorfälle hinzu? | Mit wem arbeitet das SOC intern/extern zusammen? | Wie sollte ich das SOC verwalten? |

| Den Business Case des SOC der Geschäftsführung aufzeigen | Welches Service-Level benötige ich von meinem SOC? | Was sind die Rollen und Verantwortlichkeiten der Mitarbeiter im SOC? | Könnte/sollte ich in der Lage sein, die SOC-Beschaffungsentscheidungen im Laufe der Zeit zu ändern? | Wie kann ich die Fähigkeiten zur Erfassung von Bedrohungen verbessern? | Wie kann ich im Laufe der Zeit SOC-Fähigkeiten hinzufügen oder verbessern? | Welche Berichte über die SOC-Leistung sollte ich für die Führungsebene erstellen? |

Brauche ich ein SOC?

Planung

Ebene: Welche Fähigkeiten sollte das SOC haben??

Ressourcen: Wie viel sollte/kann ich für das SOC ausgeben?

Aufbau

Beschaffung: Sollte man das SOC selbst aufbauen oder auslagern?

Fähigkeiten: Welche Fähigkeiten brauche ich jetzt und welche kann ich später hinzufügen?

Betrieb

Arbeitsabläufe: Welche SOC-Funktionen können automatisiert werden?

Metrik: Welche SOC-Metriken sollte ich verfolgen?

Was sind die greifbaren metrischen Vorteile eines SOC?

Planung

Ebene: Wer leitet das SOC und wie sieht die Organisationsstruktur aus?

Ressourcen: Wie viel Personal wird für die Führung des SOC benötigt?

Aufbau

Beschaffung: Welche SOC-Dienstleistungen nutzen meine Kollegen?

Fähigkeiten: Wie füge ich Fähigkeiten zur Reaktion auf Vorfälle hinzu?

Betrieb

Arbeitsabläufe: Mit wem arbeitet das SOC intern/extern zusammen?

Metrik: Wie sollte ich das SOC verwalten?

Den Business Case des SOC der Geschäftsführung aufzeigen

Planung

Ebene: Welches Service-Level benötige ich von meinem SOC?

Ressourcen: Was sind die Rollen und Verantwortlichkeiten der Mitarbeiter im SOC?

Aufbau

Beschaffung: Könnte/sollte ich in der Lage sein, die SOC-Beschaffungsentscheidungen im Laufe der Zeit zu ändern?

Fähigkeiten: Wie kann ich die Fähigkeiten zur Erfassung von Bedrohungen verbessern?

Betrieb

Arbeitsabläufe: Wie kann ich im Laufe der Zeit SOC-Fähigkeiten hinzufügen oder verbessern?

Metrik: Welche Berichte über die SOC-Leistung sollte ich für die Führungsebene erstellen?