Un SOC (Security Operations Center) est un centre de commande pour les professionnels de la cybersécurité chargé de surveiller, analyser et de protéger une entreprise contre les cyberattaques. Dans un Security Operations Center, le trafic Internet, l’infrastructure réseau interne, les postes de travail, les serveurs, les systèmes endpoint, les bases de données, les applications, les objets connectés (IoT) ainsi que d’autres systèmes sont surveillés en permanence afin de détecter les incidents de sécurité. Le personnel d’un Security Operations Center peut travailler avec d’autres équipes ou départements, mais est généralement autonome avec des employés qui ont des compétences en matière de cybersécurité bien particulières. La plupart des SOC fonctionnent 24h/24 et 7j/7, les employés travaillant en équipes pour surveiller en permanence l’activité du réseau et mitiger les menaces. Un SOC peut être déployé en interne, ou être entièrement, voire partiellement, sous-traité à des fournisseurs externes.

Go To Section

La cybersécurité est aujourd’hui incontournable pour toutes les entreprises

À l’heure actuelle, les cyberattaques sont beaucoup trop fréquentes pour que les entreprises puissent faire preuve de complaisance. Il existe de nouvelles menaces, de nouveaux vecteurs et de nouveaux acteurs, auxquels un ensemble de solutions de cybersécurité en constante évolution tente de faire face.

À mesure que la technologie de cybersécurité évolue, les outils associés deviennent plus accessibles et plus efficaces que jamais. Les entreprises ont désormais le choix entre différents produits, tarifs et structures de paiement, elles n'ont donc pas besoin de choisir entre investir dans la cyberprotection ou réduire leurs dépenses dans d'autres domaines.

C’est une bonne nouvelle aujourd’hui pour les entreprises, en particulier celles qui reposent essentiellement sur le numérique. À mesure que la transformation digitale se poursuit, de plus en plus d’opportunités s'offrent aux menaces numériques, rendant ainsi les entreprises vulnérables aux cyberattaques et aux violations.

Ces vulnérabilités sont susceptibles de se développer massivement à mesure que votre entreprise évoluera. Plus votre équipe s'agrandira, plus vous inclurez d'appareils et de systèmes endpoint, et plus vous serez amené à traiter un important volume de données.

S'associer avec le bon éditeur de solutions de cybersécurité est un moyen de moderniser votre approche et de mieux protéger votre entreprise.

Le mot « hacker » évoquait autrefois l’image d’un loup solitaire caché dans un sous-sol sombre : un individu doté d’un talent pour le codage mais animé par un désir de créer le chaos.

Les cybercriminels actuels sont d’un autre type. Il est courant que les hackers forment un groupe, lié par une amitié et une cause communes. Les acteurs malveillants sont plus connectés que jamais, donnant ainsi naissance à un nouveau phénomène cybercriminel.

Le « CyberCrime as a Service », ou CCaaS, est une source de revenus établie pour ceux qui possèdent les « compétences » en matière de cybercriminalité. Les personnes mal intentionnées n’ont plus besoin d’effectuer elles-mêmes les basses besognes : il leur suffit tout simplement d’embaucher un individu pour agir à leur place. Cette approche crée un marché pour les packages malveillants, signifiant ainsi que ces derniers sont accessibles à toute personne souhaitant les utiliser.

Ainsi, pour résister et garder une longueur d’avance sur ce paysage de menaces en rapide évolution, les dirigeants avisés doivent placer la cybersécurité au cœur de leurs opérations, améliorant ainsi leurs chances de survie dans un monde rempli d’acteurs malveillants.

Au-delà du ROI : assurer la résilience en matière de cybersécurité

La résilience en matière de cybersécurité est un terme générique désignant une infrastructure numérique durable et inattaquable.

Cette résilience signifie être capable de détecter, localiser et gérer les attaques. La première étape consiste à assurer une forme de surveillance pour détecter les activités suspectes, suivie d'un confinement puis de mesures de mitigation.

Les acteurs malveillants ne respectent pas les horaires de travail habituels : vos opérations de sécurité doivent être extrêmement robustes, et ce 24h/24. Les opérations de surveillance et de détection doivent être exécutées en continu pour être en mesure de contrer toute menace.

Par conséquent, les menaces évoluent constamment pour tenter de devancer les stratégies de défense nouvellement mises en œuvre. Une telle situation signifie que votre solution de cybersécurité doit être dynamique et réactive aux nouvelles tactiques et méthodes déployées par les cybercriminels.

Si vous y parvenez, vos dépenses en matière de cybersécurité passeront d’une police d’assurance (souscrite « juste en cas d’attaque ») à un investissement proactif dans l’avenir de votre entreprise. De plus, vous serez dans une meilleure posture pour protéger votre entreprise à mesure que vous évoluerez.

Chez Logpoint, notre protection SaaS est mise en œuvre à partir d'informations sur les événements et de la détection des menaces sur le Web. Cette approche signifie que nous sommes en mesure de vous proposer les solutions de cybersécurité les plus récentes et les plus pertinentes pour votre entreprise.

Les dirigeants doivent intensifier leurs efforts et ouvrir la voie

En tant que cadre dirigeant (C-Suite), vous devez donner le ton, notamment en :

- Créant une culture au sein de votre entreprise qui place la cybersécurité au premier plan de vos priorités. Cette stratégie incitera les autres à comprendre son importance.

- Formant/sensibilisant vos collègues aux bonnes pratiques en matière de cybersécurité, afin de promouvoir une meilleure santé organisationnelle et une meilleure résilience face aux menaces. Comme pour les tactiques telles que le phishing, il suffit qu’un seul membre du personnel ne reconnaisse pas un email malveillant pour créer un point d’entrée pour les malwares.

- Faisant du perfectionnement des compétences numériques une priorité afin de minimiser les événements impliquant des violations. En obtenant l’adhésion de vos employés, vous obtiendrez la garantie que ces derniers seront plus vigilants et davantage disponibles pour protéger votre entreprise.

- Établissant un partenariat sur le long terme avec un éditeur de solutions de cybersécurité de renommée internationale pour consolider vos solides bases et renforcer la résilience de votre entreprise.

Découvrez les solutions et la plateforme Logpoint.

Le fonctionnement d’un SOC

Le SOC surveille les données de sécurité générées au niveau de l’ensemble de l’infrastructure IT de l’entreprise, en allant des systèmes hôtes et des applications jusqu’aux périphériques réseau et de sécurité, tels que les pare-feu et les solutions antivirus.

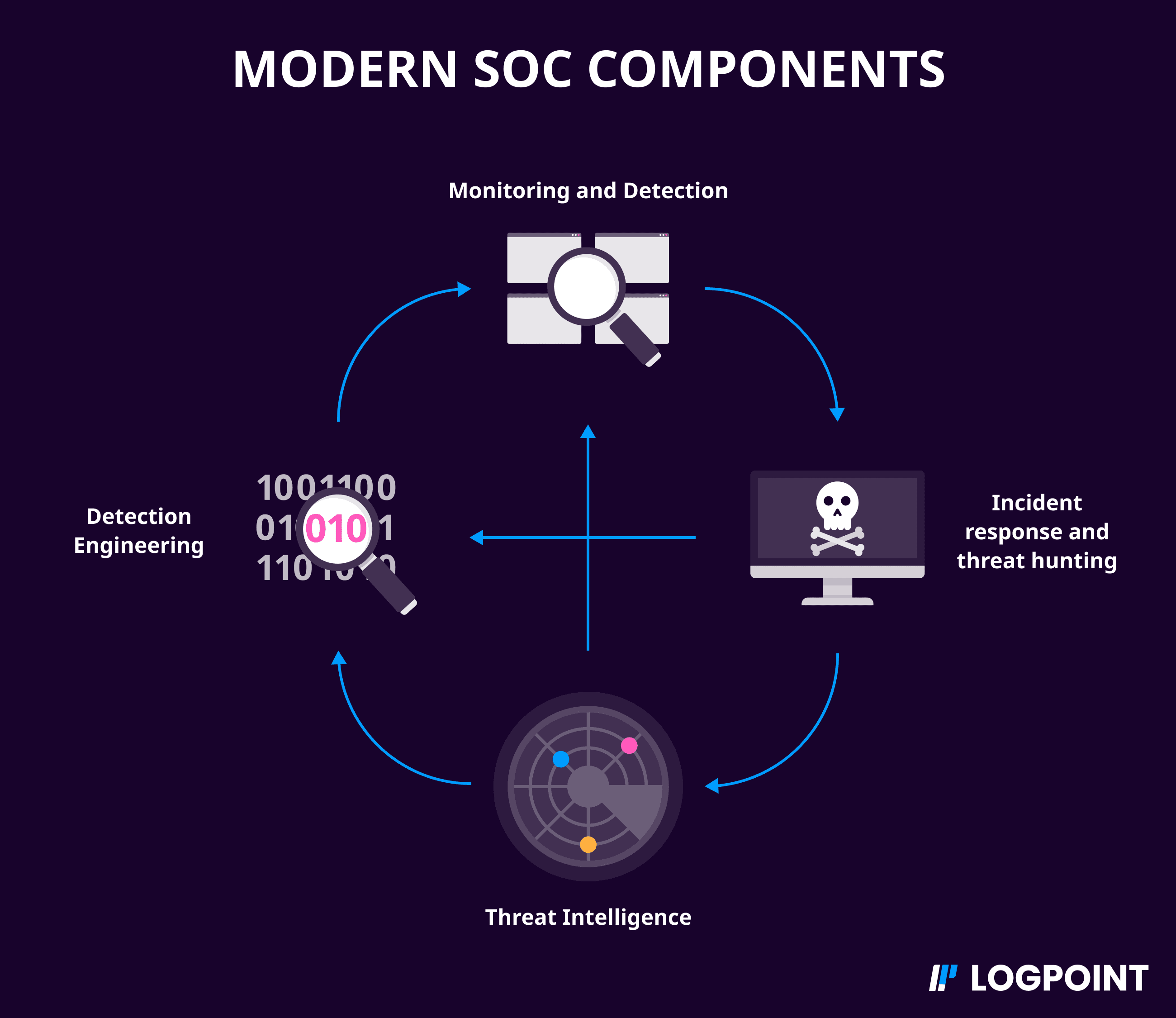

En combinant une gamme d’outils avancés et les compétences de professionnels expérimentés en matière de cybersécurité, le SOC remplit les fonctions vitales suivantes :

- Surveillance, détection, investigation et priorisation des alertes en matière d’événement de sécurité.

- Gestion des réponses aux incidents de sécurité, notamment l’analyse des malwares et les investigations post-mortem.

- Gestion des renseignements sur les menaces (ingestion, production, curation et diffusion).

- Gestion des vulnérabilités basée sur les risques (notamment, la priorisation des correctifs).

- Chasse aux menaces.

- Gestion et maintenance des dispositifs de sécurité.

- Développement de données et d’indicateurs pour le reporting/la gestion de la conformité.

Les outils disponibles dans un SOC

Le SOC comprend un ensemble d’outils dans une pile technologique variée pour aider les analystes en cybersécurité à surveiller en permanence les activités de sécurité dans l’infrastructure IT de l’entreprise. Les membres de l’équipe de sécurité affectés au SOC (Security Operations Center) utilisent ces outils pour identifier, classer, analyser les incidents et événements, et décider au final comment réagir face à ces événements.

Les outils essentiels de la pile technologique SOC sont :

Une solution SIEM (Security Information and Event Management)

Les outils de gestion des informations et des événements de sécurité (SIEM) constituent la base du SOC, étant donné leurs capacités à corréler les règles avec des quantités massives de données hétérogènes afin de détecter les menaces. L’intégration des renseignements sur les menaces (Threat Intelligence) ajoute une importante valeur à l’activité SIEM en contextualisant et en priorisant les alertes.

Convergence

Logpoint Converged SIEM aide les équipes SOC à combiner des ensembles de données provenant de plusieurs sources différentes. Au lieu d’utiliser plusieurs produits autonomes, ils disposent désormais d’une source d'information unique (Single Source of Truth). Logpoint Converged SIEM est la seule plateforme unifiée qui offre des fonctionnalités SIEM+SOAR, UEBA, de sécurité endpoint et BCS for SAP ‘en-tant-que-service’ (as-a-service) directement aux entreprises et aux MSSP, le tout à partir d'une console unique.

Une surveillance comportementale

La capacité UEBA (User and Entity Behavioral Analytics), généralement ajoutée dans un deuxième temps à la plateforme SIEM, aide les équipes de sécurité à créer des points de référence en appliquant la modélisation du comportement ainsi que l’apprentissage automatique afin de faire émerger les risques de sécurité.

La découverte d’actifs

La découverte d’actifs, aussi appelée répertoire d’actifs, vous aide à mieux comprendre quels systèmes et outils sont en cours d’exécution dans votre environnement. Il vous permet de déterminer quels sont les systèmes critiques de l’entreprise et comment prioriser les contrôles de sécurité.

L’évaluation de la vulnérabilité

Détecter les failles qu’un attaquant peut utiliser pour pénétrer au sein de vos systèmes est essentiel pour protéger votre environnement. Les équipes de sécurité doivent rechercher les vulnérabilités des systèmes pour repérer les potentielles failles et agir en conséquence. Certaines certifications et réglementations exigent également des évaluations périodiques en matière de vulnérabilités pour permettre de valider la conformité.

La détection d’intrusion

Les systèmes de détection d’intrusion (IDS) sont des outils incontournables permettant aux SOC de détecter les attaques dès les premiers stades. Ils fonctionnent généralement en identifiant les schémas d’attaque connus à l’aide de signatures d’intrusion.

Les avantages d’un SOC

Le principal avantage d’un SOC est l’amélioration de la détection des incidents de sécurité grâce à une surveillance et une analyse continues de l’activité du réseau tout en s’appuyant sur des données de cyber-intelligence. En analysant les activités sur les réseaux de l’entreprise en permanence, les équipes SOC peuvent détecter et répondre rapidement aux incidents de sécurité. Cette possibilité est cruciale, car le temps est l’un des éléments les plus critiques lorsqu’il est question de répondre efficacement aux incidents de cybersécurité.

La surveillance du SOC en mode 24/7 donne aux entreprises un avantage significatif dans ce combat pour se protéger contre les incidents et les intrusions, quels que soient la source, l’heure ou le type d’attaque. L’écart entre le moment de la compromission effective et celui de la détection diminue, aidant ainsi les entreprises à rester bien en phase avec les menaces auxquelles leur environnement est confronté et à limiter les risques.

Les principaux avantages d’un SOC sont :

- La surveillance et l’analyse ininterrompues des activités suspectes.

- L’amélioration des temps de réponse aux incidents et des pratiques en matière de gestion des incidents.

- La diminution de l’écart entre le moment de la compromission et celui de la détection.

- Des actifs logiciels et matériels centralisés pour permettre la mise en œuvre d’une approche plus holistique de la sécurité.

- Une communication et une collaboration efficaces pour détecter et classer les tactiques et techniques des adversaires, par exemple en utilisant le framework MITRE ATT&CK.

- La réduction des coûts associés aux incidents de sécurité.

- Plus de transparence et de contrôle sur les opérations de sécurité.

- Une traçabilité fiable concernant les données utilisées dans les activités de cybersécurité post-mortem.

Les défis d’un SOC

Le SOC a un rôle de plus en plus complexe, gérant tous les aspects de la sécurité numérique de l’entreprise. Pour de nombreuses entreprises, créer et maintenir un SOC pleinement opérationnel peut être difficile.

Les défis classiques sont :

Le volume

Le défi le plus courant auquel sont confrontées les entreprises est le volume d’alertes de sécurité, dont beaucoup nécessitent à la fois des systèmes avancés et des ressources humaines pour catégoriser, prioriser et répondre correctement aux menaces. Avec un grand nombre d’alertes, certaines menaces peuvent être mal classées ou passées complètement inaperçues. Ce risque souligne le besoin d’outils de surveillance avancés et de capacités d’automatisation ainsi que la nécessité de disposer d’une équipe de professionnels qualifiés en matière de cybersécurité.

La complexité

La nature de l’entreprise, la flexibilité du lieu de travail, une utilisation accrue de la technologie Cloud et d’autres problèmes ont augmenté la complexité de la défense d’une entreprise et de la réponse aux menaces. Aujourd’hui, des solutions relativement simples, comme les pare-feu, sont insuffisantes en tant que mesure isolée pour protéger l’entreprise contre ses adversaires numériques. Une sécurité plus efficace nécessite une solution qui combine la technologie, l’humain et les processus, ce qui peut être difficile à organiser, à mettre en place et à faire fonctionner.

Le coût

Bâtir un SOC nécessite beaucoup de temps et de ressources. Sa maintenance peut s’avérer être encore plus exigeante, car le paysage des menaces change constamment et nécessite des mises à jour et des mises à niveau fréquentes ainsi qu’une formation continue du personnel de cybersécurité. De plus, peu d’entreprises disposent des talents en interne nécessaires pour comprendre suffisamment le paysage actuel des menaces. De nombreuses entreprises collaborent avec des fournisseurs de services de sécurité tiers (tels que les MSSP) pour garantir des résultats fiables sans investissements internes importants en matière de technologie ou de ressources humaines.

La pénurie de compétences

La création d’une solution de sécurité interne est à l’heure actuelle encore plus compliquée étant donné la disponibilité limitée des professionnels qualifiés en cybersécurité. Ces derniers sont très demandés dans le monde entier, rendant ainsi difficile le recrutement et la rétention des talents. Cette situation signifie que le turnover au sein d’une organisation de cybersécurité peut potentiellement affecter les opérations de sécurité.

Le modèle de déploiement d’un SOC

Il existe plusieurs façons pour une entreprise d’acquérir des capacités SOC. Les modèles de déploiement les plus courants sont les suivants :

SOC Interne

La création d’un SOC interne dédié est recommandée pour les entreprises de cybersécurité matures. En effet, celles qui ont tendance à développer des SOC internes ont le budget pour assumer un investissement qui nécessite des efforts 24/24, 7j/7 et qui s’appuie sur de nombreux relais à l’intérieur et à l’extérieur de l’infrastructure. L’un des avantages essentiels de la création d’un SOC interne est une visibilité et une réactivité maximales au niveau de l’ensemble du réseau. Une équipe interne dédiée aura la capacité de surveiller l’environnement et ses applications, fournissant ainsi une image complète au niveau du paysage des menaces. Certains inconvénients sont une difficulté pour recruter et retenir les talents et des niveaux d’investissement initiaux élevés. Ce modèle prend généralement un temps considérable à mettre en place et à maintenir pour bénéficier d’un niveau de fonctionnement adapté et pleinement opérationnel.

SOC Managé, MSSP, et MDR

La sélection d’un SOC managé est recommandée pour les entreprises qui recherchent l’assistance d’une entreprise externe pour effectuer des opérations de surveillance et de détection de haut niveau. Certaines d’entre elles peuvent être matures d’un point de vue IT et cybersécurité. Cependant, les contraintes budgétaires et l’expertise limitée peuvent entraver la capacité à créer un SOC interne en mode 24×7 pleinement fonctionnel. À l’inverse, certaines autres peuvent se trouver à des stades immatures au niveau de la protection de l’entreprise et ont besoin d’une meilleure expertise pour gérer rapidement les efforts de surveillance, de détection et de réponse (MDR : Monitoring, Detection, and Response).

Les avantages de ce modèle sont : une plus grande rapidité, simplicité, évolutivité ainsi qu’une mise en œuvre plus économique. Etant donné la grande variété de clients et de secteurs que les MSSP (Managed Security Services Providers) prennent généralement en charge, l’expertise et la richesse des renseignements supplémentaires peuvent être véritablement d’une valeur inestimable.

La différence majeure entre un SOC traditionnel et un SOC intégrant des services MDR est que ces derniers non seulement détecteront et analyseront les menaces, mais y répondront également. Lorsqu’une menace est détectée, ils vérifieront la criticité tout en y répondant et en vous informant par la suite de l’incident.

Hybride : un petit SOC interne et managé

Un modèle hybride donne accès au meilleur des deux mondes : du personnel interne complété par des experts externes, offrant ainsi une approche sécurisée en matière de détection et de réponse. La plupart des entreprises à ce niveau sont suffisamment grandes pour constituer leur propre petite équipe. Cependant, elles ne peuvent pas créer un SOC interne en mode 24×7 pleinement fonctionnel. Cette solution est efficace en raison de la rapidité de la détection et du temps de réponse. De plus, le backlog est moins important en raison des analystes supplémentaires (internes et externes) qui travaillent sur les résultats hautement prioritaires. De plus, ce modèle offre la meilleure combinaison en termes d’apprentissage aussi bien pour l’entreprise que pour l’équipe de cybersécurité. Il peut également permettre le transfert de connaissances détenues jusque-là par les experts d’un MSSP.

Les inconvénients importants sont principalement le fait que certaines données seront traitées par un tiers et que ce modèle peut être coûteux à maintenir sur le long terme.

Le développement des capacités d’un SOC

L’organisation, la mise en place et le fonctionnement d’un SOC nécessitent du temps et des ressources. Il s’agit de deux points essentiels pour bénéficier d’une cybersécurité efficace au sein de l’entreprise. Néanmoins, en fonction de la taille de l’entreprise et de la disponibilité de ressources expertes, il est crucial d’envisager l’aide de conseillers externes. Vous devrez réfléchir à la manière d’organiser, de mettre en place et de faire fonctionner le SOC. Ainsi, la première étape sera de bâtir votre business case afin de bénéficier du soutien et de l’adhésion de l’équipe dirigeante à votre projet, lesquels déboucheront sur l’obtention du financement nécessaire.

Gardez à l’esprit qu’un business case SOC efficace se concentre sur le résultat de l’investissement plutôt que sur les capacités ou outils techniques spécifiques qu’un SOC vous apporte véritablement. L’équipe dirigeante apprécie généralement les business case montrant concrètement une amélioration d’indicateurs et les nouveaux avantages apportés.

Les questions à se poser lors de la création d’un SOC

| Plan | Création | Fonctionnement | ||||

|---|---|---|---|---|---|---|

| Justification | Niveau | Ressources | Sourcing | Capacités | Workflows | Indicateurs |

| Ai-je besoin d'un SOC ? | Quelles capacités le SOC devrait-il avoir ? | Combien dois-je / puis-je dépenser pour un SOC ? | Dois-je créer le SOC moi-même ou l'externaliser ? | De quelles fonctionnalités ai-je besoin maintenant et quelles sont celles que je pourrais ajouter plus tard ? | Quelles fonctions SOC peuvent être automatisées ? | Quelles indicateurs SOC dois-je suivre ? |

| Quels sont les avantages tangibles mesurables apportés par un SOC ? | Qui gère le SOC et quelle est la structure organisationnelle ? | Combien de personnes sont nécessaires pour faire fonctionner un SOC ? | Quels services SOC mes pairs utilisent-ils ? | Comment ajouter des capacités de réponse aux incidents ? | Avec qui le SOC travaille-t-il en interne/en externe ? | Comment gérer un SOC ? |

| Présenter le business case à l'équipe dirigeante. | De quel niveau de service ai-je besoin pour mon SOC ? | Quels sont les rôles et responsabilités du personnel au sein d'un SOC ? | Pourrais-je / devrais-je être en mesure de modifier les décisions en matière de sourcing au niveau d'un SOC au fil du temps ? | Comment améliorer les capacités de détection des menaces ? | Comment ajouter ou améliorer les capacités SOC au fil du temps ? | Quels types de rapports dois-je créer pour l'équipe dirigeante concernant les performances d'un SOC ? |

![[🇫🇷 WEBINAIRE A LA DEMANDE] – Logpoint pour les centres hospitaliers](https://www.logpoint.com/wp-content/uploads/2025/05/logpoint-santexpo-2025-500x383.webp)

![[🇫🇷 WEBINAIRE] – Je découvre Logpoint après Forum InCyber 2025](https://www.logpoint.com/wp-content/uploads/2025/03/webinaire-forum-incyber-2025-500x383.jpg)