Überwachung von Anwendungen und Netzwerkverkehr für Finanzdienstleistungen

Schützen Sie wertvolle Vermögenswerte mit SIEM

Die Sicherheit der persönlichen Daten von Kunden ist entscheidend. Datenschutzverletzungen in der Finanzdienstleistungsbranche können das Vertrauen der Kunden untergraben, zu Geschäftsverlusten führen und Geldbußen und Sanktionen nach sich ziehen.

Ensure NIS2 Compliance with Logpoint

NIS2 Directive is stepping into force, striving to enhance protection of critical infrastructure in EU from cyberthreats. It introduces stricter security demands, reporting obligations and enforcement requirements for a broader scope of sectors. Inability to comply can impose fines up to 2% of the worldwide turnover.

Lassen Sie keine Verstöße zu

Um die persönlichen Daten Ihrer Kunden zu schützen und die Einhaltung von Vorschriften zu gewährleisten, benötigen Sie eine Lösung, die Angriffe erkennt, die Aktivitäten von Insidern und Outsidern verfolgt und klare Einblicke in jeden Winkel Ihres Netzwerks bietet.

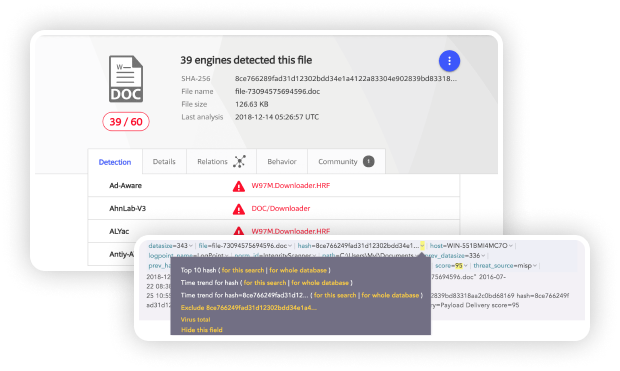

Identifizierung von Bedrohungsindikatoren im Zusammenhang mit einer ausgeführten Malware-Nutzlast

FIM von Logpoint ist ein effektives Tool zur Überwachung der Erstellung neuer Dateien oder der Änderung von Dateierweiterungen, die auf die Ausführung von Malware-Nutzdaten hinweisen. Der vom Integritätsmonitor ermittelte Hash-Wert kann mit der Virus-Total-Datenbank verglichen werden, um die entsprechende Bedrohung zu identifizieren.

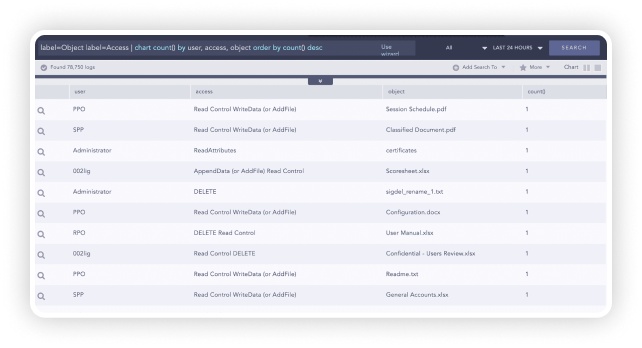

Überwachung der Benutzeraktivitäten

Logpoint bietet Analysten ein leistungsstarkes Werkzeug zur Identifizierung bösartiger Aktivitäten. Erstellen Sie Warnmeldungen, Dashboards und Berichte, damit sie einen Überblick erhalten und sofort gegensteuern können.

Verschaffen Sie sich mit einer zentralisierten Protokollierungslösung für Ihre gesamte IT-Infrastruktur einen vollständigen Überblick über alle Zugriffe auf kritische Transaktionen, offengelegte Unternehmensinformationen und persönliche Daten.

Erkennen und verwalten Sie effektiv Zugriffsverletzungen, Datenlecks und den Missbrauch von persönlichen, sensiblen Daten mit einem umfassenden, umfassenden Überblick.

Aufspüren und Verfolgen von unautorisiertem Netzwerk- oder Systemzugriff

Mit Logpoint können Sie jedes verdächtige und/oder nicht autorisierte Netzwerkverhalten aufspüren, z.B. Verbindungsversuche über geschlossene Ports, blockierte interne Verbindungen, Verbindungen zu bekannt schlechten Zielen, Anfragen aus nicht vertrauenswürdigen Zonen, verdächtige Systemzugriffe und vieles mehr.

Anwendungsfall:

Logpoint für Matmut

Mit Logpoint hat Matmut:

- verbesserte Ereignistransparenz in der gesamten IT-Architektur

- verkürzte Reaktionszeit auf Vorfälle

Durch die Verbesserung der Ereignistransparenz in der gesamten IT-Architektur hat Logpoint eine Zeitersparnis von 80-90% bei der Fehlerdiagnose, eine schnellere Problemlösung und erhebliche Verbesserungen der Servicequalität für die Endbenutzer ermöglicht.

Eine äußerst reaktionsschnelle Unterstützung bei der Bereitstellung der Lösung sowie die vollständige Kontrolle über die Kosten waren entscheidende Kriterien für die Entscheidung für Logpoint. Die durch die Logpoint-Lösung erzielten Einsparungen haben es uns ermöglicht, die Qualität der unserer Organisation angebotenen Dienstleistungen zu verbessern, was ein unerwarteter, aber sehr willkommener Vorteil ist.

Lesen Sie das Neueste im

Logpoint Blog!