Öffentliche Einrichtungen stehen damit vor einer Reihe von Herausforderungen. Hier einige Beispiele:

- Es wird zunehmend schwierig, die verschiedenen Compliance-Anforderungen umzusetzen (GDPR, ISO, NIS, etc.).

- Die steigende Komplexität der IT-Infrastrukturen erschwert es öffentlichen Einrichtungen, zentrale Analysen über die gesamte Umgebung hinweg durchzuführen.

- Advanced Persistent Threats (APTs), Datenverluste sowie interne Bedrohungen sind nur schwer festzustellen.

- Die hohen Anforderungen an den Datenschutz und die Datensicherheit müssen unter Aufrechterhaltung eines reibungslosen IT-Betriebs erfüllt werden.

- Steigen die Datenmengen, steigen auch die Kosten für die Umsetzung von Analysen und die Cybersicherheit.

Viele öffentliche Einrichtungen, die für die Absicherung von Daten verantwortlich sind, setzen hierfür nicht die optimale Anwendung ein. Das ist zwar ein Problem, aber für dieses Problem gibt es eine Lösung: SIEM. Das schnelle und übergreifende Logpoint-Reporting zu anomalem Netzwerkverhalten lässt sich sehr einfach an die spezifischen Compliance-Anforderungen einer Behörde oder öffentlichen Einrichtung anpassen. Dank Logpoint können Sie alles, was in Ihrem Netzwerk vor sich geht, im Auge behalten, mögliche Sicherheitsverletzungen schnell beheben und so einen potenziellen Schaden vermeiden oder zumindest begrenzen.

Der Einsatz von Logpoint im Durham County Council

Mit dem Einsatz von Logpoint konnte die Verwaltungsbehörde von Durham ihr Security Information and Event Management erheblich verbessern und gleichzeitig rund 50 Prozent der Kosten im Vergleich zur Vorgänger-Lösung einsparen. Die Leistungen heute:

- Alle Compliance-Anforderungen und weiteren Standards können schnell und effizient umgesetzt werden.

- Dank des attraktiven, auf Nodes basierenden Preismodells kann die Lösung auch im großen Maßstab eingesetzt werden – ohne Beschränkung des Datenvolumens.

- Die einfache Vergabe von Zugriffsrechten ermöglicht es beispielsweise, dass Mitarbeiter des Service-Desks eigene Recherchen effizient durchführen und sicherheitsrelevante Vorfälle schneller klären können.

Umfassende Einblicke gewinnen

Da die Schwachstellen in Software und Betriebssystemen zu einem Eckpfeiler der modernen Cyberkriegsführung werden, ist die IT-Infrastruktur im öffentlichen Sektor für unerwartete Angriffe anfälliger als je zuvor. Die Cybersicherheit in öffentlichen Einrichtungen hängt heute mehr denn je von der richtigen Lösung ab.

Die SIEM-Lösung von Logpoint erlaubt es öffentlichen Einrichtungen, Cyberbedrohungen unmittelbar zu erkennen – ohne den Zugang zu digitalen Ressourcen zu stark zu beschränken. Logpoint ermöglicht die Überwachung und Erkennung sicherheitsrelevanter Vorfälle sowie die Alarmierung. Die Lösung bietet einen umfassenden und zentralen Überblick über den aktuellen Sicherheitsstatus der IT-Infrastruktur und ermöglicht es Security-Experten, einen detaillierten Einblick in die Netzwerkaktivitäten in ihrer IT-Umgebung zu erhalten.

Bedrohungen bewältigen

Öffentliche Einrichtungen stehen mit ihren IT-Infrastrukturen heute vor noch nie dagewesenen Bedrohungen. Diese gehen von unterschiedlichsten Akteuren aus – seien es staatliche Geheim- und Aufklärungsdienste, Cyberkriminelle, Hacktivisten, Adrenalinjunkies oder auch Insider. Hinzu kommt, dass viele öffentliche Institutionen an das Internet angebundene Standard-Produkte nutzen. Damit setzen sie ihre Einrichtung und ihr Land der Cyberkriminalität und gar dem Cyberterrorismus aus.

Sehen Sie sich unser On-Demand-Webinar für den öffentlichen Sektor an: Logpoint SIEM for the Public Sector

Lateral Movement erkennen

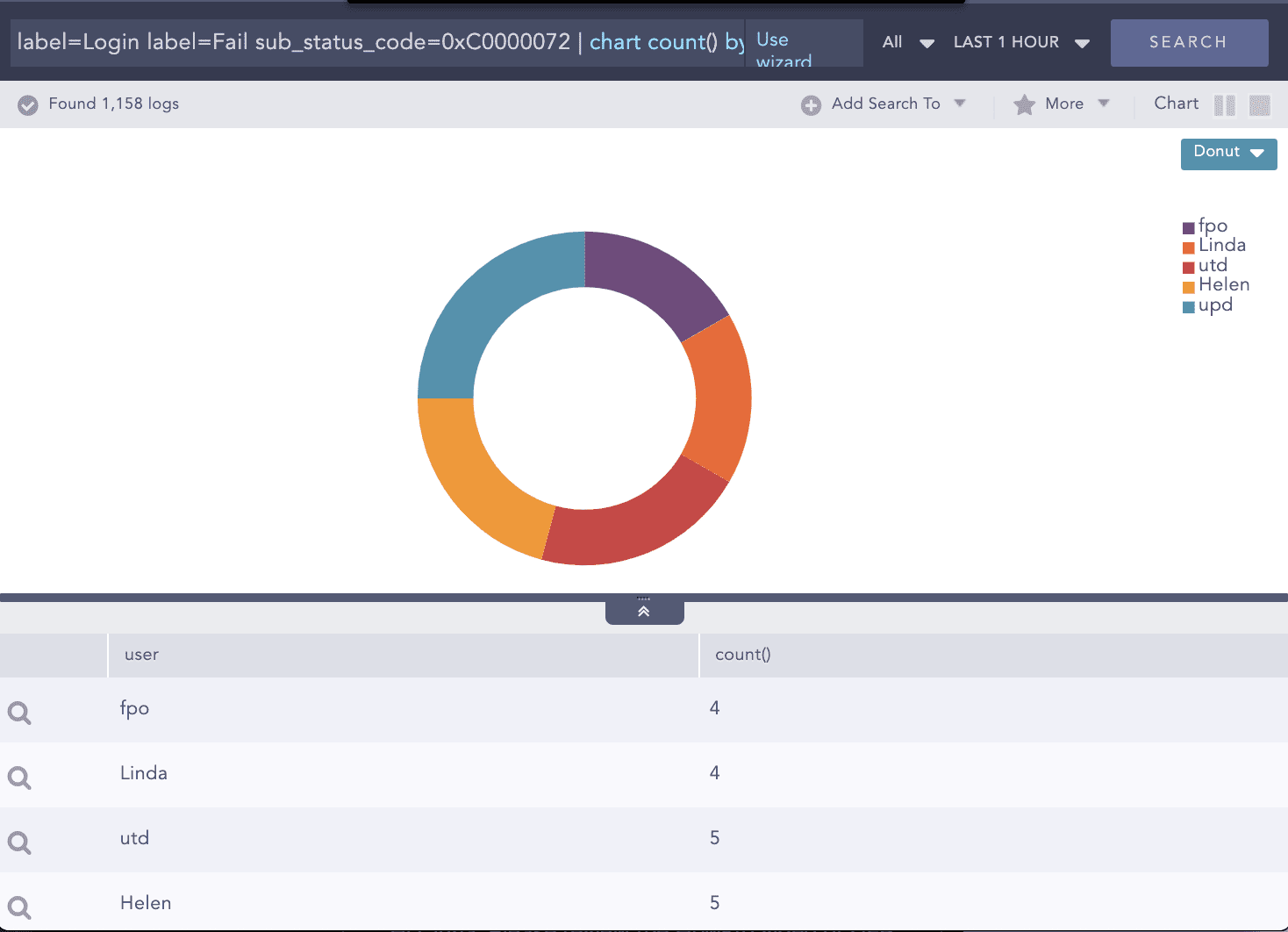

Logpoint UEBA nutzt eine Zusammenstellung aus Endpunkt-, Active Directory- und Repository-Daten, um auffällige und verdächtige Aktivitäten aufzudecken, die von der Baseline (den definierten Ausgangswerten) abweichen. Hierzu gehören:

- Fehlgeschlagene Login-Versuche von deaktivierten Benutzerkonten

- Unübliche Aktivitäten hinsichtlich des Wochentags oder der Tageszeit

- Ungebräuchliche Zugriffe auf Server, Ordner, Anwendungen oder andere Ressourcen

- Ungewöhnlich hohe Zugriffszahlen auf bestimmte Ressourcen

- Anomale Nutzung von Anwendungen sowie abweichende Zugriffsmuster auf Speicherressourcen

Da Logpoint UEBA auch NetFlow und damit die Analyse des Netzwerk-Traffics unterstützt, können IT-Teams beispielsweise auch nach einer ungewöhnlich hohen Anzahl von Verbindungen eines einzelnen Endpunkts oder zwischen verschiedenen Endpunkten oder auch nach Port-Scans suchen.

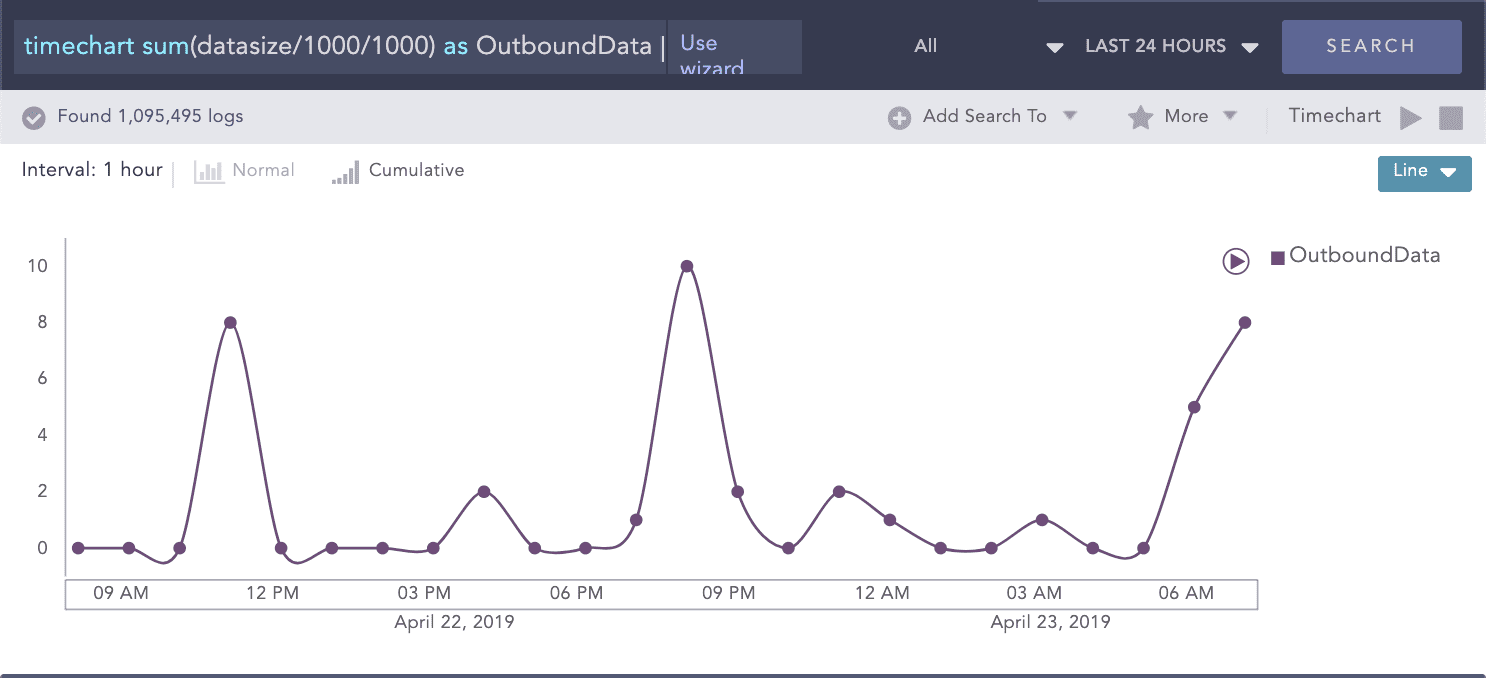

Unrechtmäßige Datenbeschaffung und Datenexfiltration feststellen

Kompromittierte Konten oder Rechner versuchen in der Regel, Daten in einen temporären Zwischenspeicher zu verschieben, um diese möglichst einfach aus dem Netzwerk einer Organisation oder eines Unternehmens ausschleusen zu können. Für die Vorbereitung des Datentransfers nutzen Angreifer Tools wie PSExec oder Remote-Desktop-Tools. Logpoint UEBA kann anomale Staging-Aktivitäten sowie Lateral Movement erkennen und informiert die IT-Verantwortlichen darüber – sowie über Datenübertragungen mit sehr hohem Datenvolumen zwischen Workstations, ungewöhnliche Protokoll-Port-Kombinationen oder auch Zugriffe auf unüblich hohe Datenmengen.

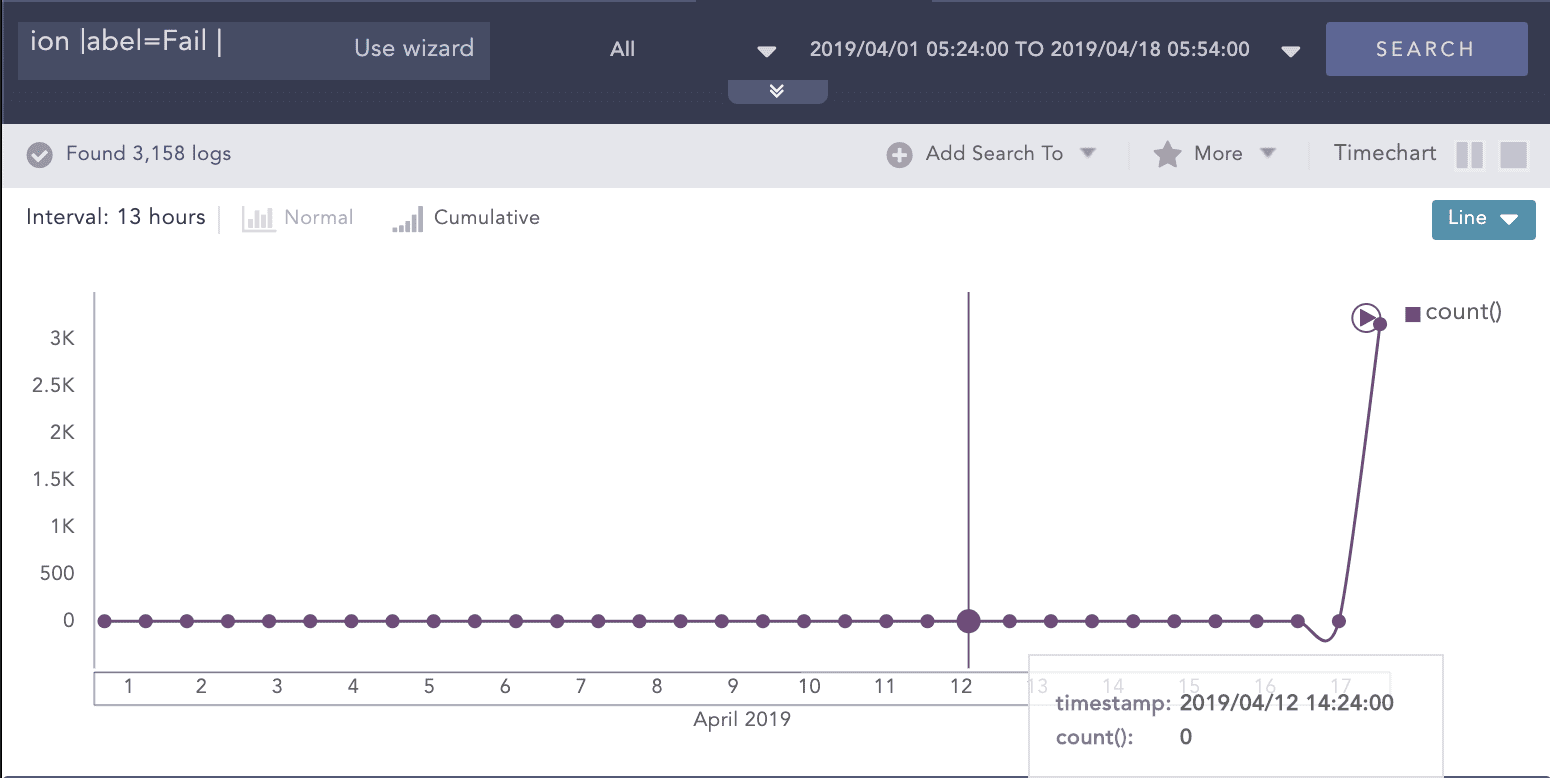

Die Kompromittierung privilegierter Konten vermeiden

Logpoint UEBA erkennt Piviledged Accounts und nutzt maschinelles Lernen, um den Rest zu erledigen: Die Lösung überwacht die privilegierten Benutzerkonten kontinuierlich, um die Aktivitäten und Zeiträume, Authentifizierungen, Zugriffe, die Nutzung von Anwendungen sowie Datenübertragungen zu verfolgen und zu bewerten. Logpoint UEBA weist jedem Konto, das von der definierten Baseline abweicht, eine Risikobewertung zu. Sollte weiterhin anomales Verhalten zu beobachten sein, wird das Risiko nach oben gestuft. Die Logpoint UEBA-Analysen visualisieren die Aktivitäten des Benutzerkontos und setzen die Sicherheitsexperten darüber in Kenntnis, damit diese die Vorfälle validieren und – falls erforderlich – schnell entsprechende Maßnahmen einleiten können.