Gegen alle Identitäts-, Daten- und Infrastruktur-Risiken gewappnet

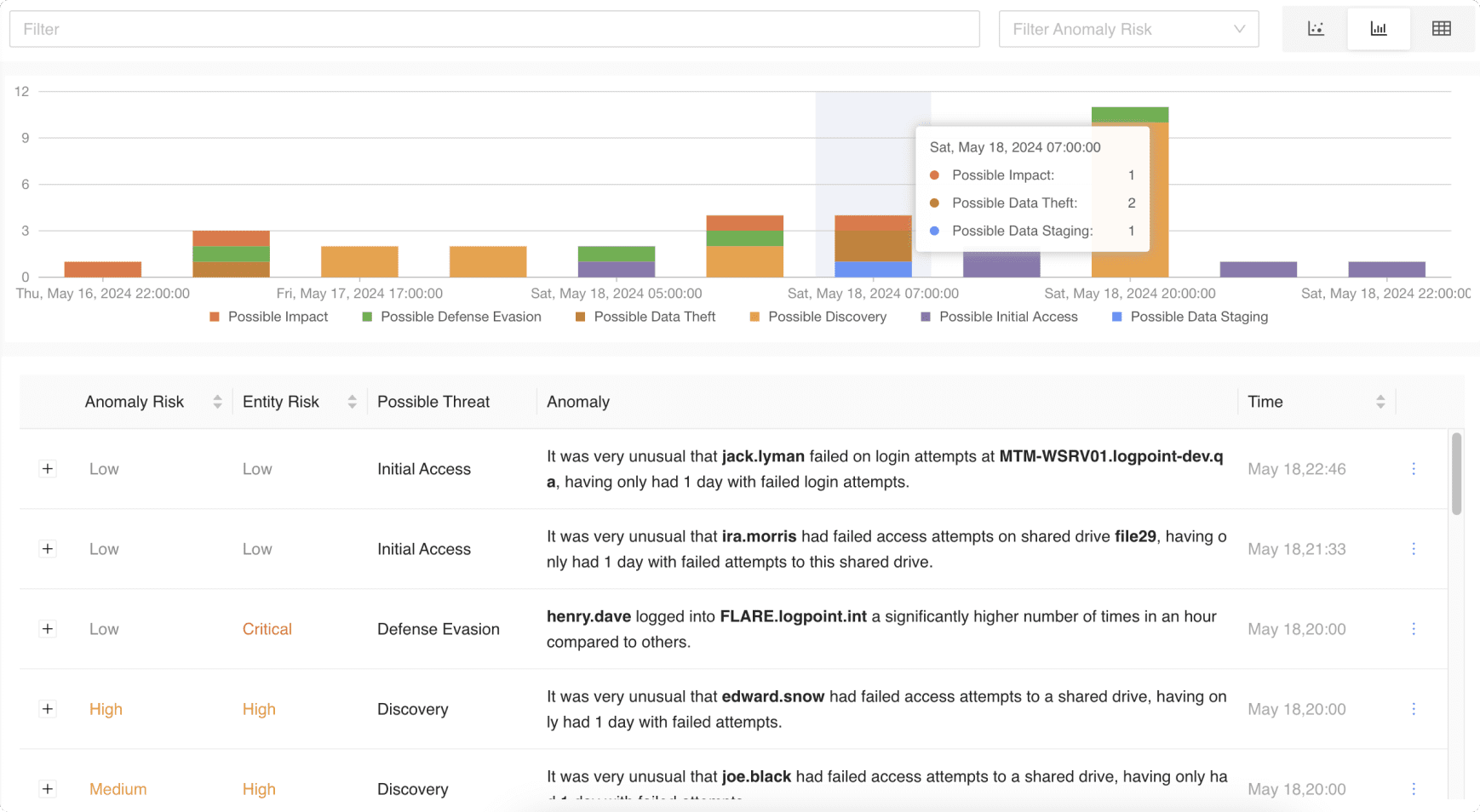

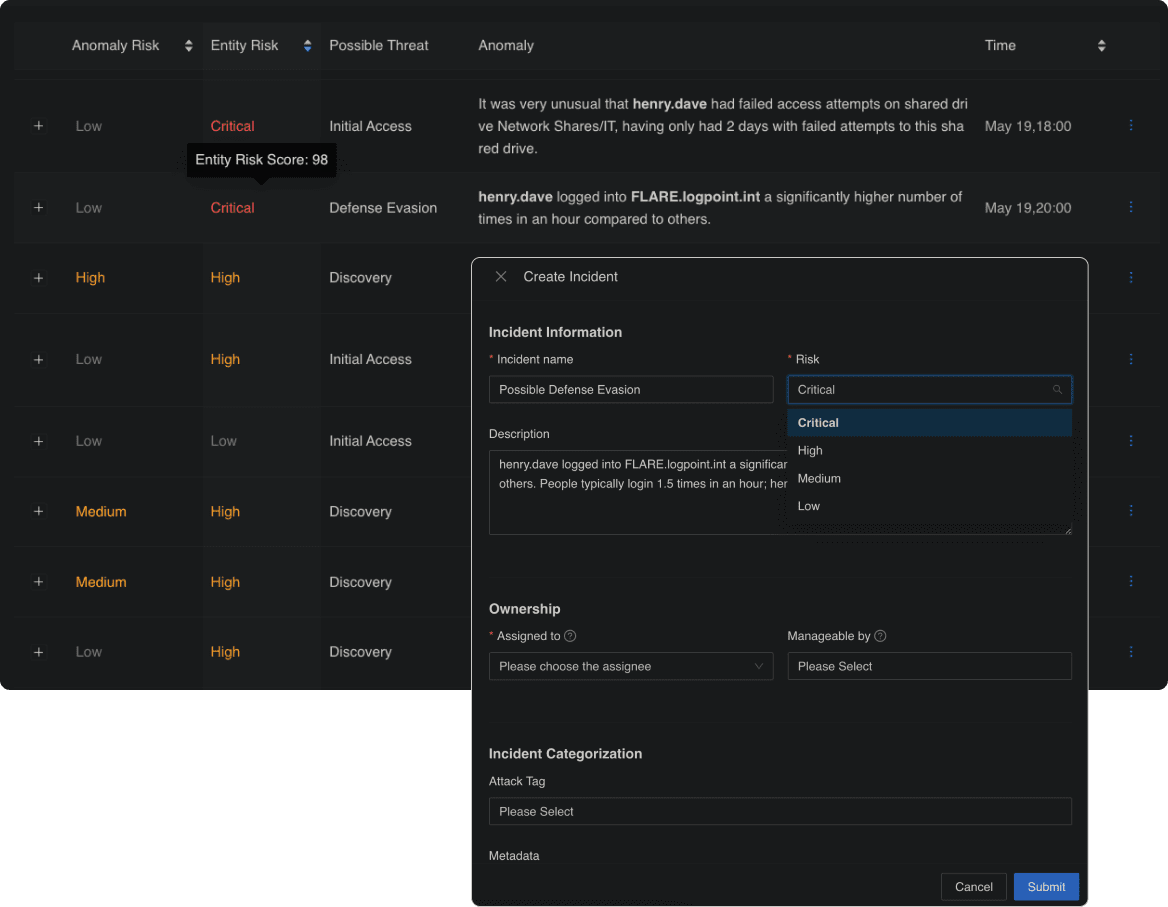

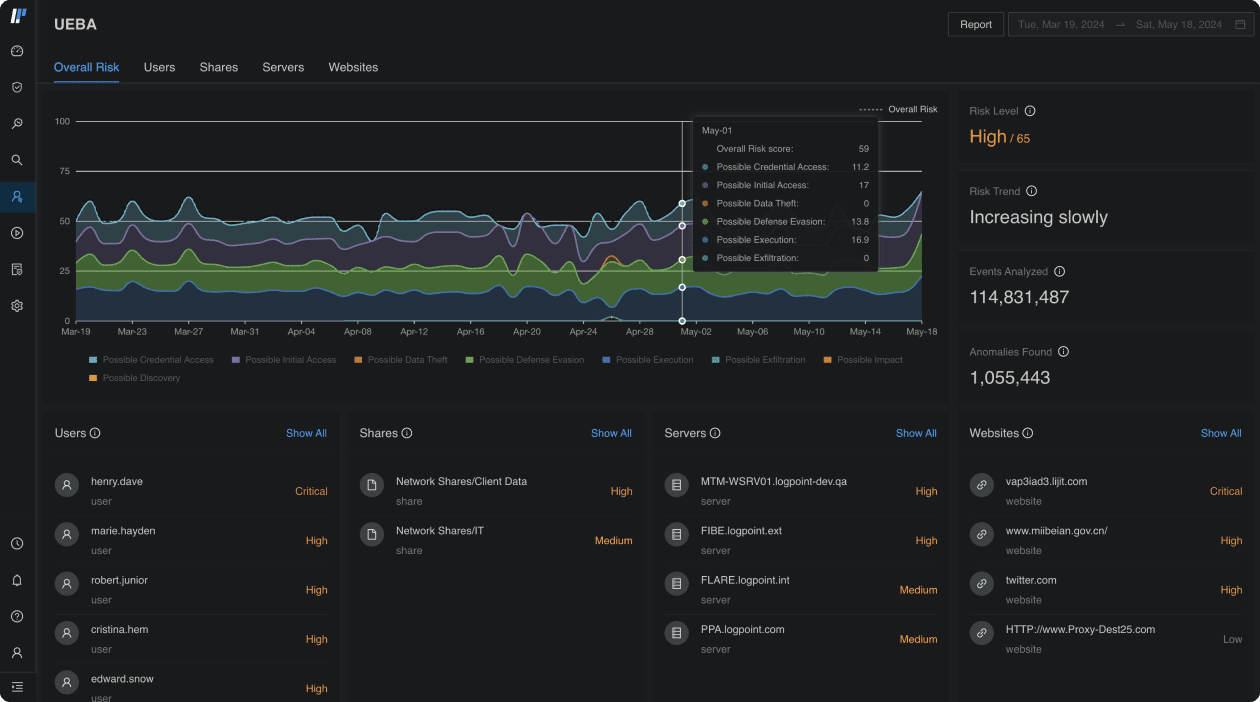

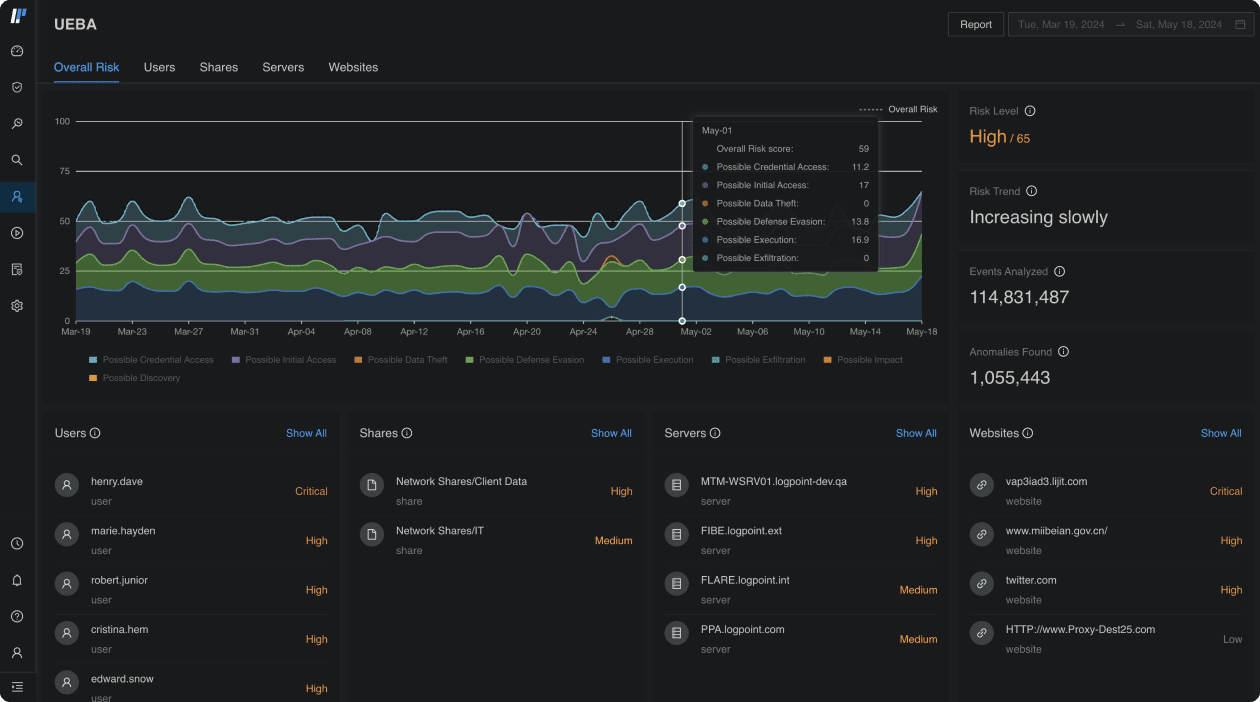

- Erkennung von Insider-Angriffen: Ganz egal, ob es sich um einen bewussten Angriff oder um einen versehentlichen Fehler handelt: Unsere robusten Baselines helfen Ihnen, auffälliges Verhalten automatisch zu erkennen.

- Identifizieren Sie kompromittierte Systeme: Verdächtiges Verhalten von IT-Systemen wird zuverlässig erkannt. So können Sie teure Ausfälle, DDoS-Attacken und Betriebsunterbrechungen proaktiv vermeiden.

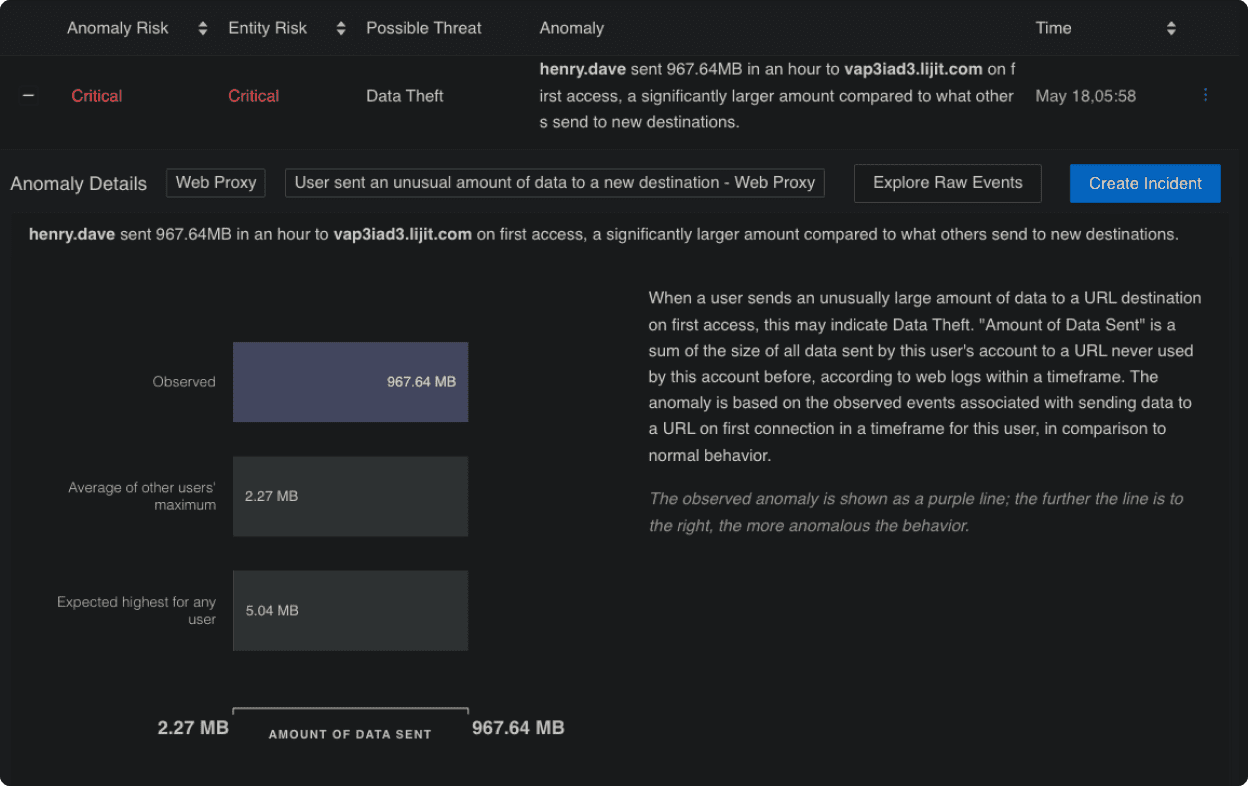

- Schützen Sie Ihre Daten: Logpoint erkennt Breaches und trackt alle Datenzugriffe. So stellen Sie die Compliance sicher und vermeiden Bußgelder.

Über 1.000 Unternehmen in 70 Ländern vertrauen auf Logpoint

Mit SIEM zur

robusten Cyber Defense

robusten Cyber Defense

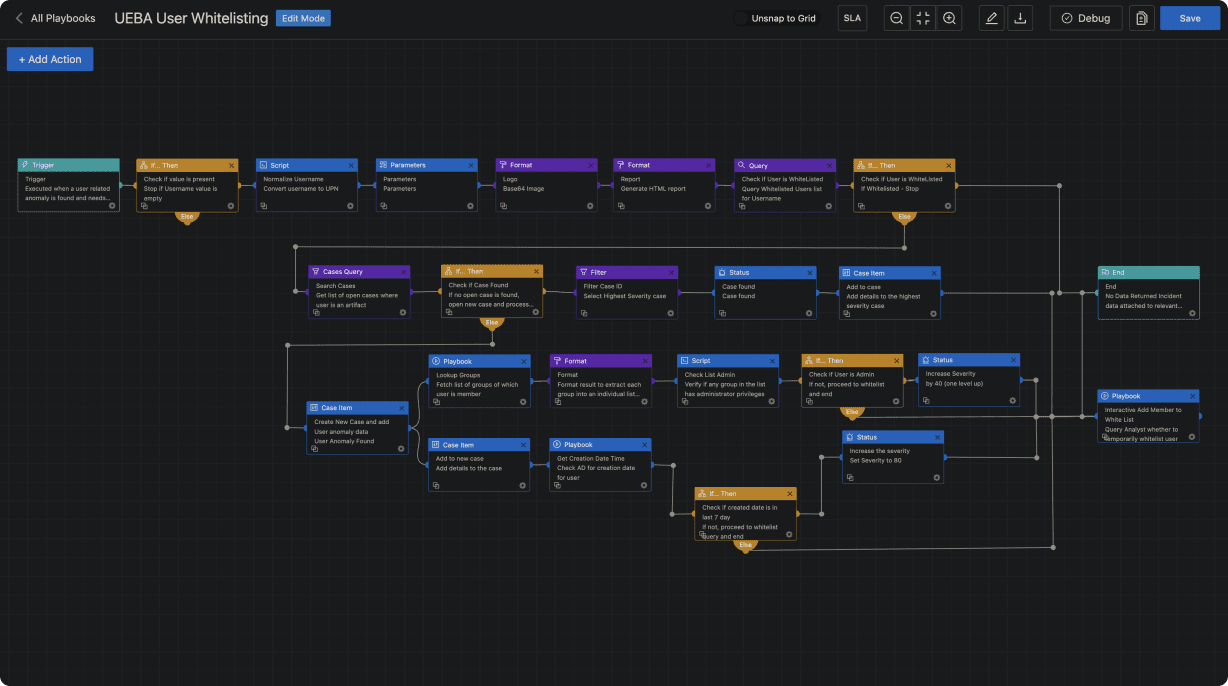

Wollen Sie Ihren Tech-Stack konsolidieren? Setzen Sie auf Logpoint SIEM mit Automation, Case Management und Behavior Analytics, und korrelieren Sie in dieser durchgängigen Plattform detaillierte Daten aus einer Vielzahl von Quellen. So machen Sie Insellösungen überflüssig und bündeln Ihre Security in einer Single-Source-of-Truth.

- Lückenlose Datenintegration für automatisierte TDIR

- Kein Integrations- und Wartungsaufwand

- Out-of-the-box-Compliance-Unterstützung

- Flexibles, bedarfsgerechtes Deployment