Logpoint und das MITRE ATT&CK framework

Was ist der MITRE ATT&CK-Framework?

Automatisch Kontext hinzufügen. Verwandeln Sie schwache Alarme in aussagekräftige Untersuchungen und stellen Sie Analysten Orchestrierungs- und Automatisierungsmaßnahmen zur Verfügung, damit sie schneller als je zuvor reagieren können.

MITRE ist eine gemeinnützige Organisation, die sich auf Cybersicherheit und die Lösung von Sicherheitsherausforderungen konzentriert, um eine sichereres IT-Umfeld für Unternehmen zu schaffen. MITRE hat das ATT&CK-Framework entwickelt, um gegnerische Taktiken universell zu klassifizieren. ATT&CK ist auch eine Datenbank, mit der Unternehmen Bedrohungsverhalten über den gesamten Lebenszyklus des Angriffs hinweg referenzieren und dokumentieren können.

Taktiken und Techniken von MITRE ATT&CK

Das ATT&CK-Modell weist jeder gegnerischen Taktik, die im typischen Prozess eines Eindringens angewendet wird, eine eindeutige ID zu. Die Taktik hilft die Existenz eines Eindringlings und die Art des Eindringens zu verifizieren und eine Vorhersage darüber, was als nächstes geschehen wird, zu erstellen. Sicherheitsteams können die Taktik bei der Überwachung und Reaktion auf Vorfälle anwenden.

Die Taktiken sind keine konkreten Technologien oder Aktionen, sondern konzeptionell, was bedeutet, dass ATT&CK zur Klassifizierung neuer Techniken verwendet werden können. Sicherheitsteams können ATT&CK für Threat Intelligence nz und Berichte verwenden, um einen schnelleren, flexibleren und fundierteren Ansatz für die Cybersicherheit zu erzielen.

Situationsbewusstsein bezüglich Ihrer gesamten Infrastruktur

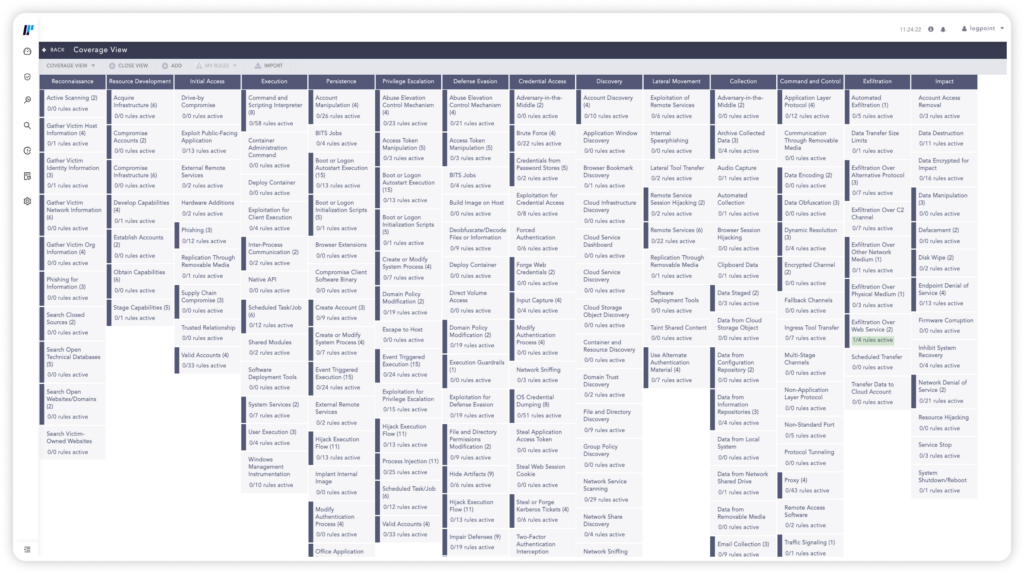

Alle Sicherheitsfunktionen in Logpoint SIEM und alle Warnungen in UEBA basieren auf dem MITRE ATT&CK-Framework. Logpoint hat alle Queries sowie zukünftige technologische Verbesserungen rund um die gemeinsame ATT&CK-Taxonomie entwickelt. Warnungen in Logpoint werden für die verschiedenen Phasen des ATT&CK-Modells konfiguriert, um das Situationsbewusstsein für das gesamte System zu verbessern. Durch die erweiterte Erkennung von Bedrohungen in Logpoint SIEM können Sicherheitsteams Trends und Verhaltensweisen von Entitäten und Nutzern innerhalb des Unternehmens analysieren und melden.

Schnellere Erkennung

Warnungen basieren auf einem Standardframework, das es Analysten erleichtert, böswillige Aktivitäten zu erkennen

Schnellere Rückmeldung

Die ATT&CK-Schritte sind sequentiell, sodass Analysten die Aktionen eines Gegners vorhersagen und der Untersuchung einen Schritt voraus sein können

Umfassende Risikobewertung

Es ist viel einfacher, Sicherheitsabdeckung und Risiken abzubilden, wenn Ihre Verteidigung alle auf derselben Taxonomie basiert

Verstehe den Gegner

Sicherheitsteams können eine effektivere Verteidigung schaffen, um ihr System zu schützen. ATT&CK hilft Teams, den Gegner und seine Arbeitsweise zu verstehen

Minimieren Sie die Qualifikationslücke

Das ATT&CK-Framework bietet Junior-Sicherheitsanalysten ohne viel Erfahrung eine Wissensbasis, um herauszufinden, wie Vorfälle untersucht und darauf reagiert werden kann

Zusammenhängende Verteidigungsstrategie

Sie können ATT&CK in andere Sicherheitstools und -dienste integrieren, um Ihre gesamte Infrastruktur für eine effektivere Cybersecurity Abwehr zu standardisieren

Ein Handlungsplan für Angriffstechniken

Der Logpoint ATT&CK-Navigator enthält weitere Informationen zu Taktiken und Techniken und gibt an, welche von Logpoint SIEM und Logpoint UEBA abgedeckt werden. Techniken repräsentieren, wie ein Gegner ein Ziel erreicht. Sicherheitsanalysten können den Navigator verwenden, um Logpoint-Warnungen mit ihrer Relevanz für ATT&CK abzugleichen, vom ersten Zugriff über die Privilegien-Eskalation und Lateral Movements bis hin zur Datenexfiltration.