Cybersicherheit für den Einzelhandel

Schutz von Kundendaten

Erfolg im Einzelhandel bedeutet heutzutage, Experte für Datenerhebung, Verhaltensüberwachung und Merchandising zu sein. Das sind erfreuliche Nachrichten für Cyberkriminelle. Ein Großteil der Daten, die Einzelhändler sammeln – insbesondere Bank- und Kreditkartennummern – sind Ziele von Hackern, deren Methoden zum unbemerkten Eindringen in Netzwerke und Stehlen von Daten immer perfekter werden. Einzelhändler sind in einer verzwickten Lage, weil sie ihren Kunden einfachen Zugang zu ihren Serviceleistungen bieten und gleichzeitig die personenbezogenen Daten der Kunden schützen müssen.

Wenn es bei einem Händler zu einer Datenpanne kommt, beschäftigen Sie zwei wesentliche Probleme: die Folgen, die das für Ihre Kunden haben wird, und die Nachwirkungen für Ihr Unternehmen in Folge des entgangenen Gewinns, des Reputationsverlusts und der möglichen Strafen im Zusammenhang mit der Nichteinhaltung gesetzlicher Bestimmungen.

Logpoint for PXP Solutions

Mit Logpoint verfügt PXP Solutions über ein leistungsfähiges Tool, um die Übereinstimmung mit folgenden Bereichen sicherzustellen:

- Governance

- Risiko

- Compliance Standards

Logpoint ermöglicht es PXP Solutions, einen detaillierten Überblick über die Protokolle zu behalten und jede ungewöhnliche Aktivität schnell zu identifizieren, um die Sicherheitslage jederzeit aufrechtzuerhalten.

Cybersicherheit für die Einzelhandelsbranche

Durch die Überwachung und Korrelation von einer gemeinsamen Sprache aus, bietet Logpoint einen einfachen und transparenten Einblick in Geschäftsereignisse. Des Weiteren liefert es in Bezug auf Sicherheitsereignisse die notwendige Transparenz und Handhabbarkeit, die sicherstellen, dass nicht nur

regulatorische Compliance-Richtlinien befolgt, sondern dass diese Ereignisse auch effizientbearbeitet werden.

Logpoint überwacht die Hauptsystemobjekte und -komponenten, die es in jedem Unternehmen gibt, inklusive der Netzwerkgeräte, Server, Anwendungen und Datenbanken.

Die Überwachung der Dateiintegrität (File Integrity Monitoring – FIM) ist ein Schlüsselelement einer wirksamen Cybersicherheitslösung. Die Bedeutung von FIM liegt in seiner Fähigkeit, sowohl für Audit-Zwecke und die Überwachung von Änderungen geeignet zu sein, als auch benutzerbasierte Bedrohungen zu entschärfen.

Mit Logpoint’s nativen FIM-Funktionen haben Sie immer die Kontrolle über Ihre sensiblen Daten und werden alarmiert, wenn ein neues Verzeichnis oder eine Datei erstellt, gelöscht, umbenannt oder inhaltlich verändert wird.

Laden Sie die Logpoint File Integrity Monitoring Broschüre herunter, um mehr zu erfahren:

Bedrohungen

Zur Einzelhandelsbranche zählen stationäre Händler, Online-Shops oder Händler, die in beide Kategorien fallen. Die Angriffe unterscheiden sich offenbar je nach Art des Händlers. Bei E-Commerce-Seiten handelt es sich bei den Verstößen meist um das Hacken der Web-Anwendung, was entweder durch Denial-of-Service (DoS)-Angriffe oder gestohlene Anmeldedaten von Kunden im Rahmen von Phishing-Angriffen erfolgt.

Traditionelle, stationäre Händler haben es mit Angriffen anderer Art zu tun – dem Einbau von Skimmern in Geldautomaten oder Zapfsäulen, zum Beispiel. Zwar sind kleine Händler typischerweise leichtere Opfer und werden häufiger angegriffen, doch sollten auch größere Händler die Sache nicht auf die leichte Schulter nehmen.

Betrachten wir uns, wie Logpoint Ihnen helfen kann, auf Bedrohungen Ihrer Branche zu reagieren und sie zu beseitigen.

Überwachung der Benutzeraktivitäten

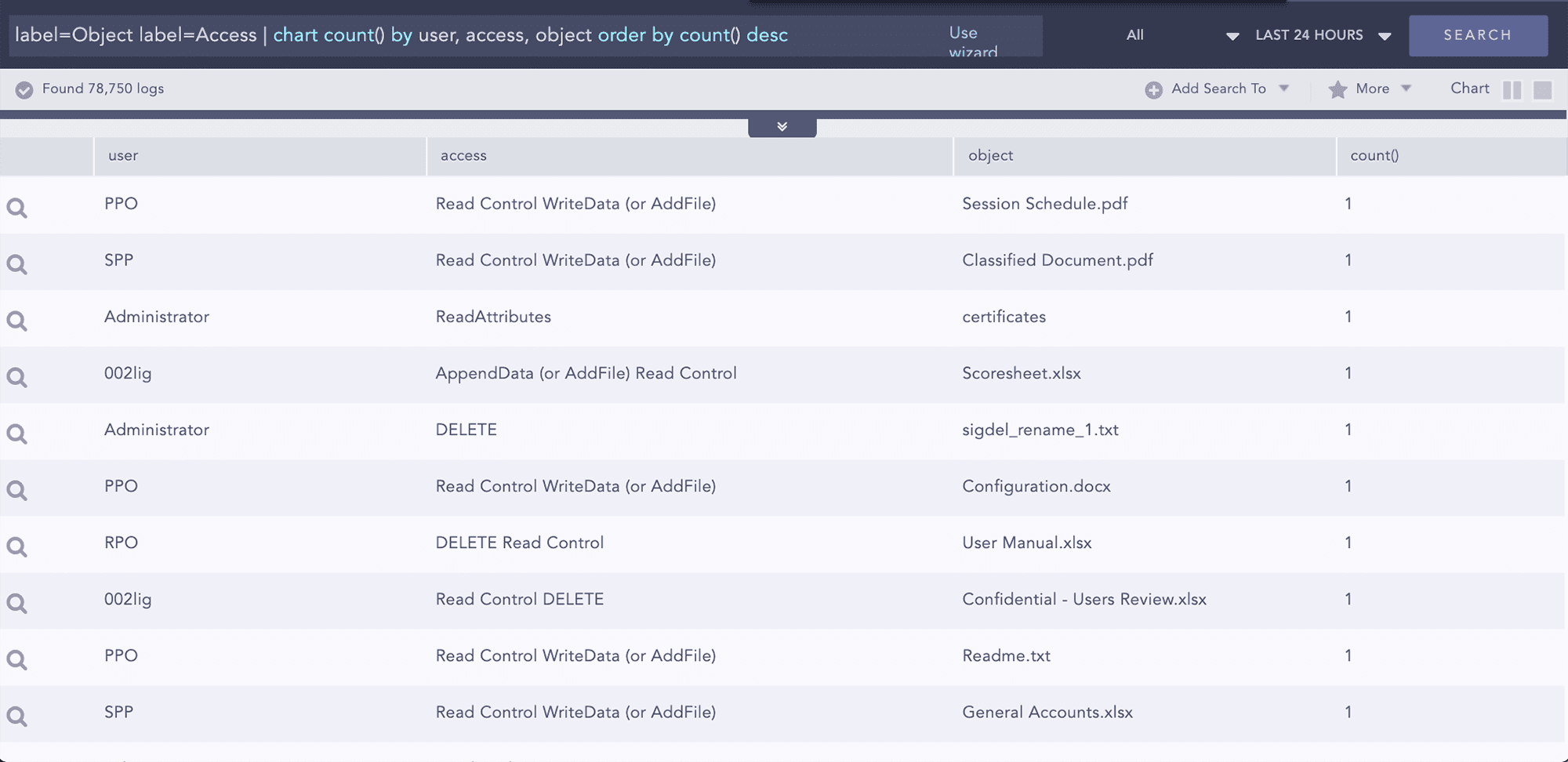

Die Überwachung von Benutzeraktivitäten ist seit langem der Eckpfeiler jeder effizienten Verteidigungsstrategie. Logpoint bietet Analysten ein intuitives und leistungsfähiges Tool zur Identifizierung bösartiger Aktivitäten, zur Erstellung von Warnungen, Dashboards und Berichten, damit sie sich einen Überblick verschaffen und sofort gegensteuern können. Vor allem aus Gründen des Datenschutzes und der Regulierung konzentriert sich die Überwachung der Benutzeraktivitäten auf Aktivitäten im Zusammenhang mit dem Dateizugriff. Logpoint kann dies mit Hilfe nativer Objektzugriffs-Audits überwachen. Zusätzlich überwacht Logpoints FIM-Anwendung alle Zugriffsversuche auf privilegierte Dateifreigabesysteme und liefert Informationen über die Art des Zugriffs und die in der Datei durchgeführten Aktionen. Zusätzlich können die ursprünglichen und die geänderten Prüfsummen verglichen werden, um das Zugriffsverhalten besser zu verstehen.

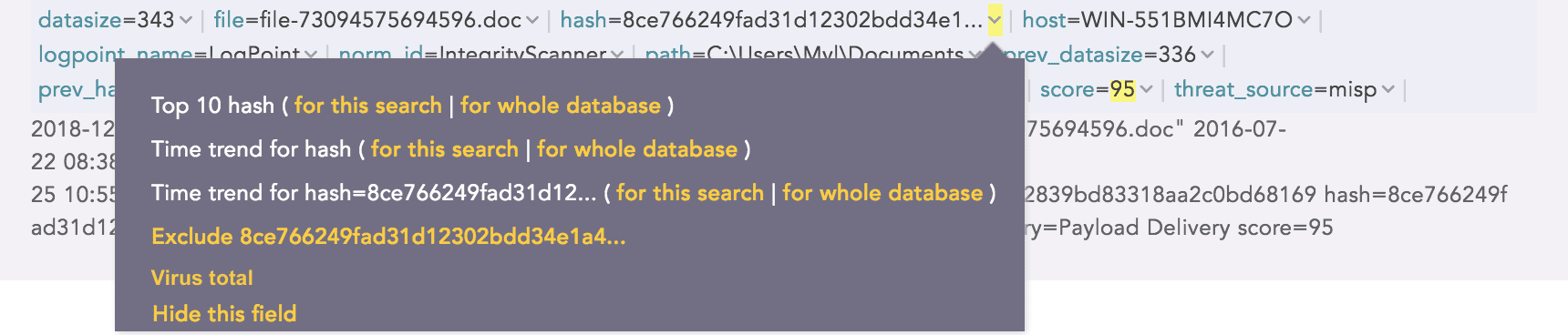

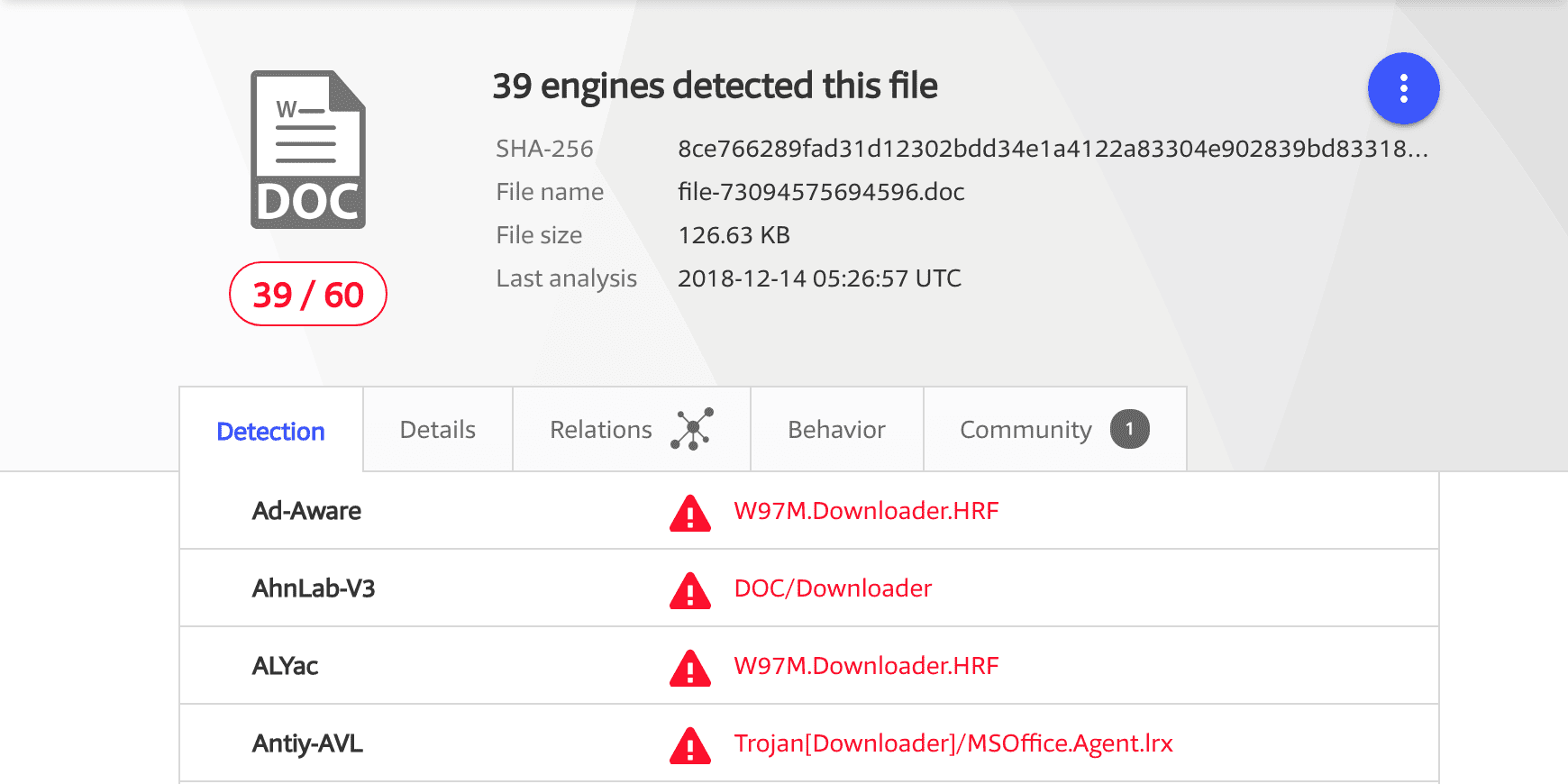

Identifizierung von Bedrohungsindikatoren im Zusammenhang mit einer ausgeführten Malware-Nutzlast

FIM von Logpoint ist ein effektives Werkzeug zur Überwachung der Erstellung neuer Dateien oder der Änderung der Dateierweiterung, die auf die Ausführung von Malware-Nutzdaten hinweisen. Der vom Integritätsmonitor ermittelte Hash-Wert kann mit der Virus-Total-Datenbank verglichen werden, um die damit verbundene Bedrohung zu identifizieren.

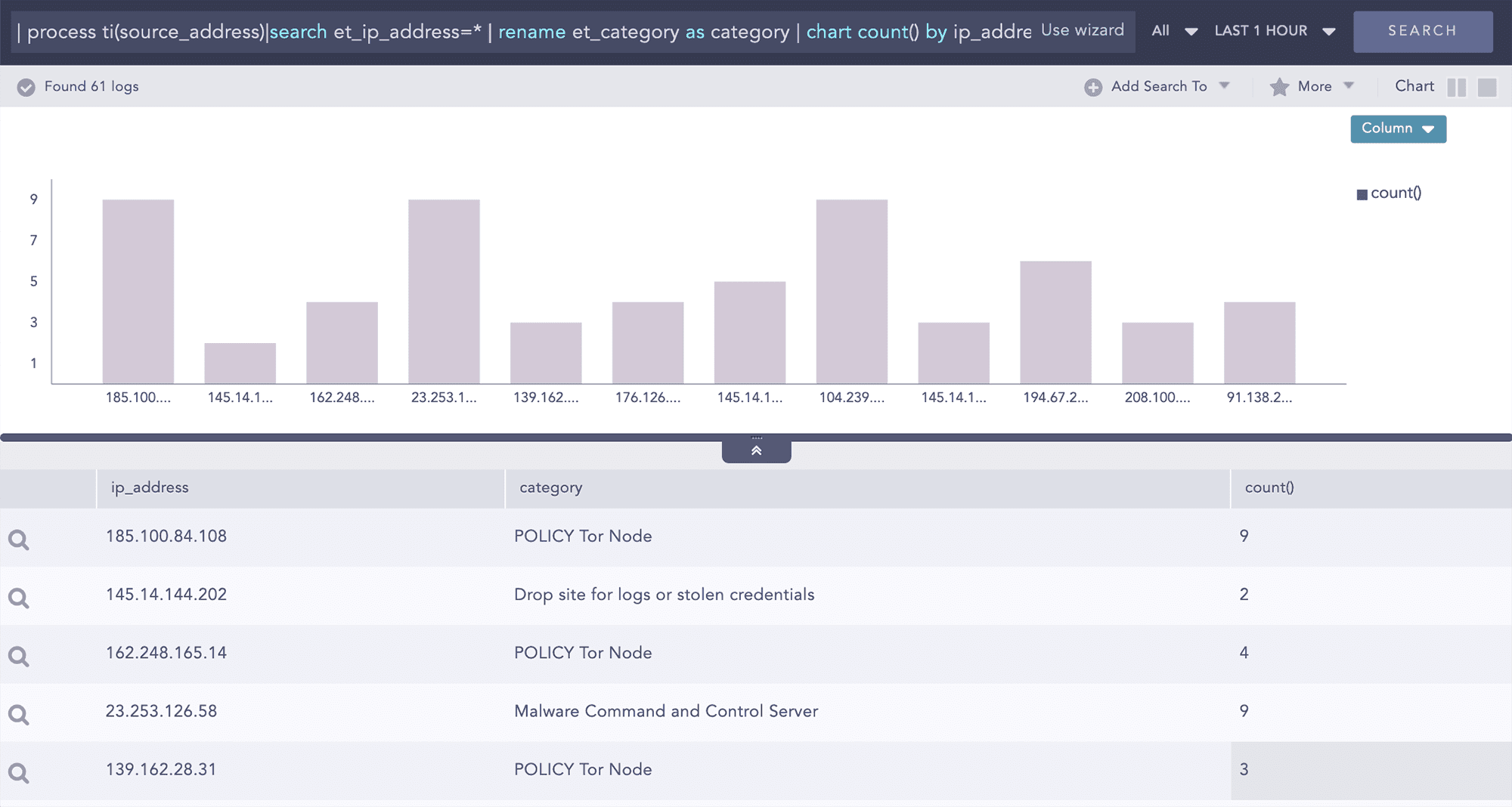

Aufspüren und Verfolgen von unbefugtem Netz- oder Systemzugang

Logpoint ermöglicht es Ihnen, jedes verdächtige und/oder nicht autorisierte Netzwerkverhalten zu erkennen, wie z. B. Verbindungsversuche auf geschlossenen Ports, blockierte interne Verbindungen, Verbindungen zu bekannt schlechten Zielen, Anfragen aus nicht vertrauenswürdigen Zonen, verdächtige Systemzugriffe und vieles mehr.