Cybersicherheit für die Dienstleistungsbranche

Die Bedrohung durch Cyberkriminalität wird für viele Organisationen und Unternehmen zu einem wachsenden Problem. Angesichts der neuen Fortschritte bei Computing-Systemen wie Cloud-Computing, Social Media und Big Data, gilt das auch für das Service- und Gastgewerbe.

Sicherheitsmanagement im Gastgewerbe

Für die Sicherheit der Gäste zu sorgen, ist in der Hotellerie und Beherbergungsbetrieben gängige Praxis, der Fokus liegt dabei aber traditionell auf deren materiellem Eigentum. Gäste verlassen sich darauf, dass Hotels sie und ihren Besitz während ihres Aufenthalts schützen. Wenn sie Wertgegenstände in ihren Zimmern lassen, schließen sie einfach die Tür ab oder nutzen den Zimmersafe.

Schwerpunktwechsel

Fälschlicherweise gehen Gäste, wenn sie die Wi-Fi-Verbindungen des Hotels nutzen, davon aus, dass die digitalen Wertgegenstände, die sich auf ihren Laptops und Smartphones befinden, in gleichem Maße geschützt werden wie ihr materielles Eigentum. Hotels müssen sicherstellen, dass sie Gästen und ihrem Eigentum, egal ob physischer oder digitaler Art, einheitlichen Schutz bieten.

Logpoint for DAV

Mit Logpoint hat der DAV:

- eine vollständige, ausfallsichere, manipulationssichere und prüfungsbereite Speicherung aller Protokolldaten

- eine reduzierte Anzahl der falsch positiven Ergebnisse

Durch die Bereitstellung umfassender Analysen und benutzerfreundlicher Dashboards trägt die Logpoint-Lösung zur Einhaltung der DSGVO bei.

Gefährdung auf mehreren Ebenen

Die Hotels und weitere Unterkunftsdienste müssen mehrere Endpunkte und die Remote-Verbindungen, die sie im Rahmen ihres Geschäftsbetriebs nutzen, im Blick behalten. Elektronische Türschlösser, HVAC-Kontrollen, Alarme und die ganze Palette der Internet-of-Things-(IoT)-Geräte können unter die Kontrolle von Cyberkriminellen geraten, wenn diese den normalen Betriebsablauf stören wollen.

Die Gefahr, dass Hotels Opfer von Cyberkriminalität werden, ist umso größer, als in Beherbergungsbetrieben die meisten Mitarbeiter, die sich mit Computersystemen beschäftigen (z.B. Front Office Manager und Buchhalter) keine IT-Experten sind und sich mit Computersystemen nur leidlich auskennen.

Bedrohungen

Hacker haben im Gastgewerbe für einen längeren Aufenthalt eingecheckt. Opfer der Cyberangriffe sind Beherbergungs- und Verpflegungsdienste, wobei Hotels und Restaurants zu den Hauptzielen gehören.

Die meisten Verstöße sind finanziell motiviert und von externen Akteuren mit der Absicht geplant, Gelegenheitsziele anzugreifen und Daten von Zahlungskarten zu kompromittieren.

Die Nutzung gestohlener Anmeldedaten durch externe Akteure und Rechtemissbrauch, ist ein weiterer Verstoß, mit dem die Dienstleistungsbranche zu kämpfen hat.

Gewährleistung der Netzwerksicherheit

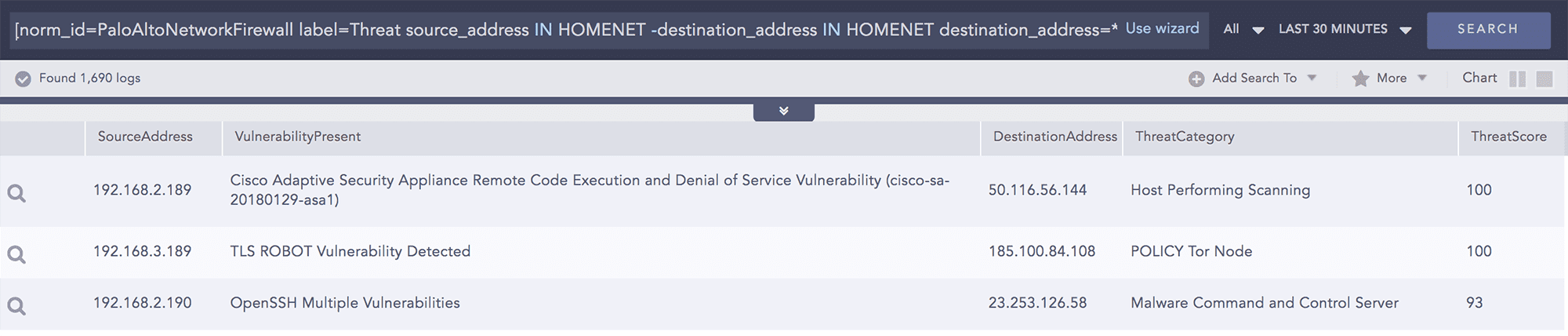

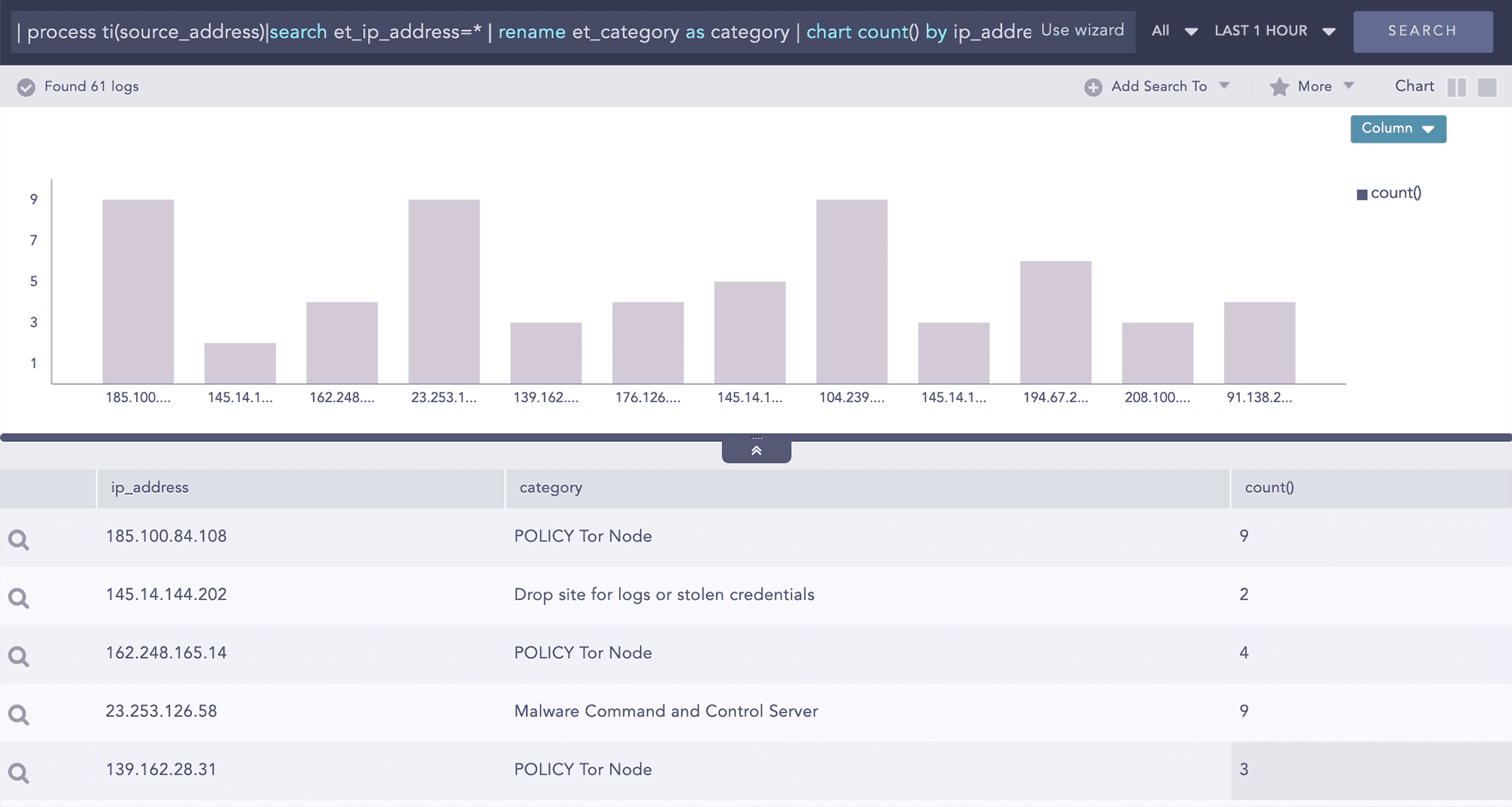

Logpoint lässt sich in eine Vielzahl von Netzwerk- und Firewall-Systemen integrieren. Die Daten dieser Geräte können normalisiert, aggregiert, angereichert und korreliert werden, um die Sicherheit innerhalb des Netzwerks zu gewährleisten. Darüber hinaus können Threat-Intelligence-Feeds verwendet werden, um die Protokolldaten weiter anzureichern und um zu verstehen, ob das Netzwerk von einem externen Angreifer attackiert wird. Logpoint kann verschiedene Aktivitäten überprüfen, wie z. B. erfolgreiche oder verweigerte Verbindungen, die Verwendung von Daten und Anwendungen, die Verbindung zu Bedrohungsquellen oder andere verdächtige Aktivitäten.

Identifizieren von Bedrohungsindikatoren bei der Arbeit mit großen Protokollmengen

Analysten können Abfragen mit generischen Befehlen für Bedrohungsinformationen verwenden, um ausschließlich kritische Bedrohungsindikatoren herauszufiltern. In Logpoint kann die Filterung generisch sein und Ihnen alle Übereinstimmungen mit der Bedrohungsdatenbank bzw. basierend auf einer bestimmten Bedrohungskategorie oder einer bestimmten Bedrohungsbewertung anzeigen. Mit diesem Ansatz ermöglichen wir Ihren Analysten, den Untersuchungsprozess zu vereinfachen und sich auf die tatsächliche Bedrohung zu konzentrieren.