Cybersecurity für kritische Infrastrukturen

Cyberangriffe auf kritische Infrastrukturen können verheerende Auswirkungen haben und die wichtigsten Funktionen einer modernen Gesellschaft stören. Um die Robustheit zu gewährleisten, wird SCADA (Supervisory Control and Data Acquisition) – eine Kontrollsystem-Architektur – entwickelt, um die Infrastruktur vor Angriffen zu schützen. Diese Netzwerke sind jedoch anfällig für Unterbrechungen von Diensten, Umleitungen und Manipulationen von Betriebsdaten.

Sicherstellung der NIS2 Compliance mit Logpoint

Die NIS2-Richtlinie tritt in Kraft und zielt darauf ab, den Schutz kritischer Infrastrukturen in der EU vor Cyberbedrohungen zu verbessern. Sie führt strengere Sicherheitsanforderungen, Meldepflichten und Durchsetzungsanforderungen für eine breitere Palette von Sektoren ein. Bei Nichteinhaltung können Geldstrafen von bis zu 2% des weltweiten Umsatzes verhängt werden.

WARUM LOGPOINT:

Ganzheitliche Sicherheit für Ihre kritische Infrastruktur

Gezielte Angriffe in komplexen SCADA-Netzwerken erfordern eine fortschrittliche Ereignisüberwachung sowohl des SCADA-Systems als auch der allgemeinen IT-Infrastruktur. Dazu gehören ERP-Systeme wie SAP, die häufig in kritischen Infrastrukturumgebungen eingesetzt werden.

Mit einer einheitlichen Sicherheits- und Überwachungslösung bietet Logpoint eine ganzheitliche Echtzeitüberwachung Ihrer gesamten Infrastruktur. Lassen Sie sich alarmieren, wenn ein verdächtiges Muster auftaucht, und behalten Sie mit intuitiven Dashboards den Überblick über alle Vorfälle in einer Ansicht. Logpoint ist ideal, um Bedrohungen zu untersuchen, proaktiv auf Cybersecurity zu reagieren und eine Plattform für die Einhaltung von Industriestandards zu schaffen.

WARUM LOGPOINT:

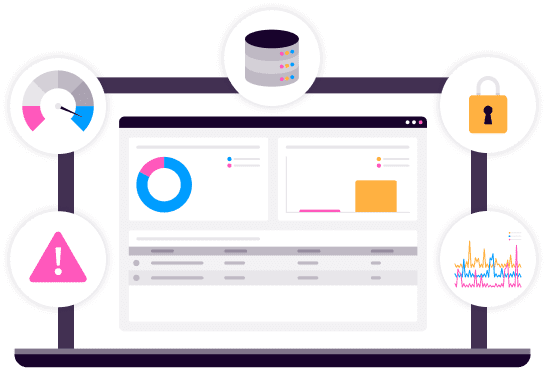

Schnellere Identifizierung und Reaktion auf Vorfälle

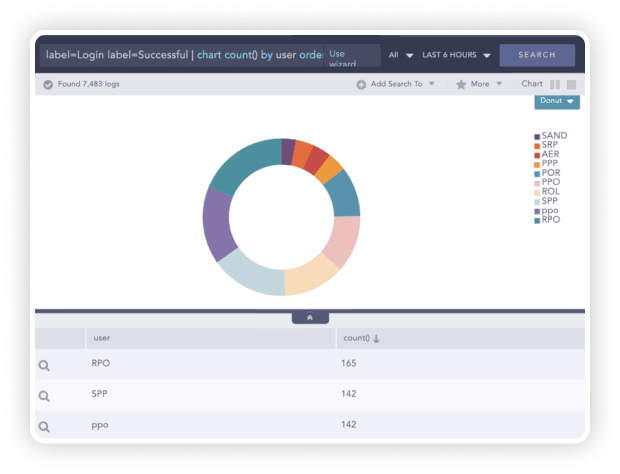

Dynamische Listen sammeln und speichern ereignisspezifische Werte und ermöglichen dynamische Aktualisierungen. Indem Analysten dynamische Listen und Tabellen definieren können, können Unternehmen die Zeit für die Erkennung von und die Reaktion auf Vorfälle verkürzen. Durch die Kombination von dynamischen Listen mit statischer Anreicherung versetzen wir unsere Kunden in die Lage, selbstkonfigurierende Analysen zu erstellen, die automatisch auf neue Beobachtungen reagieren und so die Reaktionszeit und die MTTR beschleunigen.

WARUM LOGPOINT:

Authentifizierung und Übertragungskontrolle

Um Audits der Übertragungskontrollen zu erleichtern, kann Logpoint Aktivitäten wie E-Mail, https und VPN-Kommunikation erkennen. Die Authentifizierung und Übertragungskontrolle für die Datensicherheit wird durchgesetzt, um einen angemessenen Authentifizierungsmechanismus für die Benutzeridentität zu gewährleisten. Auch für die Übertragungskontrolle verwendet Logpoint sichere Kommunikationskanäle für die Interaktion zwischen einem externen Objekt und einer Logpoint-Instanz oder zwischen mehreren Logpoint-Instanzen.

WARUM LOGPOINT:

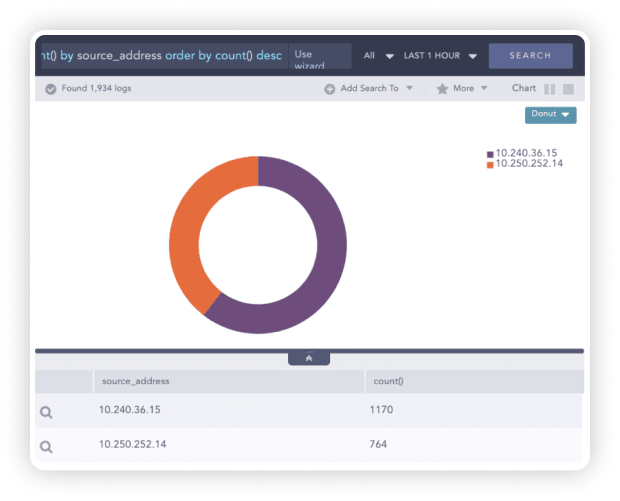

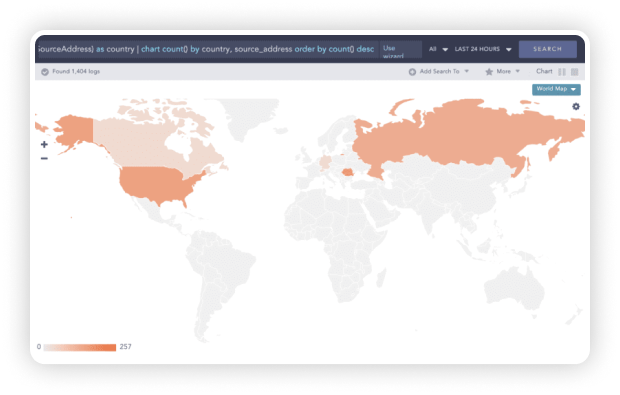

IoCs aufspüren

Systeme, die an einem abnormalen Verhalten beteiligt sind, können einfach mit Threat Intelligence Feeds angereichert werden, um die damit verbundenen Indikatoren einer Kompromittierung zu überprüfen. Darüber hinaus liefert Ihnen Logpoint den genauen geografischen Standort der Quelle des Angriffs.

Case Study:

Logpoint für Computerome

Computerome ist einer der größten High-Performance Computing (HPC)-Cluster in Skandinavien, der für die biowissenschaftliche Forschung bestimmt ist. Die strenge Kontrolle von Big Data und die sorgfältige Dokumentation des Zugriffs von Benutzern auf Informationen ist eine gesetzliche Anforderung. Um ein Höchstmaß an Sicherheit und Compliance zu gewährleisten, hat sich Computernome für die SIEM-Lösung von Logpoint entschieden.

Logpoint ermöglicht es Computerome-Administratoren, ungewöhnliches Verhalten im System schnell zu erkennen und Missbrauch und Datenverletzungen zu verhindern. Es bietet eine zusätzliche Sicherheitsebene zu den bestehenden Sicherheitskontrollen, die bei der Verarbeitung großer Datenmengen erforderlich ist. Außerdem können wir unseren Nutzern so einen umfassenden Einblick und Transparenz bieten.

Lesen Sie das Neueste im

Logpoint Blog!