Cybersicherheit für Unternehmen im Gesundheitswesen und in der Pharmazie

Schutz von Patientendaten

Unternehmen des Gesundheitswesens und der pharmazeutischen Industrie sind besonders gefährdet und Ziel von Cyberangriffen, da sie über eine Fülle von Informationen und Erkenntnissen von hohem finanziellem Wert verfügen. Zu den gezielten Daten von Patienten gehören Gesundheitsinformationen (PHI), Finanzinformationen wie Kreditkarten- und Bankkontonummern, persönlich identifizierbare Informationen (PII) wie Sozialversicherungsnummern und geistiges Eigentum im Zusammenhang mit medizinischer Forschung und Innovation.

Der Schutz sensibler Daten vor Missbrauch ist der Schlüssel zur Einhaltung der GDPR-Vorschriften und zur Gewährleistung der Compliance.

Ensure NIS2 compliance with Logpoint

NIS2 Directive is stepping into force, striving to enhance protection of critical infrastructure in EU from cyberthreats. It introduces stricter security demands, reporting obligations and enforcement requirements for a broader scope of sectors. Inability to comply can impose fines up to 2%* of the worldwide turnover.

Warum Logpoint

Die Gesundheits- und Pharmabranche ist in hohem Maße digitalisiert und verwendet eine breite Palette von proprietären Anwendungen und Systemen zur Verwaltung der täglichen Abläufe. Zum Beispiel spezialisierte Krankenhausinformationssysteme wie EHR-Systeme, Systeme zur Unterstützung des Praxismanagements, computergestützte Auftragserfassungssysteme, Dateispeichersysteme und darüber hinaus Tausende von Geräten, die das Internet der Dinge umfassen, die ebenfalls geschützt werden müssen.*

Es ist schwierig, einen vollständigen Überblick über die Bedrohungen und ein kontextbezogenes Verständnis in einer komplexen Landschaft zu erhalten. Converged SIEM ist eine einheitliche Plattform für das Bedrohungsmanagement, die Sie dabei unterstützt, Cyberbedrohungen über alle Ihre Systeme hinweg an einem Ort zu sammeln, zu analysieren und effektiv darauf zu reagieren.

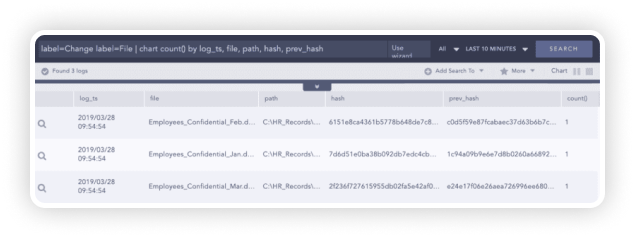

Überwachung der Dateiintegrität

Das Erreichen der HIPAA-Konformität ist eine komplexe Aufgabe, aber die Aufrechterhaltung der Konformität kann oft noch mühsamer sein. Das Logpoint-eigene FIM berechnet den Hash-Wert von Dateien, bevor und nachdem Änderungen vorgenommen wurden. So haben Sie stets die Kontrolle über Ihre sensiblen Daten und werden benachrichtigt, wenn ein neues Verzeichnis oder eine Datei erstellt, gelöscht, umbenannt oder inhaltlich verändert wird. Darüber hinaus überwacht FIM auch jede Erstellung oder Löschung von Dateien und Verzeichnissen.

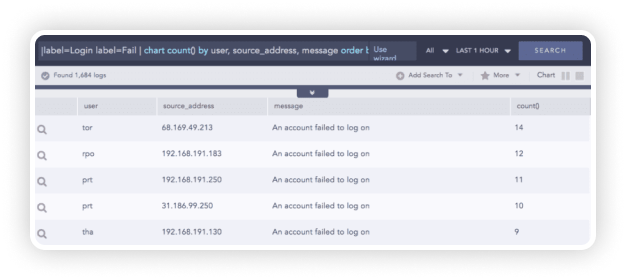

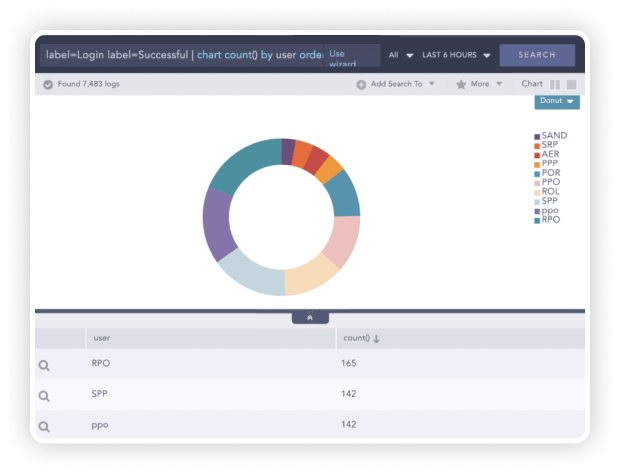

Zugriff auf Systeme aufspüren

Mit Logpoint können Sie Benutzer und Systeme, die auf andere Systeme zugreifen, leicht aufspüren, zusammen mit anderen wichtigen Kontextinformationen wie den durchgeführten Aktionen, dem endgültigen Status oder anderen verwendeten Entitäten, wie IP-Adressen. Die Überwachung der Zugriffskontrolle hilft bei der Überprüfung von Benutzern, die auf Systeme und Ressourcen zugreifen. Logpoint kann Aktivitäten wie fehlgeschlagene und erfolgreiche Anmeldungen, verschiedene Anmeldeversuche, gesperrte oder ungesperrte Benutzer erkennen. Sehen Sie sich hier weitere Anwendungsfälle an.*

Authentifizierung und Übertragungskontrolle

Logpoint erkennt automatisch Aktivitäten wie E-Mail, https- und VPN-Kommunikation, um Audits der Übertragungskontrollen zu erleichtern. Logpoint erzwingt von Haus aus eine Authentifizierung und Übertragungskontrolle für die Datensicherheit, die lokal in Logpoint oder über einen entfernten Authentifizierungsserver wie LDAP und Radius erfolgt. In ähnlicher Weise verwendet Logpoint für die Übertragungskontrolle sichere Kommunikationskanäle für die Interaktion zwischen einem externen Objekt und einer Logpoint-Instanz oder zwischen mehreren Logpoint-Instanzen.

Anwendungsfall:

Logpoint für die Region Värmland

Mit Logpoint hat die Region Värmland:

- den Schutz der Integrität der Patienten gewährleistet

- weniger Fehlalarme

- die Einhaltung des schwedischen Gesetzes über Patientendaten erreicht

Durch die Protokollierung von Krankenaktenansichten hat Logpoint der Region Värmland geholfen, die Vertraulichkeit von Patientendaten zu gewährleisten und einen detaillierten Bericht mit Ansichten mit fehlenden Pflegebeziehungen zu erstellen.

Die Stärke der Logpoint-Lösung ist, dass wir keine unnötige Zeit auf die Untersuchung von Fehlalarmen verwenden müssen und dass wir alle Protokolle überprüfen. Nicht nur zufällig ausgewählte Protokolle. Auf diese Weise erfüllen wir die gesetzlichen Anforderungen an eine effektive Protokollprüfung.

Bleiben Sie auf dem Laufenden mit dem

Logpoint Blog!