Von der IT-Sicherheit abgekoppelt,

SAP-Systeme stellen ein Sicherheitsrisiko dar

Unternehmen haben einen Mangel an Transparenz bei geschäftskritischen SAP-Systemen. Mangelnde SAP-Sicherheit stellt ein großes Risiko für Unternehmen dar. 64% der Unternehmen gaben an, dass sie in den letzten zwei Jahren Opfer eines ERP-Verstoßes geworden sind, mit geschätzten Kosten von 5 Millionen Dollar pro Verstoß. Nach einem Angriff haben Unternehmen keine Möglichkeit, herauszufinden, was passiert ist und wer auf SAP-Daten zugegriffen hat.

Kombinieren Sie die Sicherheitsüberwachung,

Analytik und Reaktion mit SAP

Schützen Sie geschäftskritische Daten

Branchenführende Analysen helfen bei der Lösung der größten Herausforderungen, mit denen SAP-Teams heute konfrontiert sind

Reduzieren Sie die Komplexität der Sicherheit

Zentralisierte Überwachung kombiniert mit Automatisierung, Workflows und Fallmanagement in einem einzigen Tool

Erzielung von Skaleneffekten

Beseitigen Sie die Lücke zwischen SAP- und Cyber-Teams, um Bedrohungen für das gesamte Unternehmen zu entschärfen.

SICHERHEITSANALYSTEN:

Verschaffen Sie sich einen Überblick über SAP und verhindern Sie kostspielige Ausfallzeiten.

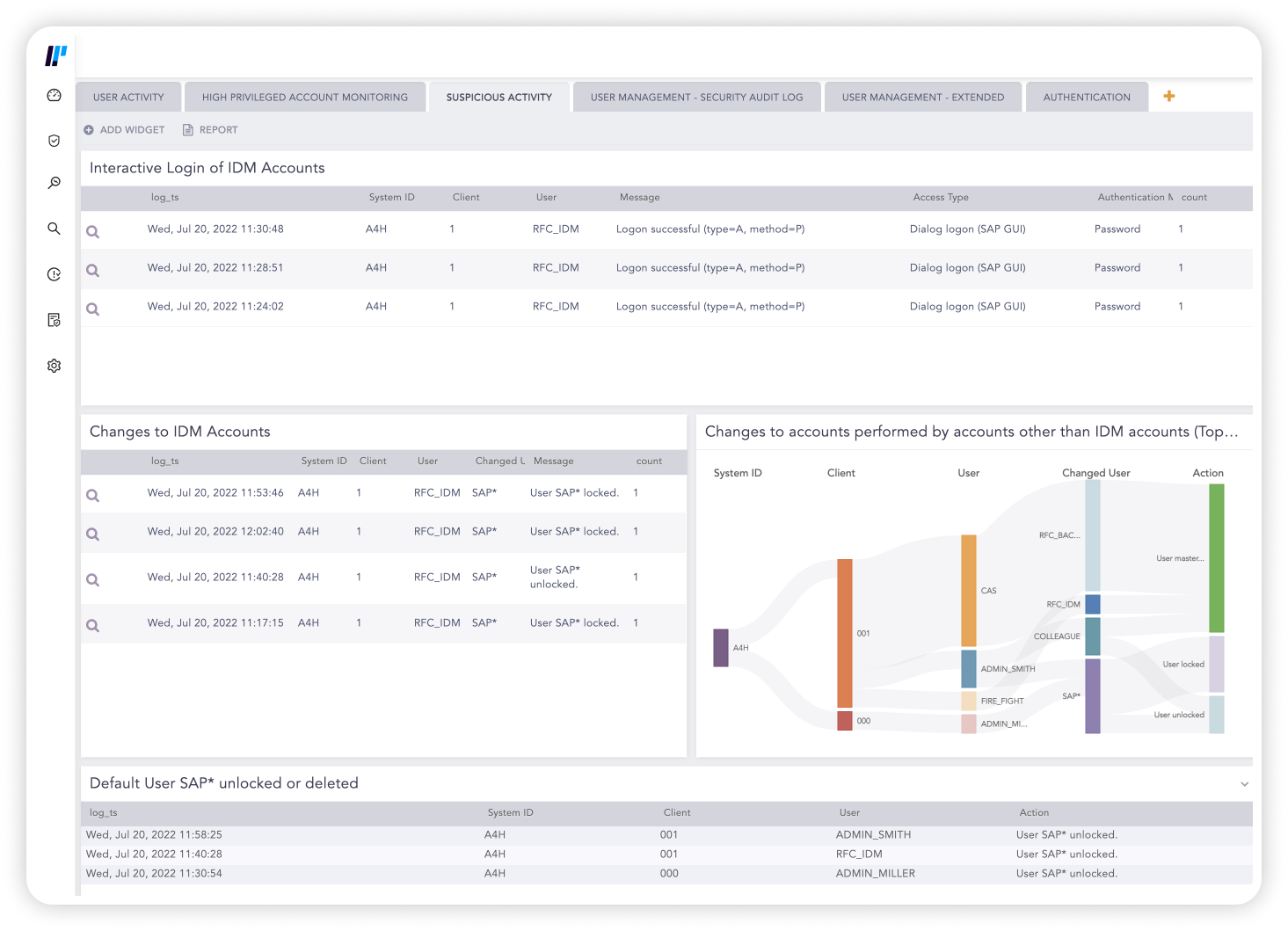

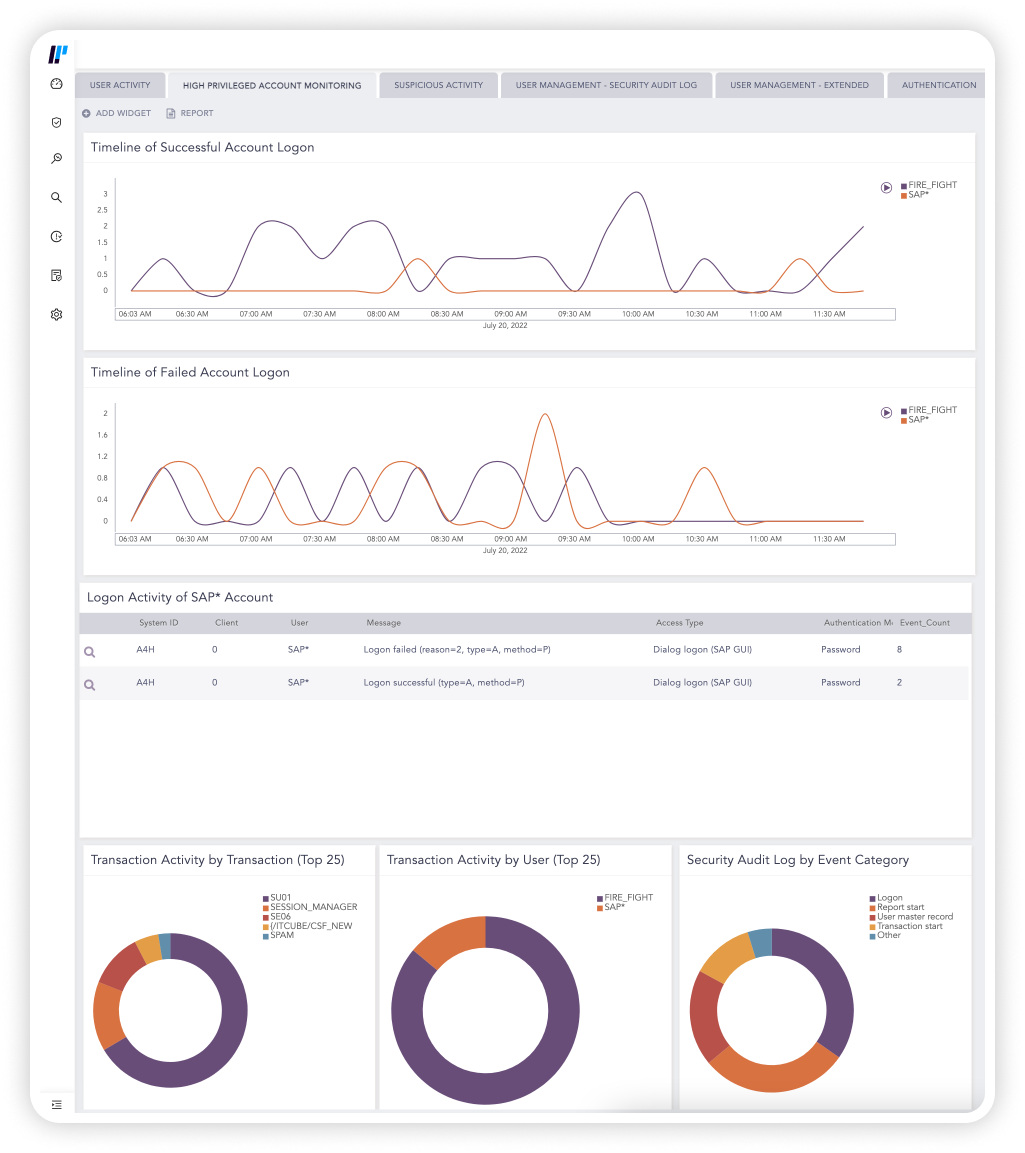

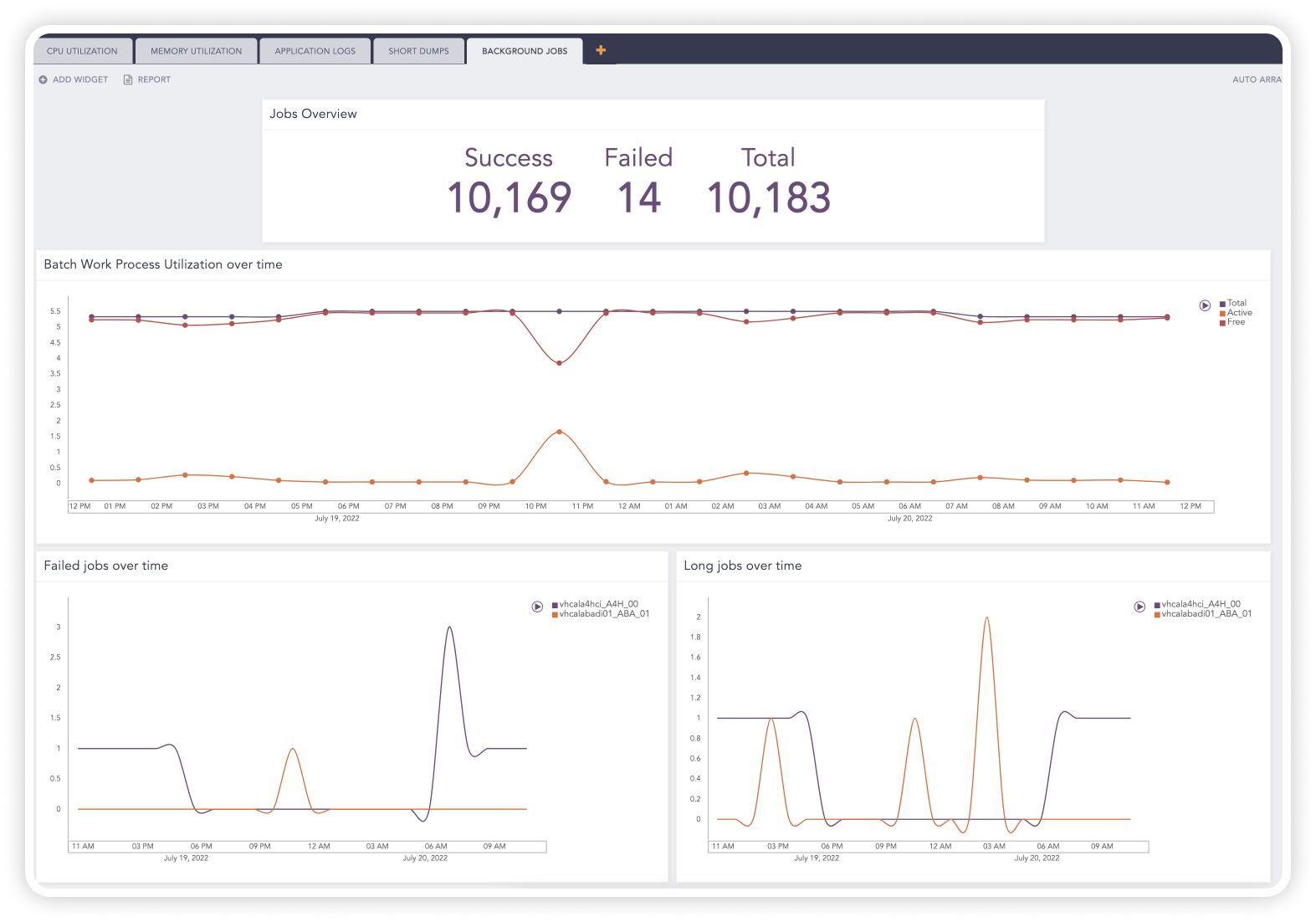

Logpoint erstellt Telemetrie, sammelt Protokollereignisse und überwacht Protokolle von SAP. Durch die Korrelation und Anreicherung von Daten können Sie Protokolle in einen Industriestandard übersetzen und Warnmeldungen für kritische oder verdächtige Aktivitäten erstellen.

Durch die Extraktion von SAP-Protokollen und die Überwachung des zentralen SAP-Verhaltens können Sie Bedrohungen erkennen und auf sie reagieren, die sonst übersehen würden. Eliminieren Sie unerwünschte SAP-Ausfallzeiten mit einer umfassenden Überwachung der Betriebsfunktionen Ihres Systems, einem Frühwarnsystem und Trendanalysen.

SICHERHEITSANALYSTEN:

Beschleunigen Sie die Erkennung von Bedrohungen und die Einhaltung von Vorschriften in SAP

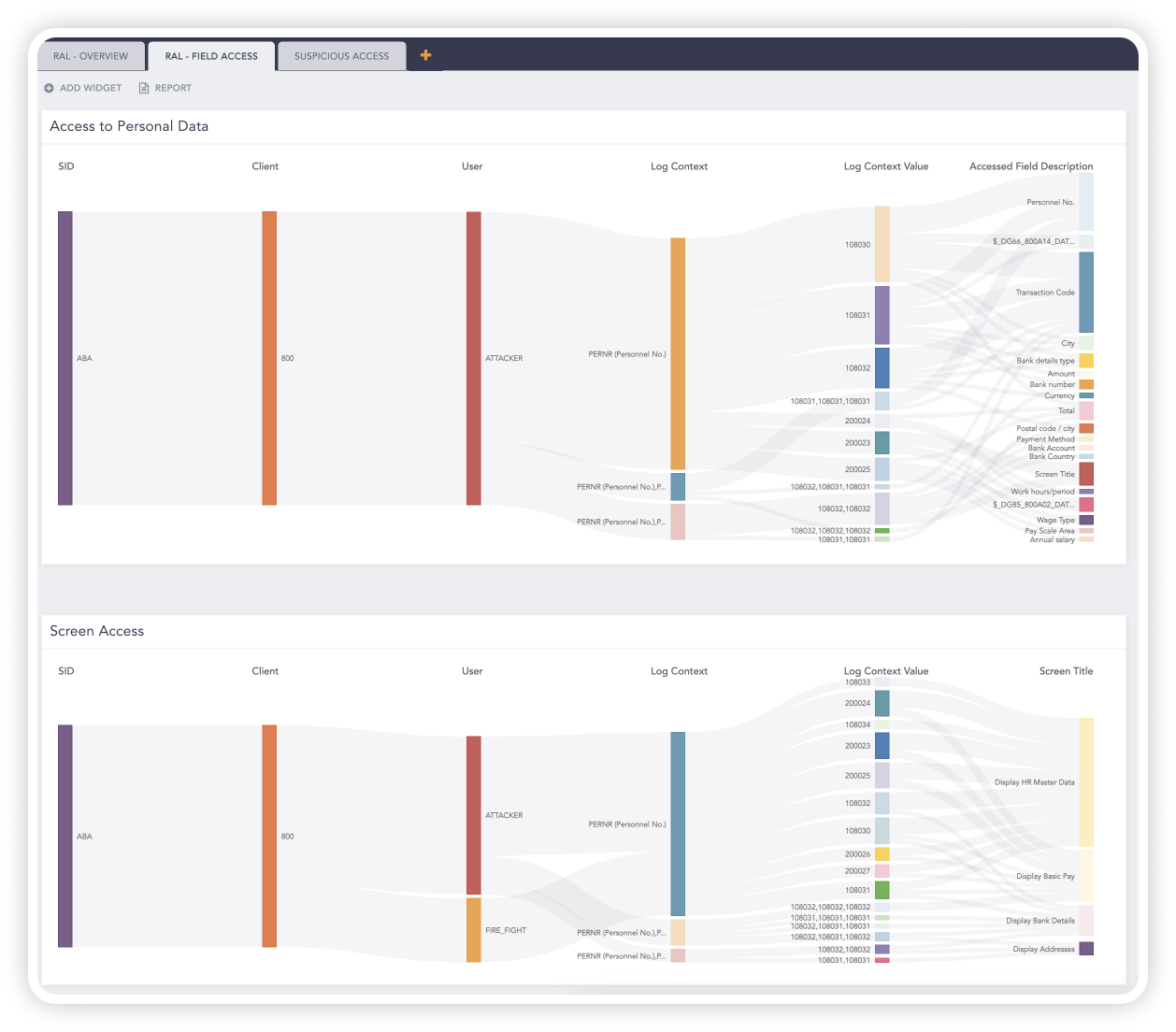

Logpoint überwacht SAP-Systeme kontinuierlich auf IP-Diebstahl, Betrug, Zugriffsverletzungen und Compliance, um Bedrohungen effizient zu erkennen und darauf zu reagieren.

Mit der sofort einsatzbereiten Analyse können Sie verdächtige Transaktionen und das Verhalten von SAP-Benutzern nahezu in Echtzeit erkennen und die Aktivitäten mit der Analyse des Benutzer- und Entitätsverhaltens nachverfolgen – selbst wenn der Angreifer alle Spuren beseitigt. Logpoint korreliert und analysiert automatisch SAP- und Sicherheitsdaten, damit Sie schnell reagieren können.

SICHERHEITSANALYSTEN:

Konsolidieren Sie Tools und tragen Sie zur Reifung der Sicherheitsabläufe bei

Logpoint bietet eine zentrale Überwachung und Verwaltung von SAP-Protokollen, Zugriffen, Betrugsversuchen, Compliance und Verstößen, die sich problemlos in Ihr bestehendes Sicherheitssystem integrieren lässt.

Mit der nativen Integration in die konvergente Plattform von Logpoint können Sie Bedrohungen gründlich entschärfen, indem Sie Beobachtungen aus SAP in einen Cybersicherheitskontext übersetzen.

Wir betrachten Logpoint jetzt als ein Mitglied des IT-Sicherheitsteams. Es liefert sofortige Antworten auf viele Fragen, die wir mit einem eher manuellen System nur schwer hätten beantworten können. Wir können Protokolle von überall her nehmen, wo sie gesammelt werden müssen, und so viel wie nötig zusammenstellen und analysieren, und der Prozess der Datenaufnahme ist sehr offen.

Die Stärke der Logpoint-Lösung ist, dass wir keine unnötige Zeit auf die Untersuchung von Fehlalarmen verwenden müssen und dass wir alle Protokolle überprüfen. Nicht nur zufällig ausgewählte Protokolle. Auf diese Weise erfüllen wir die gesetzlichen Anforderungen an eine effektive Protokollprüfung.

Lesen Sie das Neueste über die

Logpoint Blog!