Automation für einfach effizientere Workflows

- Triage und Analyse: Beschleunigen Sie die Triage von Meldungen, um Ihr Team zu entlasten und sicherzustellen, dass keine Bedrohung unbeachtet bleibt.

- Orchestrierung und Response: Minimieren Sie Ihre Risiken – und stellen Sie mit automatisierten Playbooks die Weichen für eine zeitnahe Analyse, Eindämmung und Behebung von Threats.

- Erweitern Sie Ihr SOAR: Kombinieren Sie die Automatisierungs-Features mit unserem Case Management, um die Incident-Bearbeitung und Response zu skalieren und unterschiedlichste Log-Quellen zu integrieren.

Über 1.000 Unternehmen in 70 Ländern vertrauen auf Logpoint

Automation beschleunigt die Erkennung und Response

Automatisierte und strukturierte Workflows für alltägliche Aufgaben machen Ihr Security-Team effizienter. Sie schaffen zeitliche Freiräume für komplexe Threats und Analysen und helfen, Schäden zu verhindern.

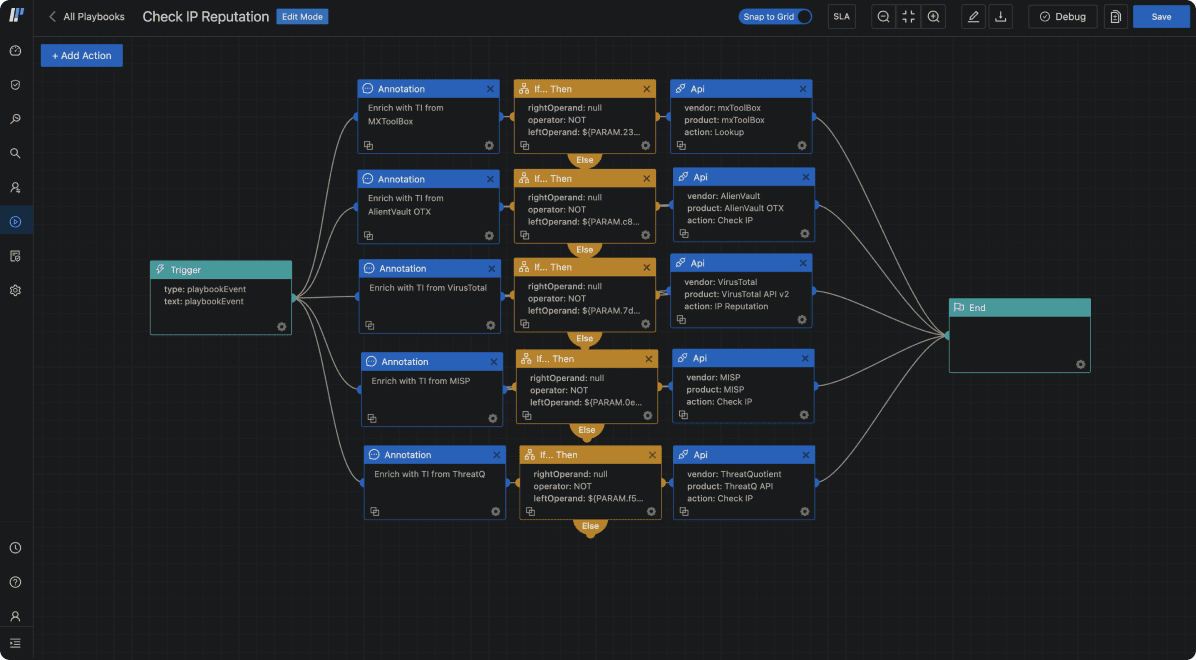

Mit dem Einsatz automatisierter Playbooks verkürzen Sie die Response-Zeiten und vermeiden zeitaufwändige manuelle Arbeitsschritte.

Logpoint Automation aggregiert Security-Daten aus multiplen Quellen und verwendet standardisierte Workflows, um eine priorisierte und effiziente Response zu gewährleisten – inklusive der automatisierten Analyse, Eindämmung und Behebung von Threats.

ERKENNEN, AUTOMATISIEREN, ORCHESTRIEREN

Optimieren Sie Ihre

Security Posture

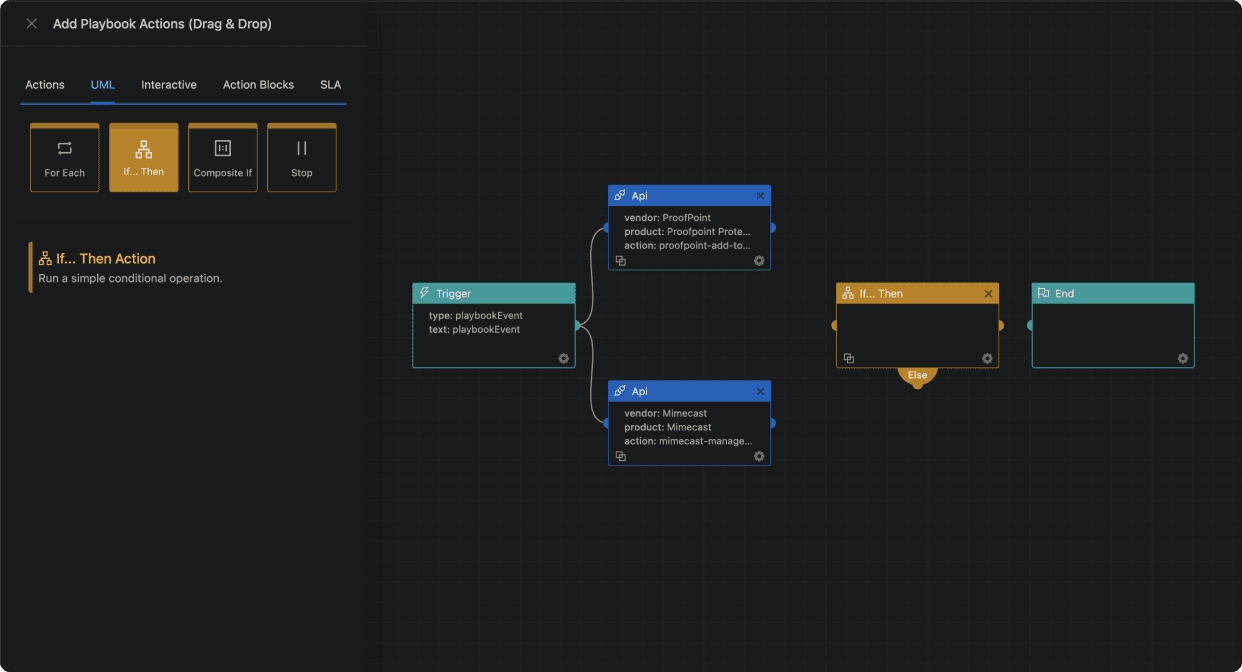

Erweitern Sie Logpoint SIEM um leistungsstarke Automatisierungs- und Orchestrierungs-Features, um effiziente Abläufe und kurze Reaktionszeiten sicherzustellen. Aufsetzend auf aggregierten Daten Ihrer Security-Tools können Sie so mithilfe von Alarmmeldungen einfach und schnell hinterlegte Playbooks triggern.

Die Playbooks führen dann automatisch alle Schritte durch, um Vorfälle zu identifizieren, zu untersuchen und darauf zu reagieren. Für zusätzliche Flexibilität kann Ihr Team die Playbooks natürlich auch über den Kalender steuern oder manuell initiieren.

Mit Logpoint Automation wird Ihr Security-Event-Management-Tool zu einer durchgängigen SIEM-Lösung mit SOAR-Unterstützung.

AUTOMATISIERT ZUR SCHNELLEREN INCIDENT RESPONSE

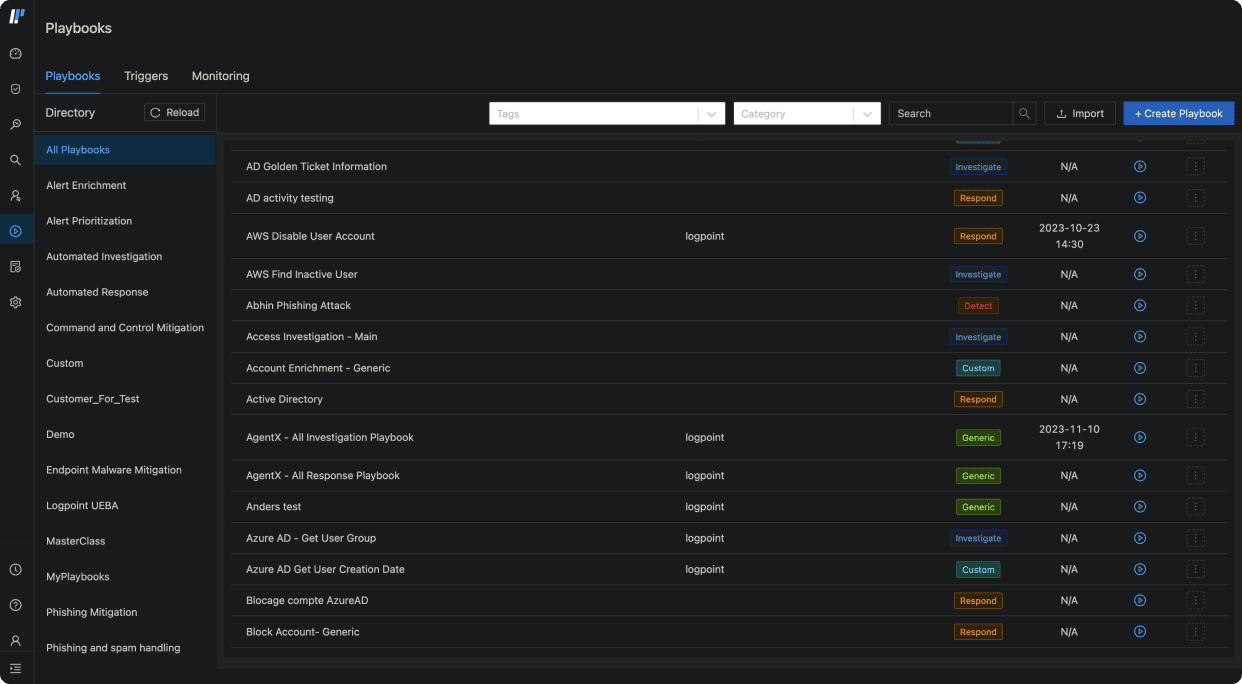

Erstellen Sie Ihre individuellen Playbooks – ganz einfach per Drag & Drop

Logpoint Automation ermöglicht es Ihnen, über eine intuitive Drag-&-Drop-UI eigene maßgeschneiderte Playbooks zu entwickeln. Nach Aktionstyp klassifizierte, schlüsselfertige Code-Blöcke helfen Ihnen, in kürzester Zeit einen eigenen Workflow zu erstellen.

Ganz egal, ob Sie unsere über 80 Out-of-the-box-Playbooks erweitern oder Sie von Grund auf neu setzen wollen: mit unserer umfassenden Dokumentation wird es für Sie ganz einfach.

Wir haben diese Lösung vor einigen Monaten entdeckt und halten sie für die beste Alternative, die allen Cybersecurity-Anforderungen unseres Unternehmens gerecht wird. Einer der Vorteile der Logpoint-Mitgliedschaft ist es, dass die Kunden von SOAR profitieren – einem Werkzeug zur Automatisierung vieler Routineaufgaben im SOC. SOC-Analysten müssen sich dank SOAR nicht mehr mit Low-Level-Alarmen beschäftigen und Berichte bereinigen. Stattdessen kann die SOC-Analyse kritisch darüber nachdenken, wie sich schwierige Szenarien lösen lassen – und die einfachen dem SOAR überlassen.

Integrierte Playbooks

Sichern Sie sich unsere umfangreichen vorkonfigurierten Playbooks, um die Erkennung, Analyse und Response zu automatisieren – und passen Sie sie bedarfsgerecht an.

Fundierte Entscheidungen

Automation analysiert Ihre Alarmmeldungen und empfiehlt eine angemessene Response. Die Analysten müssen die Vorschläge dann nur noch umsetzen – und können so produktiver arbeiten.

Schnellere Triage-Prozesse

Reichern Sie Alarmmeldungen mit Kontext- und Threat-Informationen an, um fundiertere Entscheidungen zu treffen und mehr über die Taktiken und das Vorgehen der Angreifer zu erfahren.

Kombinieren Sie Automation und Case Management,

um Incidents schneller zu bearbeiten

Wenn Sie Automation um Case Management erweitern, verkürzen Sie Ihre Response-Zeit und stellen jederzeit einheitliche Analyse-Prozesse sicher – auch bei gemeinsam durchgeführten Untersuchungen.

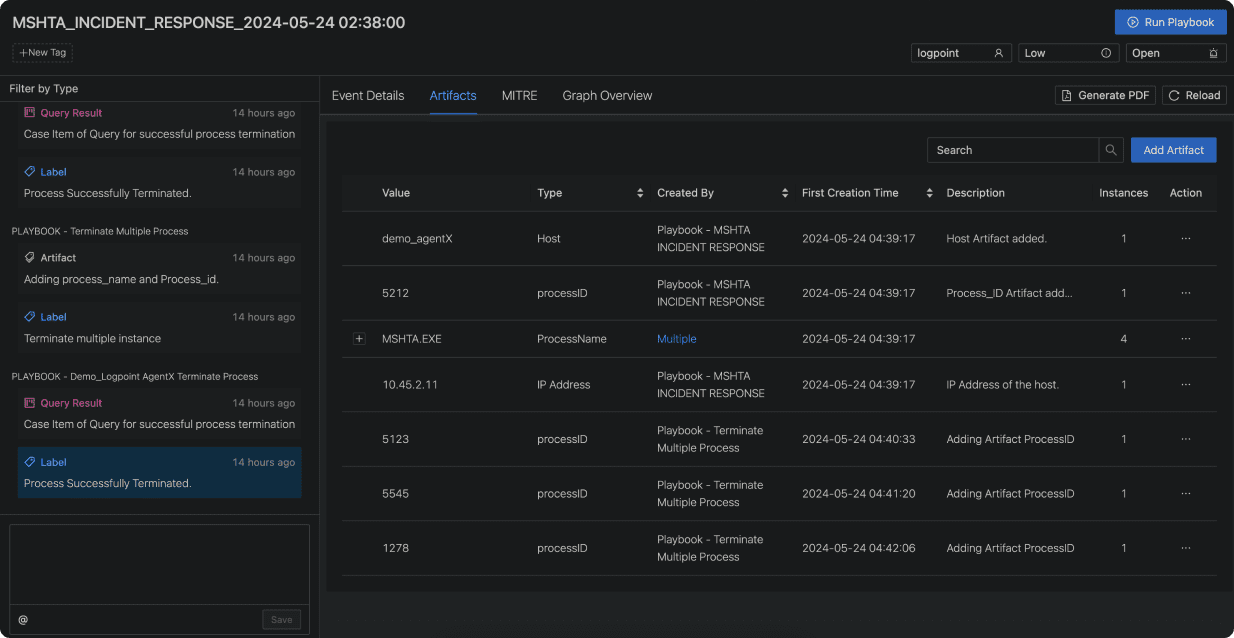

Sobald ein Playbook aktiviert wird, erstellt Logpoint automatisch eine Case-Akte, in der alle Incidents zum jeweiligen Angriff zusammengeführt werden – einschließlich aller Einzelheiten zur Bedrohung. Der Case umfasst auch eine Timeline aller Events, die dem Vorfall zugeordnet werden, was kollaborative Untersuchungen vereinfacht.

So lassen sich forensische Daten koordiniert zentralisieren, erfassen, verteilen und analysieren.

Automatisieren Sie Ihren Tech-Stack, wie auch immer er aussieht

Logpoint unterstützt out-of-the-box über 500 Integrationen.

Logpoint verarbeitet und analysiert Logs von Hunderten von Integrationen, und macht es Ihnen auf diese Weise leicht, Abläufe über den gesamten Tech-Stack hinweg zu automatisieren. Und wir fügen auf Kundenwunsch immer neue Log-Quellen hinzu – falls Sie eine Schnittstelle vermissen, wenden Sie sich einfach an den Logpoint Customer Support.

Mehr als Log-Quellen

Prozess-Befehle, Enrichment-Quellen, UEBA, Authentisierung, Normalizer, Parser… Unsere breite Palette von Third-Party-Security- und Integrations-optionen hebt Ihre Threat-Erkennung, Ihre Analyse-Features und Ihre Response-Skills auf einen ganz neuen Level.

Automatisieren Sie die Analyse und Response auf dem Endpoint

Endpoints mit automatisierten Playbooks für eine zeitnahe Response

Logpoint SIEM erfasst Logs und Telemetrie-Daten Ihrer Endpoints und führt kontinuierliche CIS-Scans durch. Wird ein Problem identifiziert, sammelt die Lösung zusätzliche Informationen zu den Abläufen auf dem Client – und initiiert auf der Basis von über 20 spezifischen Endpoint-Playbooks eine angemessene Response.

Am Endpoint in Aktion

Mit dem richtigen Playbook können Sie schnell und automatisiert auf jede Herausforderung reagieren. Logpoint Automation kontaktiert den Endpoint-Agent, um automatisch Schritte auf dem Client einzuleiten: zum Beispiel, indem Prozesse beendet, weitere Informationen abgerufen oder Hosts bis zum Abschluss der Analyse isoliert werden.

Mit SIEM zur

robusten Cyber Defense

Wollen Sie Ihren Tech-Stack konsolidieren? Setzen Sie auf Logpoint SIEM mit Automation, Case Management und Behavior Analytics, und korrelieren Sie in dieser durchgängigen Plattform detaillierte Daten aus einer Vielzahl von Quellen. So machen Sie Insellösungen überflüssig und bündeln Ihre Security in einer Single-Source-of-Truth.

- Lückenlose Datenintegration für automatisierte TDIR

- Kein Integrations- und Wartungsaufwand

- Out-of-the-box-Compliance-Unterstützung

- Flexibles, bedarfsgerechtes Deployment