Cybersécurité dans le secteur du retail

Protéger les données des clients

Pour avoir du succès dans le secteur du retail aujourd’hui, il faut être un expert en collecte des données et en surveillance du comportement tout en étant un spécialiste du merchandising. C’est une bonne nouvelle pour les cybercriminels. En effet, une grande partie des données recueillies par les commerçants (en particulier les numéros de cartes de crédit) sont ciblées par les cybercriminels qui continuent de perfectionner leurs méthodes de piratage des réseaux et de vol d’informations sans être détectés. La position des commerçants est délicate car ils doivent continuer d’offrir des services facilement accessibles aux consommateurs, tout en sécurisant les données personnelles des clients.

Quand un commerçant est victime d’une violation de données, deux préoccupations majeures apparaissent : l’impact que celle-ci aura sur ses clients et les graves conséquences pour l’entreprise en raison de la perte de chiffre d’affaires, de la détérioration de sa réputation et des amendes potentielles liées à la non-conformité réglementaire.

Logpoint pour PXP Solutions

Avec Logpoint, PXP Solutions dispose d’un outil puissant pour assurer un alignement :

- De la gouvernance

- Des risques

- Des normes en matière de conformité

Logpoint permet à PXP Solutions d’avoir un aperçu granulaire des logs et d’identifier rapidement toute activité inhabituelle afin de maintenir sa posture de sécurité, et ce à tout moment.

Logpoint pour renforcer la cybersécurité dans le secteur du retail

En surveillant et en corrélant à partir d’un langage commun, Logpoint fournit un aperçu simple et transparent des événements métier. Il prend aussi en compte la responsabilité et la facilité de gestion des événements de sécurité, pour s’assurer que non seulement les exigences en matière de conformité réglementaire soient remplies au niveau de la sécurisation des données client du secteur retail, mais aussi que ces événements puissent être gérés efficacement.

Logpoint surveille les objets et les composants clés du système, présents dans toute entreprise, notamment les équipements réseau, les serveurs, les applications et les bases de données.

Le FIM (File Integrity Monitoring) est un élément clé d’une solution de cybersécurité efficace. L’importance du FIM réside dans sa capacité à être utilisé à des fins d’audit, de surveillance des modifications, ainsi que pour faire face aux menaces basées sur les utilisateurs.

Avec les fonctions FIM natives de Logpoint, vous maîtriserez en permanence vos actifs critiques et serez alerté dès qu’un nouveau répertoire ou fichier sera créé, supprimé, renommé ou modifié au niveau de son contenu.

Télécharger la brochure FIM (File Integrity Monitoring) de Logpoint pour en savoir plus :

Menaces de cybersécurité dans le secteur du retail

Menaces de cybersécurité dans le secteur du retail

Le secteur du retail comprend des commerçants ayant pignon sur rue (appelons-les ‘traditionnels’), des boutiques en ligne ou bien encore des commerçants appartenant aux deux domaines. Selon le type d’activité, les attaques semblent différentes. Concernant les sites de e-commerce, les violations les plus courantes sont le piratage de l’application Web, que ce soit par déni de service (DoS) ou via le vol des identifiants client suite à des attaques de phishing.

Les commerçants traditionnels subissent des attaques d’un type différent avec l’installation de skimmers à l’intérieur des guichets automatiques ou des terminaux de pompes à essence, par exemple. Alors que les petits commerçants sont en général des victimes plus faciles et subissent plus d’attaques, les commerçants plus importants ne devraient pas, pour autant, prendre le risque encouru à la légère.

Découvrez comment Logpoint peut vous aider à mieux comprendre et à remédier aux menaces pesant sur la cybersécurité du secteur du retail.

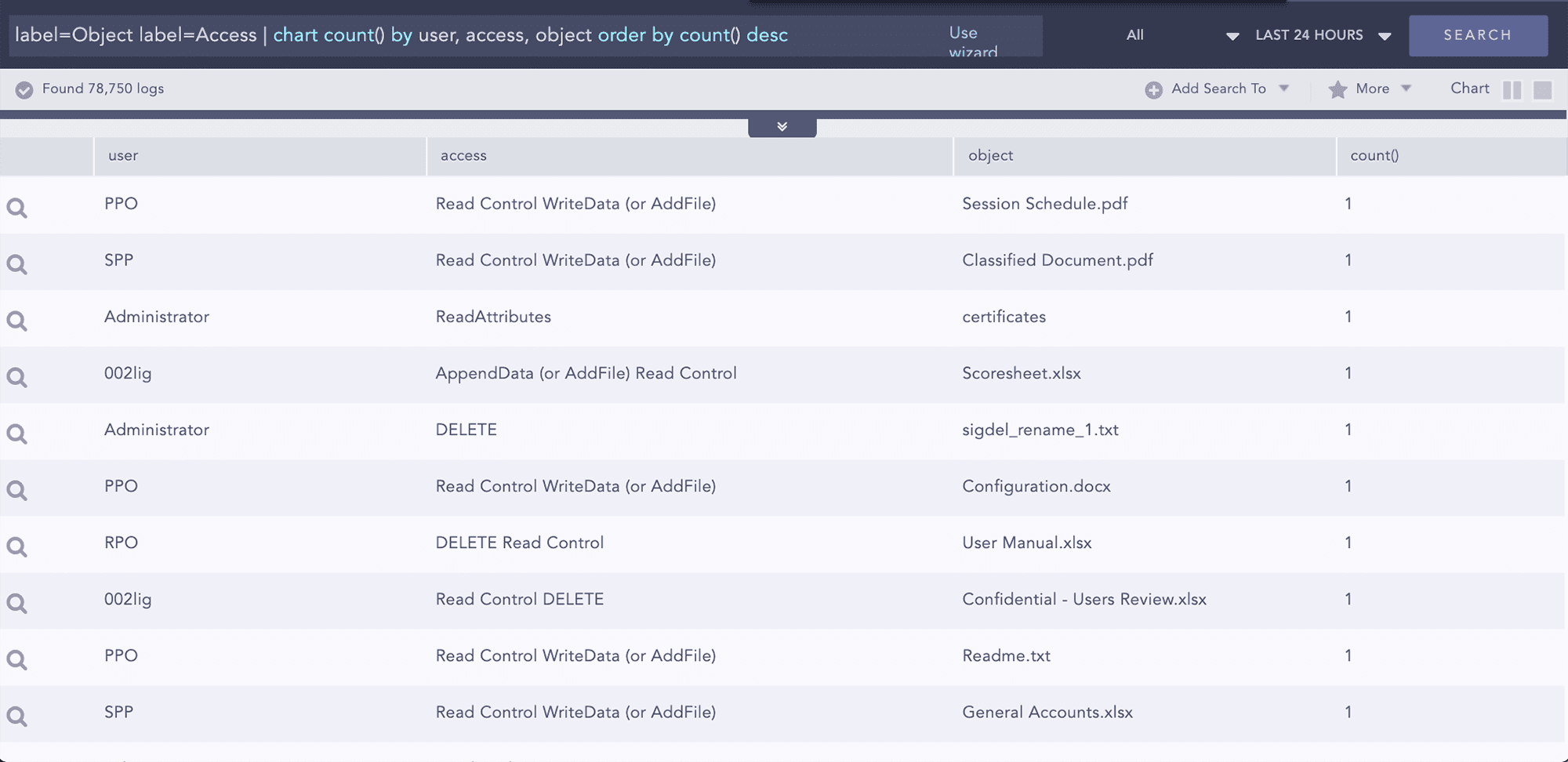

Surveillance des activités des utilisateurs

La surveillance des activités des utilisateurs (User Activity Monitoring) est depuis longtemps la clé de voûte de toute stratégie de défense efficace. Logpoint développe des solutions qui fournissent aux analystes un outil intuitif et puissant pour détecter les activités malveillantes, créer des alertes, des tableaux de bord et des rapports, offrant ainsi une visibilité globale et une réponse immédiate. Principalement pour des raisons de confidentialité et de réglementation, le contrôle de l’activité des utilisateurs se concentre sur les activités en lien avec l’accès aux fichiers. Logpoint peut surveiller ces dernières en utilisant des enregistrements d’audit concernant les objets natifs. De plus, l’application FIM de Logpoint surveille tout type de tentative d’accès aux systèmes de partage de fichiers privilégiés et fournit des informations sur le type d’accès et les actions menées dans le fichier en question. Enfin, les sommes de contrôle (checksums) d’origine et celles modifiées peuvent également être comparées pour mieux comprendre les comportements en termes d’accès.

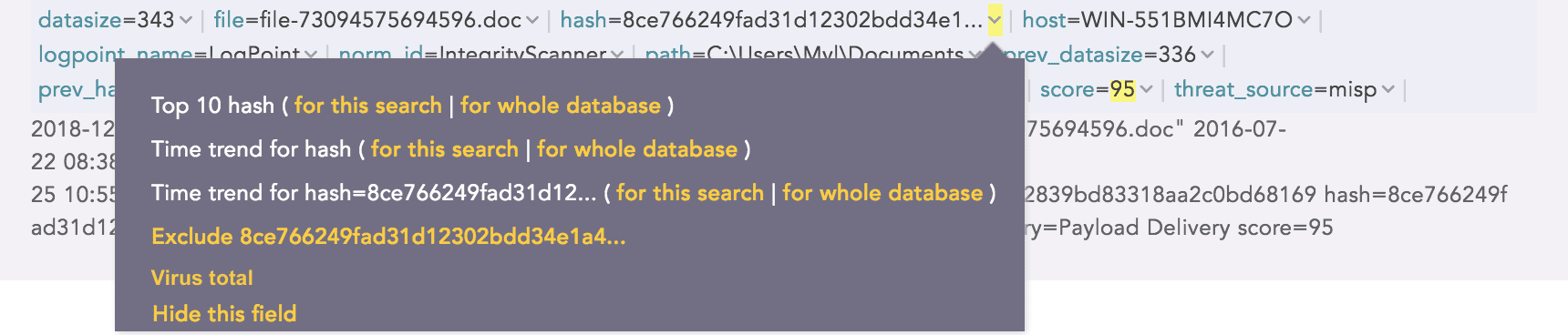

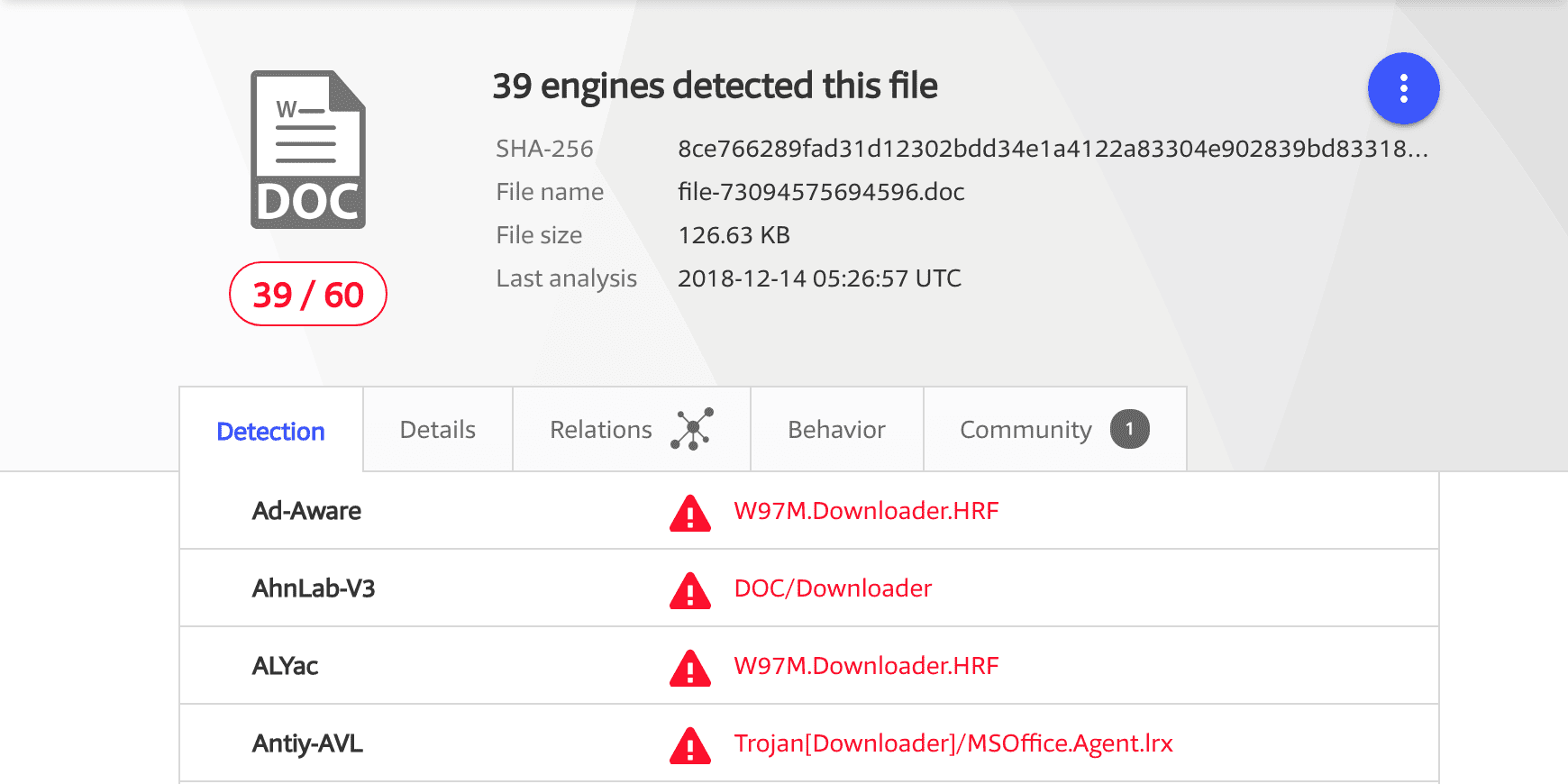

Identification des indicateurs de menace associés à la charge virale active d’un malware.

Le FIM (File Integrity Monitoring) de Logpoint est un outil efficace pour surveiller la création de nouveaux fichiers ou la modification de l’extension d’un fichier indiquant l’exécution de la charge virale d’un malware. La valeur de hachage donnée par le Moniteur d’Intégrité (Integrity Monitor) peut être comparée à la base de données de Virus Total, identifiant ainsi la menace associée.

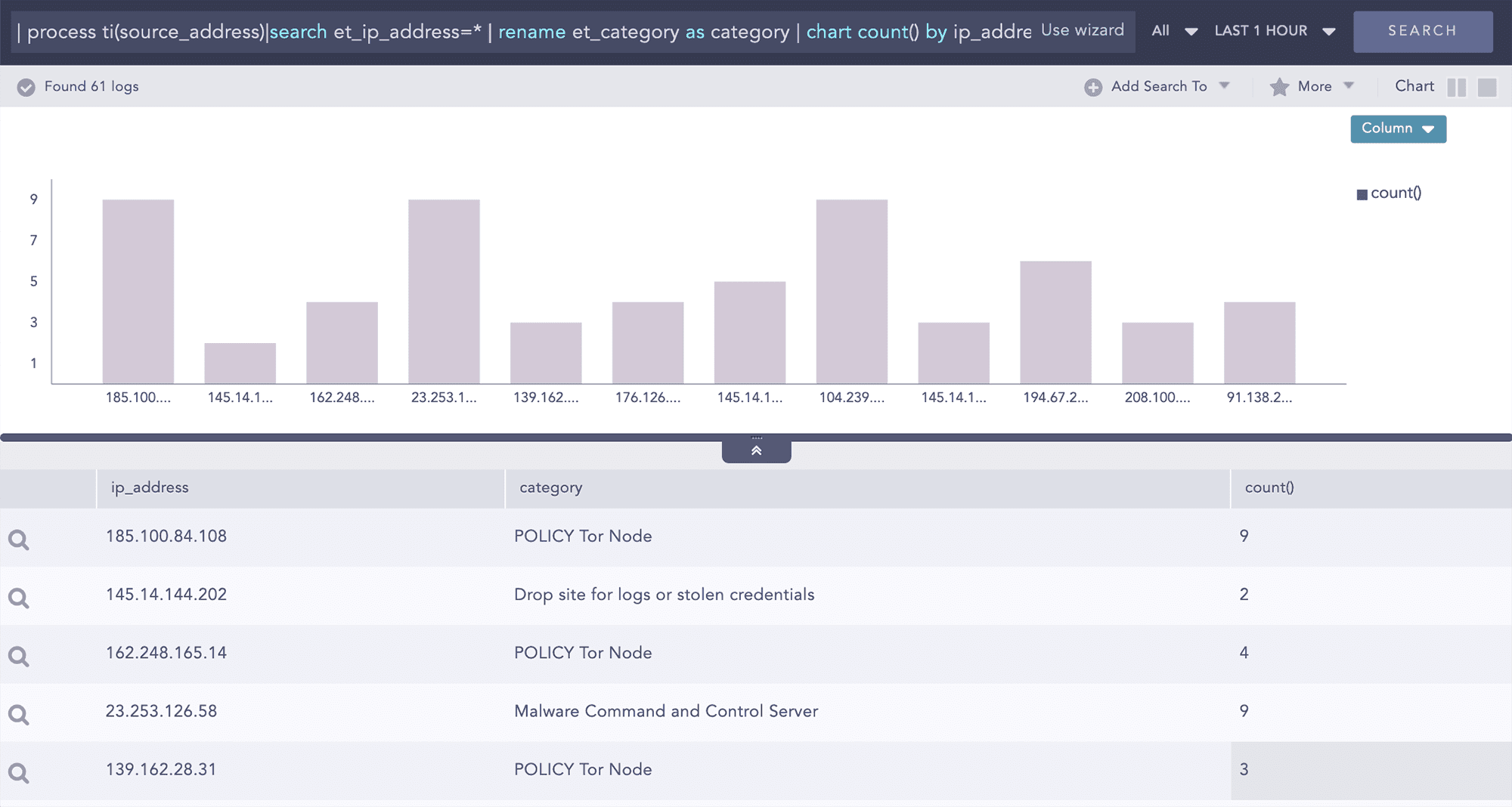

Détecter et traquer les accès non autorisés à un réseau ou à un système

Logpoint permet de détecter tout comportement suspect et/ou non autorisé sur le réseau, comme les tentatives de connexion au niveau de ports fermés, les connexions internes bloquées, les connexions vers des destinations connues pour être suspectes, les requêtes provenant de régions non sûres, les accès suspects au système, entre autres.