Untersuchung von Vorfällen und

Abhilfemaßnahmen dauern zu lange

Branchenschätzungen zufolge benötigen erfahrene Hacker weniger als 19 Minuten, um sich nach der Kompromittierung des ersten Rechners in einem Unternehmen seitwärts zu bewegen.

Im Gegensatz dazu kann die MTTR Monate oder sogar Jahre dauern und nur 24% sagen, dass ihr SOC Sicherheitsvorfälle innerhalb von Stunden oder Tagen lösen kann. Die Geschwindigkeit der Angriffe zeigt eine erhebliche Lücke in den Reaktionsfähigkeiten der Analysten auf.

Beschleunigen Sie die Erkennung von Bedrohungen,

Untersuchung und Reaktion

Schützen Sie Ihr Unternehmen

Befähigen Sie die Sicherheitsteams zur Erkennung und Reaktion im gesamten Unternehmen

Vereinfachen Sie den Tech-Stack

Die konvergente Plattform für Sicherheitsoperationen bietet Sicherheitsteams ein umfassendes Bild in einem einzigen Tool

Steigern Sie die Effizienz Ihres Teams

Automatische Reaktionsmaßnahmen helfen Sicherheitsteams, schnell und konsequent zu reagieren

SICHERHEITSANALYSTEN:

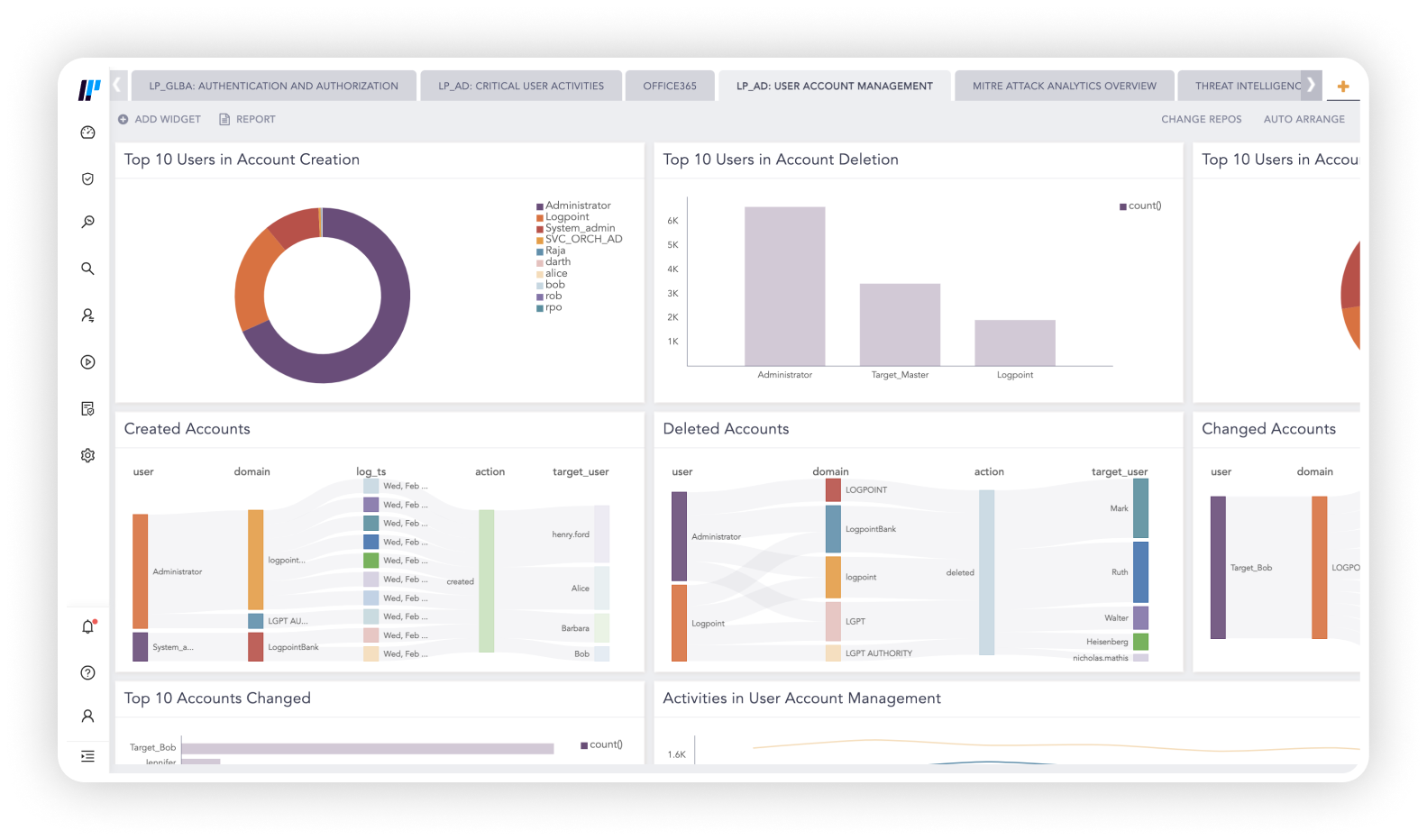

Verschaffen Sie sich einen Überblick über Ihre Umgebung

Logpoint sammelt Ereignisdaten von Clients, Servern, Netzwerksystemen, Cloud-Workloads und geschäftskritischen Systemen und hilft Ihnen, Daten zu visualisieren.

Anschließend reichert Logpoint die Daten mit Informationen über Benutzer, Anlagen, Bedrohungen und Schwachstellen an und macht sie so verwertbar.

Wenn Sie die Daten in einen Kontext stellen, erhalten Sie Einblicke, die sicherstellen, dass Entscheidungen schnell getroffen werden können.

SICHERHEITSANALYSTEN:

Konzentrieren Sie sich auf die wichtigsten Warnmeldungen

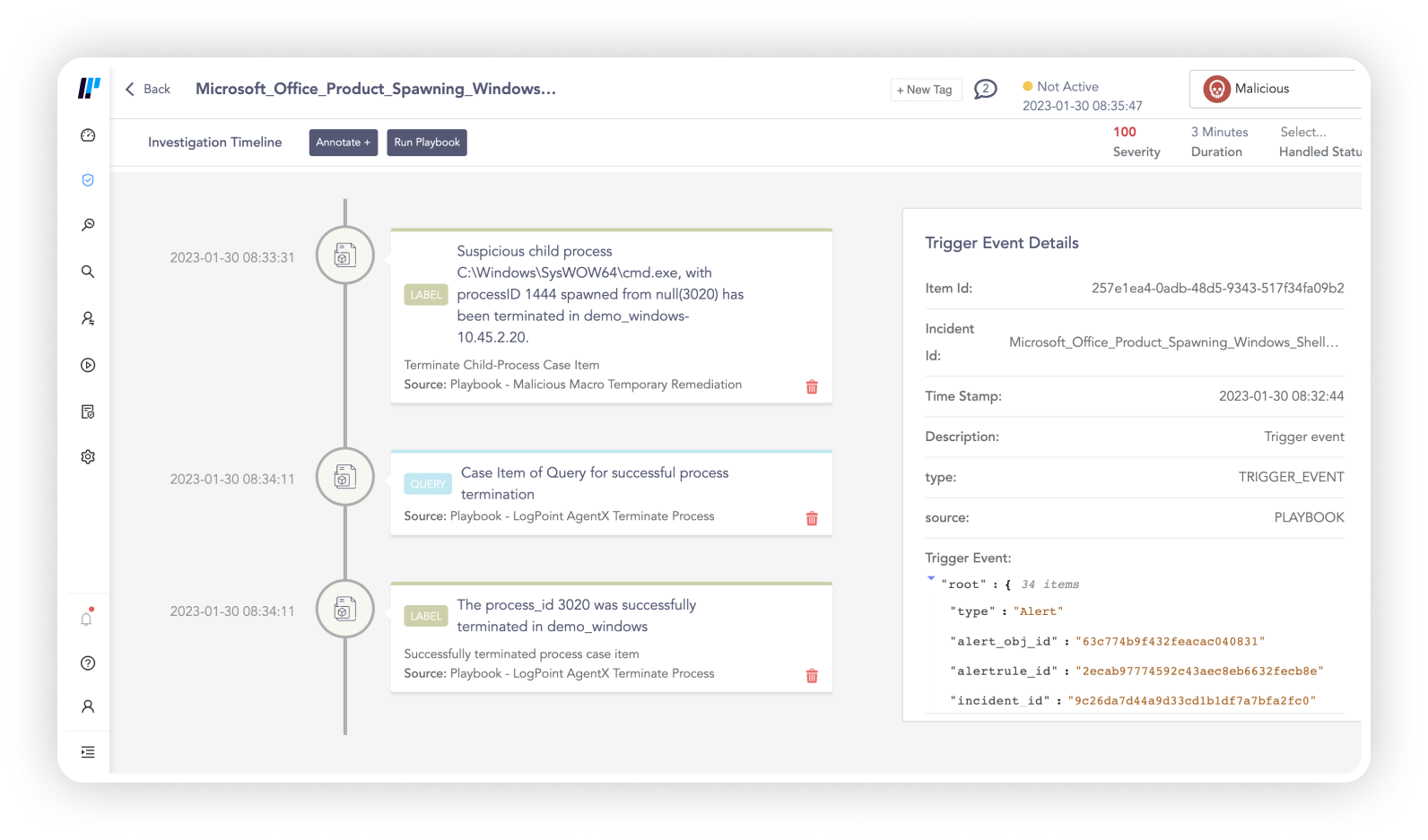

Fügen Sie den Kontext, die Bedrohungsdaten und das Risiko hinzu, schwache Signale zu bündeln und in sinnvolle Ermittlungen zu verwandeln. Integrierte Funktionen auf den Endgeräten ermöglichen es Analysten, Abfragen durchzuführen, die Bedrohungen aufdecken und die Untersuchung beschleunigen können.

Mit regelmäßig aktualisierten, sofort einsatzbereiten Sicherheitsinhalten und Playbooks können Sie stets die neuesten Bedrohungen erkennen, untersuchen und darauf reagieren.

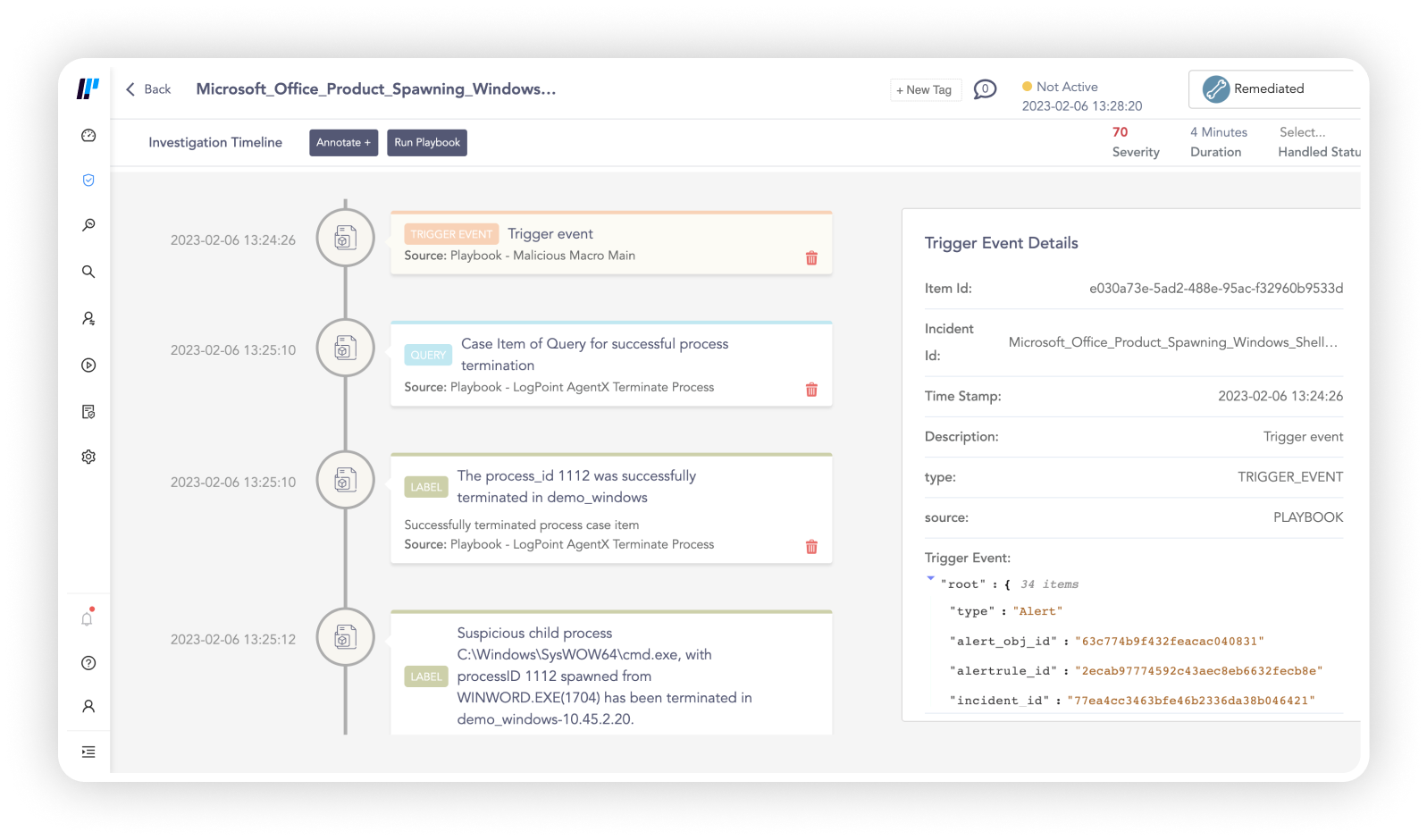

SICHERHEITSANALYSTEN:

Automatisch reagieren, um die Auswirkungen von Zwischenfällen zu reduzieren

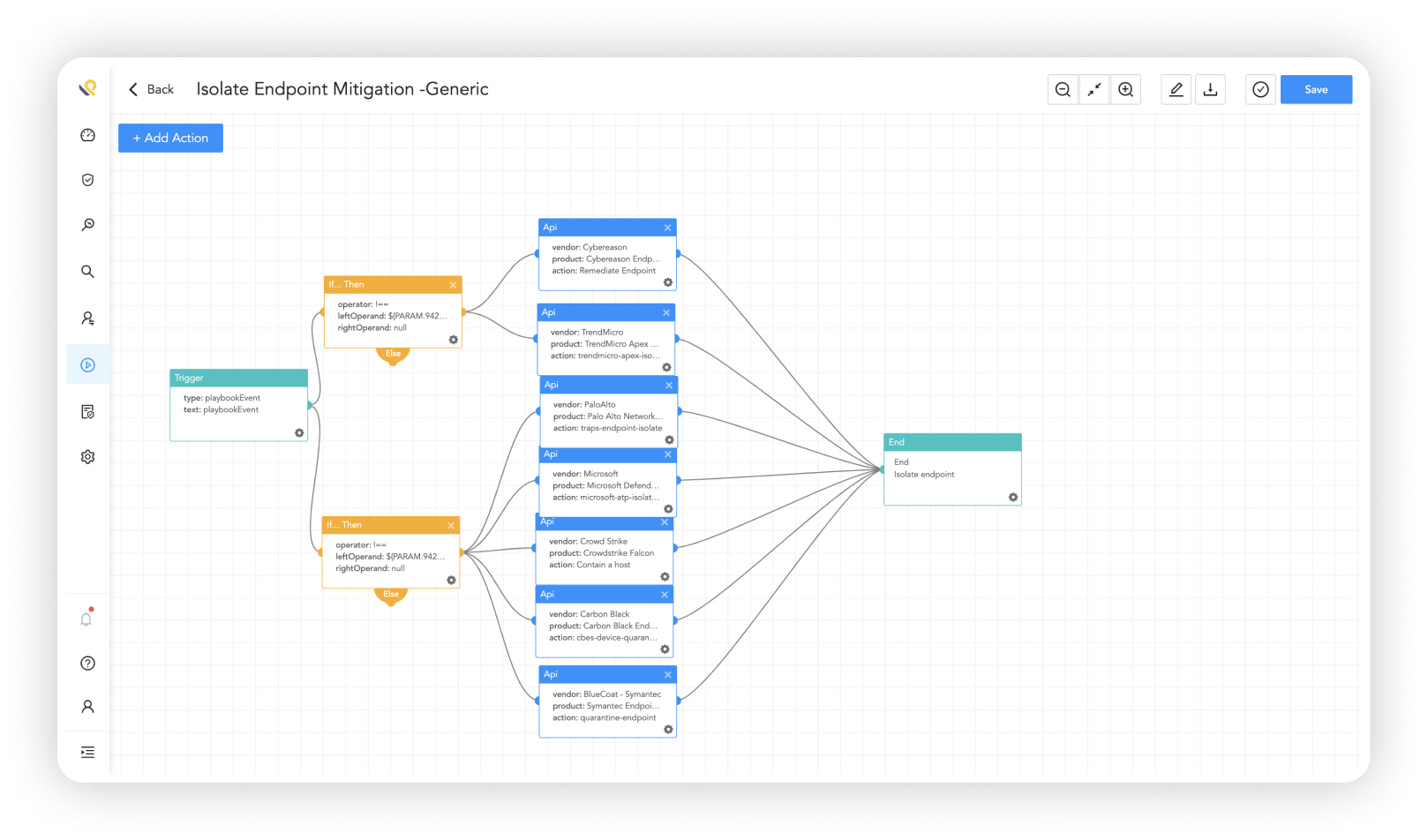

Logpoint-Warnungen und Playbooks arbeiten nahtlos mit der gesamten konvergenten Plattform zusammen – SIEM, SOAR, UEBA und Endpunktsicherheit.

Automatisieren Sie verschiedene Tools und erhöhen Sie die Sicherheit, ohne dass zusätzliche Kosten oder eine Implementierung erforderlich sind.

Integrierte Endpunkt-Reaktionsfunktionen verringern die Alarmmüdigkeit, indem sie Hosts isolieren, eingehende Verbindungen von böswilligen Quellen blockieren und Benutzer im Falle eines Verstoßes deaktivieren.

Logpoint ermöglicht es Computerome-Administratoren, ungewöhnliches Verhalten im System schnell zu erkennen und Missbrauch und Datenverletzungen zu verhindern. Es bietet eine zusätzliche Sicherheitsebene zu den bestehenden Sicherheitskontrollen, die bei der Verarbeitung großer Mengen von Daten erforderlich ist.

von Daten.

Die Implementierung von Logpoint hat nicht nur das Situationsbewusstsein und die Cybersicherheit erhöht. Es hat uns ermöglicht, schneller zu reagieren und weniger Personal für die mühsame, sich wiederholende Arbeit des manuellen Sammelns und Analysierens von Daten aus verschiedenen Protokollquellen im Falle von Vorfällen einzusetzen. Diese Ressourcen können dann an anderer Stelle zur Verbesserung von Service und Sicherheit eingesetzt werden.

Lesen Sie das Neueste über die

Logpoint Blog!