Les systèmes SAP, déconnectés de la sécurité IT, présentent un risque majeur pour la sécurité

Les entreprises manquent de visibilité sur les systèmes SAP essentiels à leur activité. Un manque de sécurité SAP représente un risque important pour les entreprises. 64 % d’entre elles déclarent avoir été victimes d’une violation de leur ERP au cours des deux dernières années, pour un coût estimé à 5 millions de dollars par violation. Après une attaque, les entreprises n’ont aucun moyen de savoir ce qui s’est passé et qui a accédé aux données SAP.

Combiner la surveillance de la sécurité, les analyses et la réponse au sein de SAP

Protéger les données critiques de l’entreprise

Les analyses de pointe aident à résoudre les plus grands défis auxquels sont confrontées les équipes SAP aujourd’hui.

Réduire la complexité de la sécurité

Une surveillance centralisée combinée à l’automatisation, aux flux de travail et à la gestion des cas, à partir d’une console unique.

Réaliser des économies d’échelle

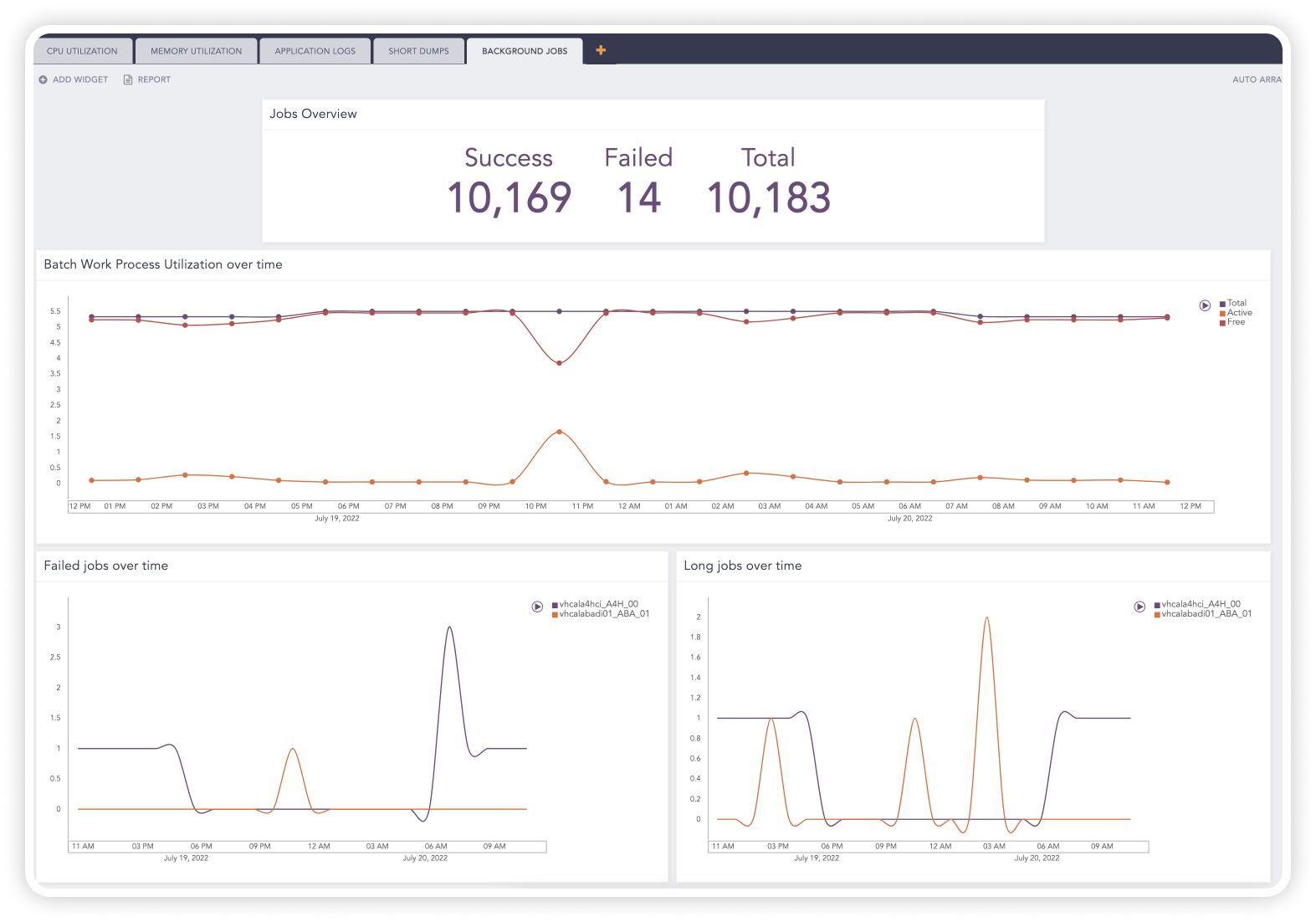

Obtenez une visibilité sur SAP et évitez les temps d’arrêt coûteux

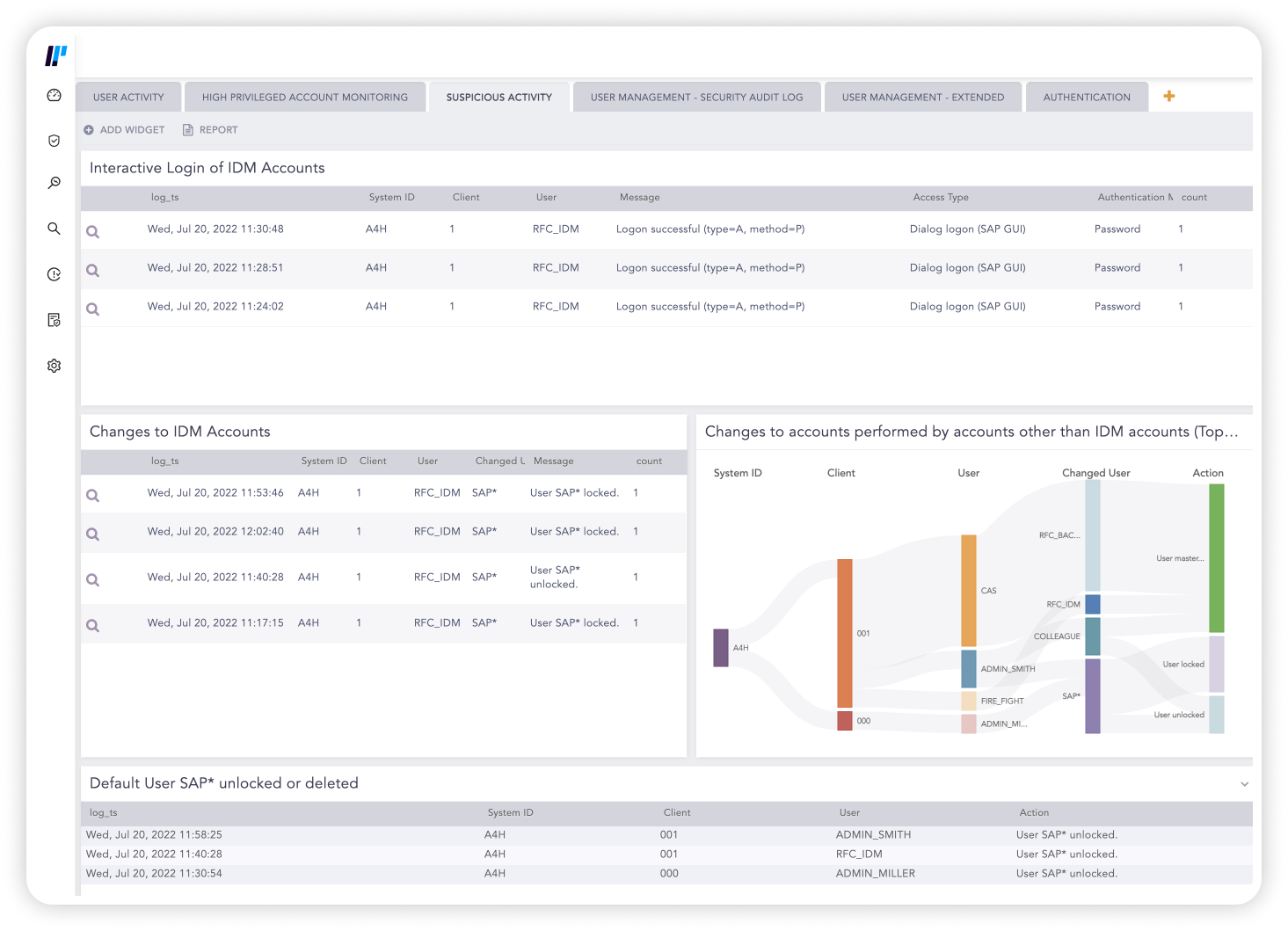

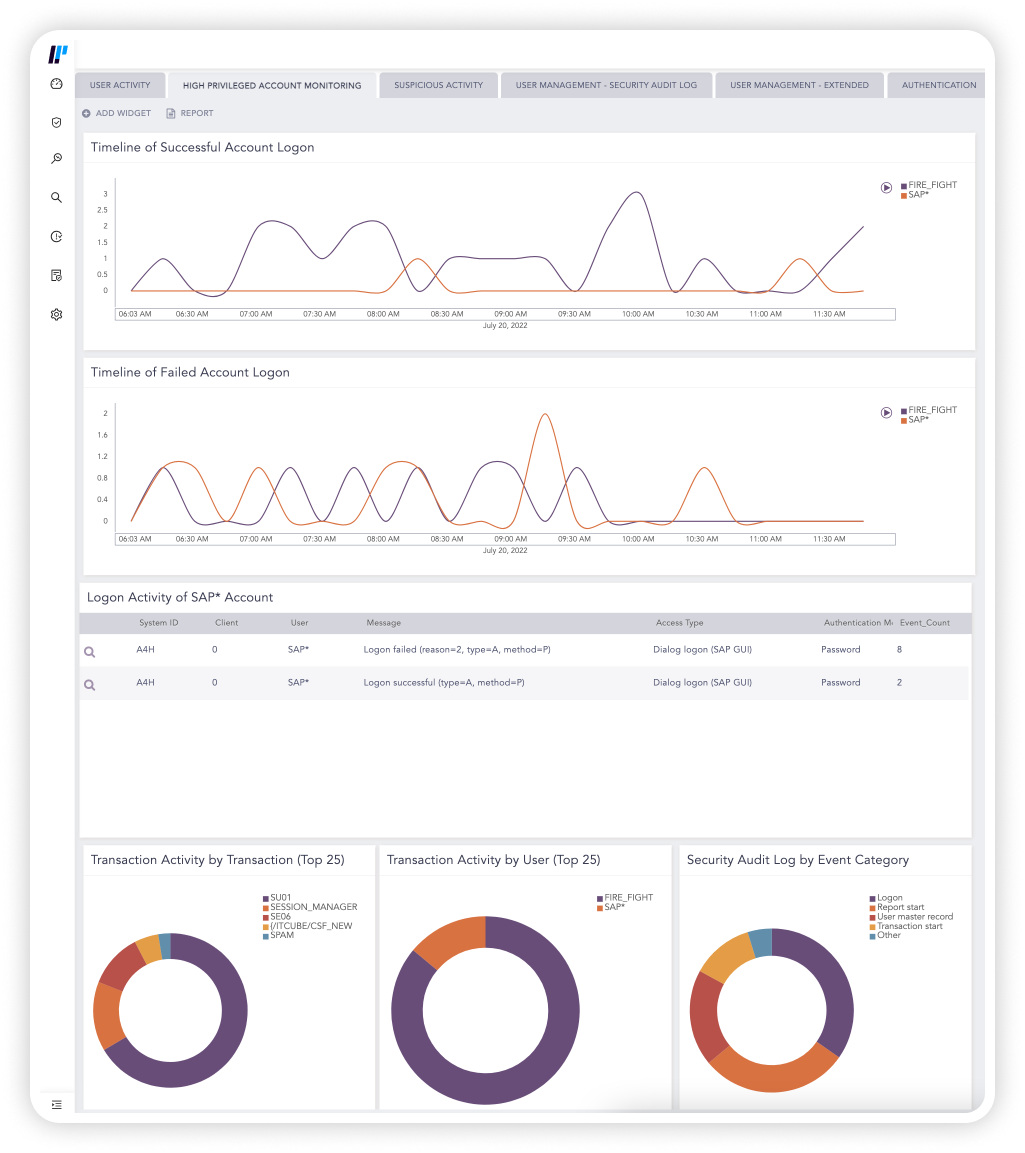

Logpoint crée la télémétrie, collecte les événements de log et surveille les logs SAP. En corrélant et en enrichissant les données, convertissez les logs en utilisant les normes du secteur et créez des alertes pour les activités critiques ou suspectes.

En extrayant les logs SAP et en surveillant le comportement essentiel de SAP, vous pouvez détecter et répondre à des menaces qui, autrement, passeraient inaperçues. Éliminez les temps d’arrêt indésirables au niveau de SAP grâce à une surveillance complète des capacités opérationnelles de votre environnement, un système d’alerte précoce et une analyse des tendances.

Accélérer la détection des menaces et la conformité dans SAP

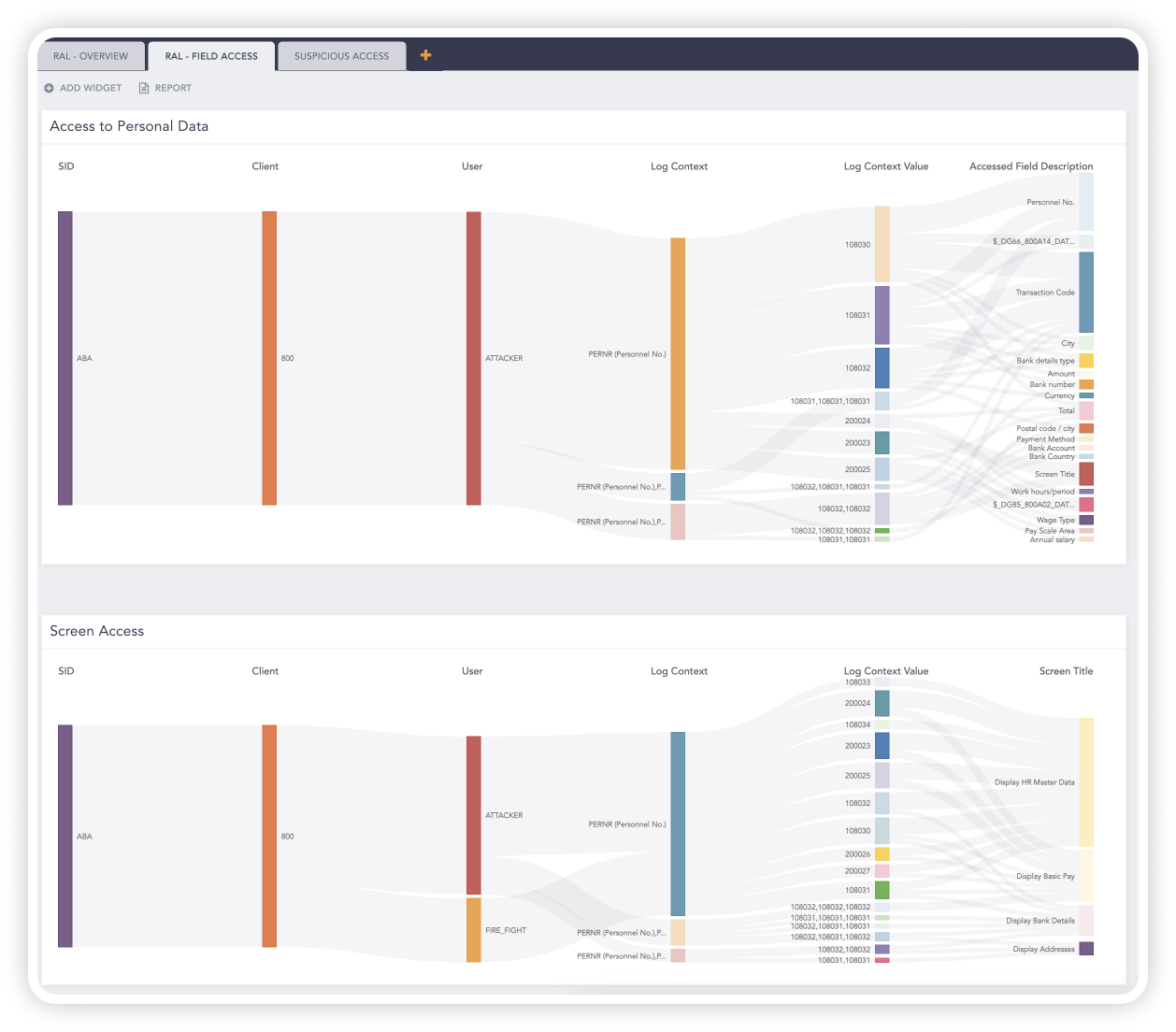

Logpoint surveille en permanence les systèmes SAP concernant le vol de Propriété Intellectuelle, la fraude, les violations d’accès et la conformité afin de permettre une détection et une réponse efficaces aux menaces.

Grâce aux analyses prêtes à l’emploi, vous pouvez détecter les transactions suspectes et le comportement des utilisateurs SAP en quasi temps réel et suivre l’activité grâce à l’analyse du comportement des utilisateurs et des entités, même lorsque l’attaquant supprime toute trace de son passage. Logpoint effectue automatiquement des corrélations et analyse les données SAP et de sécurité afin que vous puissiez répondre rapidement.

Consolidez les outils et contribuez à l’émergence d’opérations de sécurité mâtures

Logpoint offre une surveillance et une gestion centralisées des logs SAP, des accès, des tentatives de fraude, de la conformité et des violations qui peuvent facilement s’intégrer à votre pile de sécurité existante.

Grâce à l’intégration native au niveau de la plateforme convergée de Logpoint, vous pouvez mitiger les menaces de manière approfondie en traduisant les observations SAP dans un contexte de cybersécurité.

Nous considérons désormais Logpoint comme un membre de l’équipe de sécurité IT. Il fournit des réponses immédiates à de nombreuses questions difficiles à traiter avec un système plus manuel. Nous pouvons prendre des logs partout où ils doivent être collectés, les rassembler et les analyser selon nos besoins. Le processus d’ingestion des données est très ouvert.

La force de la solution Logpoint est que nous ne perdons plus de temps à investiguer les faux positifs et nous vérifions ainsi tous les logs. Pas seulement des logs choisis au hasard. De cette façon, nous nous conformons aux exigences légales en matière d’audit efficace des logs.

Tenez-vous au courant de l’actualité

Le blog de Logpoint !