Top use cases

for security

operations

In today’s globalized, digital economy, it’s essential to monitor and guard your company’s data against advanced cyber threats. This is getting increasingly complicated due to too many tools, security skill shortage, and alert fatigue. Today’s Modern SIEM solutions enable your company to react quickly and precisely in the event of a threat or data leak.

A Modern SIEM solution provides management, integration, correlation, and analysis in one place, making it easier to monitor and troubleshoot your IT infrastructure in real time from one single interface. For your use, we have created a wide range of use-cases with associated Logpoint examples to help you better plan your defense strategy.

DSGVO-Compliance

DSGVO, kurz für Datenschutz-Grundverordnung, ist Europas einheitlicher Datenschutzrahmen, der für jede EU- und Nicht-EU-Organisation gilt, die personenbezogene Daten von Personen mit Sitz in der EU verarbeitet. Die erhöhten Datensicherheit Anforderungen der DSGVO bedeuten, dass Unternehmen sich ernsthaft Gedanken darüber machen müssen, wie sie die Einhaltung der Vorschriften gewährleisten können, da die Auswirkungen eines Verstoßes zu schweren finanziellen Sanktionen führen können. Diese Strafen werden auf der Grundlage des Ausmaßes des Datenlecks festgelegt, und es wird ein zweistufiges Sanktionssystem angewandt. Aber es gibt auch gute Nachrichten. Die Erfüllung der strengen GDPR-Anforderungen ist mit den sofort einsatzbereiten DSGVO Funktionen von LogPoint für die Überwachung der Einhaltung und Berichterstattung wesentlich einfacher.

Berichterstattung und Prüfung

LogPoint bietet eine umfangreiche Auswahl an vordefinierten DSGVO Berichten, die Ihnen sofort nach dem Öffnen einen entscheidenden Einblick in die Leistung Ihres Netzwerks geben. Diese Informationen tragen dazu bei, die Vertraulichkeit, Integrität und Verfügbarkeit Ihrer Systeme zu gewährleisten, indem sie Ihre Assets überwachen, die Persönlich Identifizierbare Informationen (Personally Identifiable Information, PII) enthalten, und Datenverluste prüfen können.

LogPoint bietet derzeit die folgenden vordefinierten Berichte zur Einhaltung der DSGVO an:

Datenschutz

Das Datenschutzmodul von LogPoint funktioniert nach dem Vier-Augen-Prinzip, d.h. es sind immer mindestens zwei Benutzer erforderlich, um kritische Informationen in einer Organisation zu handhaben. Außerdem unterstützt LogPoint den Datenschutzmodus für normalisierte Felder. Dies bedeutet, dass Felder mit aktivierten Datenschutz nur angezeigt werden können, wenn ein dritter Benutzer Zugriff gewährt. Auf diese Weise geben wir die Kontrolle wieder an sie über, damit Sie folgendes nutzen können:

-

Administrative Rechte gewähren, um den Zugriff auf ein verschleiertes Feld zu verweigern oder zuzulassen, ohne dass der administrative Benutzer die Daten selbst sehen kann

-

Benutzern erlauben, Zugriff auf ein verschleiertes Feld zu beantragen

-

Beschränken Sie den Zugriff auf das Feld auf einen vorher definierten Zeitbereich, nach dessen Ablauf die Daten für den Benutzer wieder unzugänglich sind

-

Dokumentieren Sie den gesamten Prozess von der Anfrage an, um helfen Sie dadurch bei der Implementierung von Access-Control-Mechanismen und der Unterstützung von Audit.

Aufspüren und Verfolgen unbefugten Netzwerk- oder Systemzugriffs

Mit LogPoint können Sie jedes verdächtige und/oder nicht autorisierte Netzwerkverhalten erkennen, wie z. B. Verbindungsversuche an geschlossenen Ports, blockierte interne Verbindungen, Verbindungen zu bekannten und schlechten Zielen, von nicht vertrauenswürdigen Zonen aus initiierte Anfragen, verdächtige Systemzugriffe und vieles mehr.

Example: Bedrohungen in Systemen höherer Privilegien

Log sources: Firewall, Threat Intelligence

Query

label=Connection label=Allow source_address IN PRIVILIGE_SYSTEMS | process ti(source_address)|search et_ip_address=* | rename et_category as category | chart count() by ip_address, category order by count() descÜberwachung internationaler Datentransfers

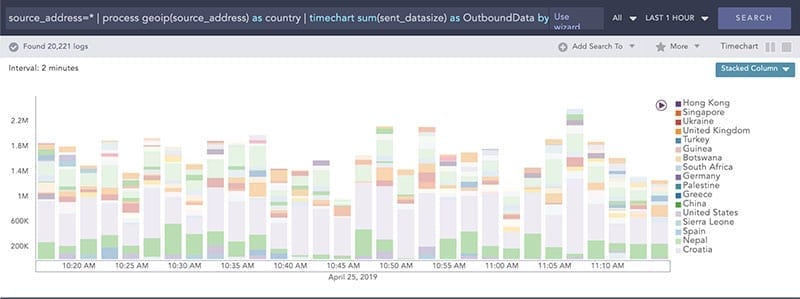

Die intuitive Visualisierung von LogPoint hilft bei der Darstellung von Datenpunkten für Verbindungsanfragen über die geopolitischen Grenzen hinweg. Mit einem Überblick über die wichtigsten Ziel- und Herkunftsländer sowie über die wichtigsten eingehenden/ausgehenden Verbindungen bietet LogPoint jeder Organisation einen detaillierten Überblick über den grenzüberschreitenden Datenfluss und gewährleistet so einen rechtmäßigen Datentransfer unter Einhaltung der DSGVO.

Example: Trend der ausgehenden Datenübertragung nach Geo-Standort

Log sources: Firewall, Geo IP process plugin

Query

source_address=* destination_address=* | process geoip(destination_address) as country | timechart sum(sent_datasize) as OutboundData by countryAnreicherung und Weiterleitung von Protokollen mit sensiblen Daten an sichere Datenspeicher

Benutzer in LogPoint können unterschiedliche Routing-Richtlinien basierend auf mehreren Routing-Kriterien wie dem Typ des Ereignisses, dem auszuführenden Vorgang oder dem angegebenen Datenspeicher festlegen. Diese Daten können dann je nach Zweck und Verwendung mithilfe der auf Schlüsselwerten basierenden Filter geroutet und in verschiedenen Datenspeicher abgelegt werden.

Für weitere Informationen rund ums Thema lesen Sie unseren Blogeintrag über DSGVO-Compliance.