Von Martha Chrisander, Head of Product Marketing, LogPoint

Die Bedrohungen ändern sich ständig und werden immer ausgefeilter. Das macht es unmöglich, ein Werkzeug zu kaufen, das jede potenzielle Cyber-Bedrohung aufspüren kann. Sie können zum Schutz Ihres Unternehmens beitragen, indem Sie bei der Jagd auf Bedrohungen einen proaktiven Ansatz verfolgen. Laut dem Bericht 2020 Verizon Data Breach dauerte es bei mehr als 25 Prozent der Verstöße Monate oder länger, bis sie entdeckt wurden. Dies ist mehr als genug Zeit, um jeder Organisation Schaden zuzufügen.

Was ist Threat Hunting?

Die Bedrohungsjagd ist ein proaktiver Weg, um fortgeschrittene Bedrohungen aufzudecken, die mit automatisierten Sicherheitssystemen nur schwer zu erkennen sind. Die Cyber-Bedrohungsjagd dient in erster Linie dazu, Angreifer der obersten Ebene aufzuspüren, z.B. fortgeschrittene, anhaltende Bedrohungen durch staatlich geförderte Gruppen. Von der Regierung unterstützte Angriffe sind verdeckt und hartnäckig. Sie zielen darauf ab, über einen längeren Zeitraum im Netzwerk Fuß zu fassen, um keine erheblichen Störungen zu verursachen, die von automatischen Sicherheitssystemen erkannt werden können. Auf diese Weise können sie im Netzwerk herumschnüffeln, nach vertraulichem Daten suchen oder Anmeldedaten erhalten, mit denen sie sich quer durch die Umgebung bewegen können, sog. Lateral Movement.

Threat Hunters suchen aktiv nach Beweisen für aktive, verdeckte Bedrohungen in der IT-Umgebung. Um erfolgreich zu sein, sollten Bedrohungsjäger erfahrene Sicherheitsanalytiker sein, die durch Tools beim Threat Hunting unterstützt werden und über etablierte Sicherheitsoperationen und Reaktionsfähigkeiten verfügen.

Grundlagen des Threat Huntings

Proaktives Handeln ist einer der Schlüsselaspekte des Threat Huntings. Bedrohungsjäger gehen davon aus, dass sich die Gegner bereits im System befinden. Sie suchen nach ungewöhnlichem Verhalten, das auf böswillige Aktivitäten zurückzuführen sein könnte. Erfolgreiche Bedrohungsjäger suchen nach Hinweisen, die auf laufende Angriffe im System hinweisen. Bedrohungsjäger nehmen dann die Hinweise auf und erstellen eine Hypothese darüber, wie der Hacker den Angriff ausführen könnte.

Threat Hunting ist ein interaktiver Prozess, der die Identifizierung und Untersuchung von Hinweisen und die Neudefinition der Hypothese beinhaltet, während die Bedrohungsjäger die Bedrohung aufspüren. Das Sicherheitsteam ist für die Bedrohungsjagd von entscheidender Bedeutung und muss über fortgeschrittenes Bedrohungswissen verfügen und das IT-System der Organisation in- und auswendig kennen. Während das Sicherheitsteam Tools zur Bedrohungsjagd einsetzt, um Bedrohungen zu identifizieren, verbleibt der Menschen der wichtigste Teil, um erfolgreiche Ergebnisse zu erzielen.

Was wird benötigt, um mit der Jagd auf Cyber-Threats zu beginnen?

Organisationen, die mit Threat Hunting beginnen wollen, müssen zunächst sicherstellen, dass sie über die richtigen Jäger verfügen. Diese benötigen die nötige Erfahrung und Kompetenz, um Bedrohungen zu verstehen und nach ihnen zu suchen. Während Threat Hunting Tools hilfreich sind, übernimmt das Sicherheitsteam die eigentliche Jagd. Die besten Bedrohungsjäger kennen ihre Gegner und können sich in deren Gedankengänge hineinversetzen. Sie kennen die verschiedenen Taktiken, Techniken und Verfahren (TTP), die ihre Gegner anwenden, und wissen, wie man sie innerhalb des Netzwerks sucht.

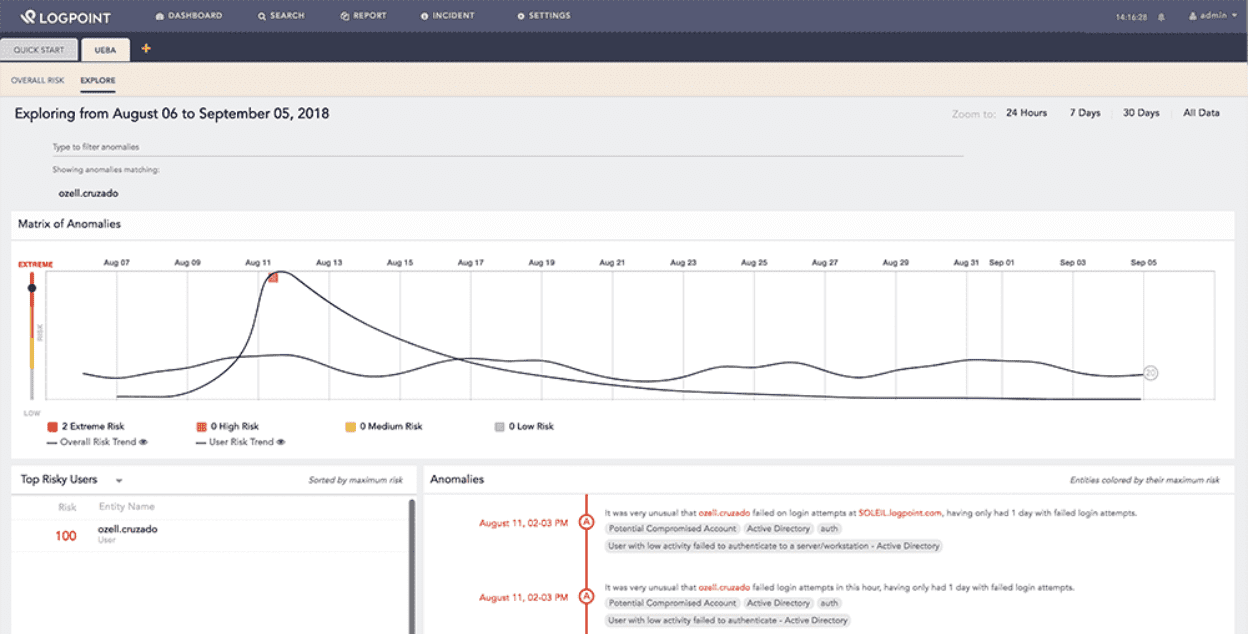

Die Jagd auf Cyber-Bedrohungen umfasst in der Regel eine riesige Menge an Informationen. Sicherheitsteams profitieren davon, dass sie über einen zentralisierten Datensatz verfügen, um Erkenntnisse effizient offenzulegen. Typische Werkzeuge der Cybersicherheit, die von ausgereiften Sicherheitsteams verwendet werden, können den Jägern helfen, ihre Ziele schneller und einfacher zu erreichen. Mit einer SIEM-Lösung werden Protokolle gesammelt und angereichert, so dass Bedrohungsjäger die Daten leicht durchsuchen können, während sie potenziellen Bedrohungen nachgehen. Eine Erweiterung der SIEM-Lösung mit UEBA wird die Fähigkeit eines Bedrohungsjägers beschleunigen, verdächtiges und ungewöhnliches Verhalten im Netzwerk zu erkennen. Es hilft dem Bedrohungsjäger auch, eine Hypothese über die Bedrohung aufzustellen. Threat intelligence wird Bedrohungsjägern helfen, die Jagd zu beginnen, indem sie Bedrohungsindikatoren und TTPs liefert, die sie als erste Anhaltspunkte verwenden können.

Sicherheitswerkzeuge, wie SIEM und UEBA, können Sicherheitsteams dabei helfen, das Threat Hunting zu beschleunigen und zu vereinfachen.

Threat Hunting Schritt für Schritt

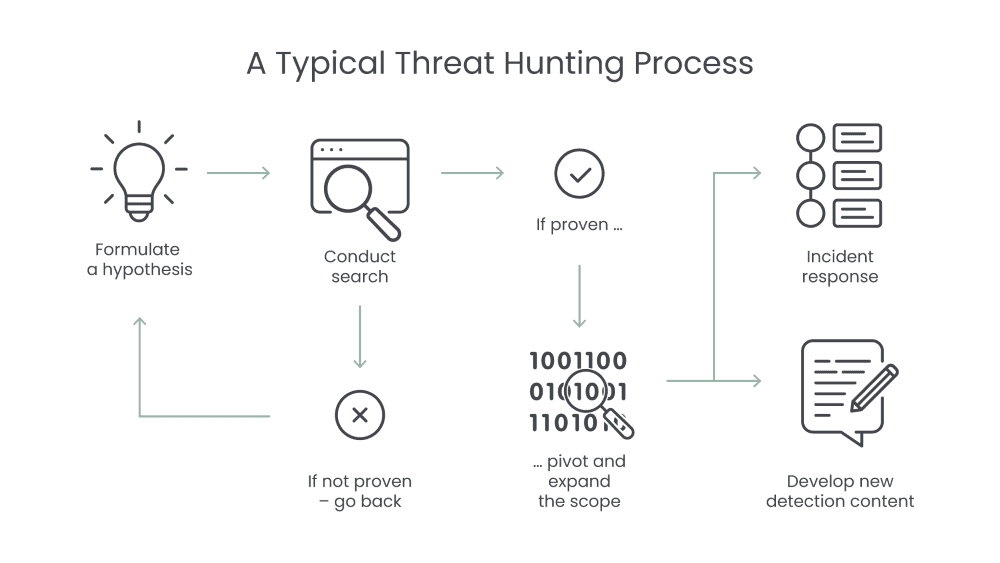

Die Jagd auf einen Cyber Threat setzt sich in der Regel aus drei Schritten zusammen: einem Auslöser, einer Untersuchung und einer Reaktion.

Schritt 1: Der Auslöser

Einige Organisationen haben Programme für die Jagd auf Bedrohungen terminiert, unabhängig davon, ob es eine konkrete Ursache gibt. Der Auslöser wird in der Regel in einer bestimmten Anwendung oder einem bestimmten Bereich des Netzwerks identifiziert. Der Bedrohungsjäger formuliert eine Hypothese auf der Grundlage ungewöhnlicher Ereignisse, die auf böswillige Aktivitäten hindeuten könnten.

Schritt 2: Untersuchung

Im Untersuchungsschritt verwenden die Jäger bei gewöhnlicher Weise Threat Hunting Tools, um tief in potentielle Gefährdungen innerhalb der IT-Infrastruktur eintauchen zu können. Die Untersuchung wird fortgesetzt, bis die Hypothese entweder bewiesen oder falsifiziert worden ist.

Schritt 3: Reaktion

Die angemessene Reaktion auf böswillige Aktivitäten sollte dem Threat Hunting Prozess des Unternehmens folgen. In der Regel bedeutet dies, dass die neuen Erkenntnisse den Sicherheits- und Einsatzteams mitgeteilt werden. So können diese schnell reagieren und die Bedrohung eindämmen. Die Dokumentation der Methoden des Angreifers ermöglicht es der Organisation, ähnliche Bedrohungen zu analysieren und in der Zukunft vorherzusagen.

Wählen Sie die richtigen Threat Hunting Tools

Wenn Sie bereit sind Ihr Threat Hunting zu beginnen, können Sie von dem MITRE ATT&CK framework profitieren, um Ihre Jagd effizienter zu strukturieren. ATT&CK ist ein standardisierter Handlungsrahmen, der kontinuierlich mit TTPs von bekannten Angreifern aktualisiert wird. Wenn Threat Hunters einen Startpunkt identifiziert haben, kann ATT&CK dabei helfen, die richtige Hypothese aufzustellen und aktive und übrig gebliebene Spuren einer Angriffs Aktivität zu finden. Wenn die Hypothese sich nicht bestätigen lässt, müssen die Threat Hunters andere Anhaltspunkte finden, um erneut die Suche starten zu können.

Wenn die Threat Hunter jedoch Beweise finden, die Ihre ursprüngliche Hypothese bestätigen, müssen Sie die Angriffs Historie ausbauen, indem Sie ähnliche Mittel finden. Sicherheit tools wie etwa SIEM, UEBA und das ATT&CK Framework kann Threat Huntern helfen, einen umfassenden Überblick über die Bedrohung zu erhalten. Wenn eine Bedrohung gefunden wird, kann das Sicherheitsteam diese auflösen und die interne IT-Sicherheit den Unternehmensrichtlinien nach aufrechterhalten.

Es kann für Organisationen sehr herausfordernd sein, Threat Hunting zu betreiben. Dazu werden hoch kompetente Mitarbeiter und ein ausgereiftes Sicherheitsprogramm benötigt. Die richtigen Threat Hunting Tools können dabei den Prozess maßgeblich vereinfachen und beschleunigen. Nichts desto trotz ist der Threat Hunter der wichtigste Faktor für eine erfolgreiche Gefahrenermittlung.