Par Martha Chrisander, Head of Product Marketing, LogPoint

Les menaces changent et deviennent de plus en plus sophistiquées. Il est aujourd’hui impossible d’acheter un outil capable de détecter toutes les cybermenaces potentielles. Vous pouvez contribuer à la protection de votre entreprise en adoptant une approche proactive afin de traquer les menaces. Selon le rapport Verizon Data Breach 2020, plus de 25% des violations ont pris des mois, voire plus, avant d’être découvertes. Ce délai est plus que suffisant pour causer d’importants dommages à n’importe quelle entreprise.

Qu’est-ce que la traque des menaces ?

La traque des menaces est un moyen proactif de découvrir les menaces avancées difficiles à détecter à l’aide de systèmes de sécurité automatisés. La traque des cybermenaces est principalement utilisée pour détecter les attaquants de haut niveau, tels que les menaces persistantes avancées (APT) provenant de groupes sponsorisés par un État. Les attaques soutenues par un gouvernement sont généralement secrètes et persistantes. Elles visent à garder un pied dans le réseau pendant une période plus longue afin de ne pas provoquer de perturbations significatives que les systèmes de sécurité automatiques pourraient détecter. Une telle approche leur permet de fouiller dans le réseau, de rechercher du contenu confidentiel ou d’obtenir des identifiants de connexion qui leur permettront de se déplacer latéralement au sein de l’environnement.

Les traqueurs de menaces recherchent activement des preuves de menaces actives et secrètes dans l’environnement IT. Pour réussir, ces derniers doivent être des analystes de sécurité expérimentés, souvent assistés par des outils de traque, et avoir à leur disposition des opérations de sécurité et des capacités de réponse solides.

Eléments clés pour la traque des cybermenaces

Être proactif est l’un des aspects clés de la traque des menaces. Les traqueurs partent du principe que les adversaires sont déjà dans le système. Ils recherchent un comportement inhabituel qui pourrait indiquer la présence d’une activité malveillante. Les traqueurs de menaces qui réussissent recherchent des indices qui indiquent que des attaques sont en cours au sein du système. Les traqueurs utilisent ensuite ces indices et émettent une hypothèse sur la façon dont le pirate pourrait mener l’attaque.

La traque des menaces est un processus interactif qui consiste à identifier et à investiguer des indices ainsi qu’à redéfinir l’hypothèse de départ à mesure que les traqueurs suivent la menace en question. L’équipe de sécurité est vitale pour la traque des menaces et doit avoir des connaissances avancées sur les menaces et connaître le système IT de l’entreprise en profondeur et dans les moindres détails. Alors que l’équipe de sécurité utilisera des outils de traque pour aider à les identifier, le facteur humain est l’élément le plus importante pour obtenir des résultats.

Comment démarrer la traque des cybermenaces ?

Les entreprises qui cherchent à commencer à traquer les menaces doivent d’abord s’assurer qu’elles disposent de traqueurs qui possèdent l’expérience et les compétences nécessaires pour comprendre et rechercher ces dernières. Bien que les outils de traque soient utiles, c’est bien l’équipe de sécurité qui réalise véritablement cette traque. Les meilleurs traqueurs connaissent leurs adversaires et parviennent à penser comme eux. Ils connaissent les différentes Tactiques, Techniques et Procédures (TTP) que leurs adversaires utilisent et comment les rechercher au sein du réseau.

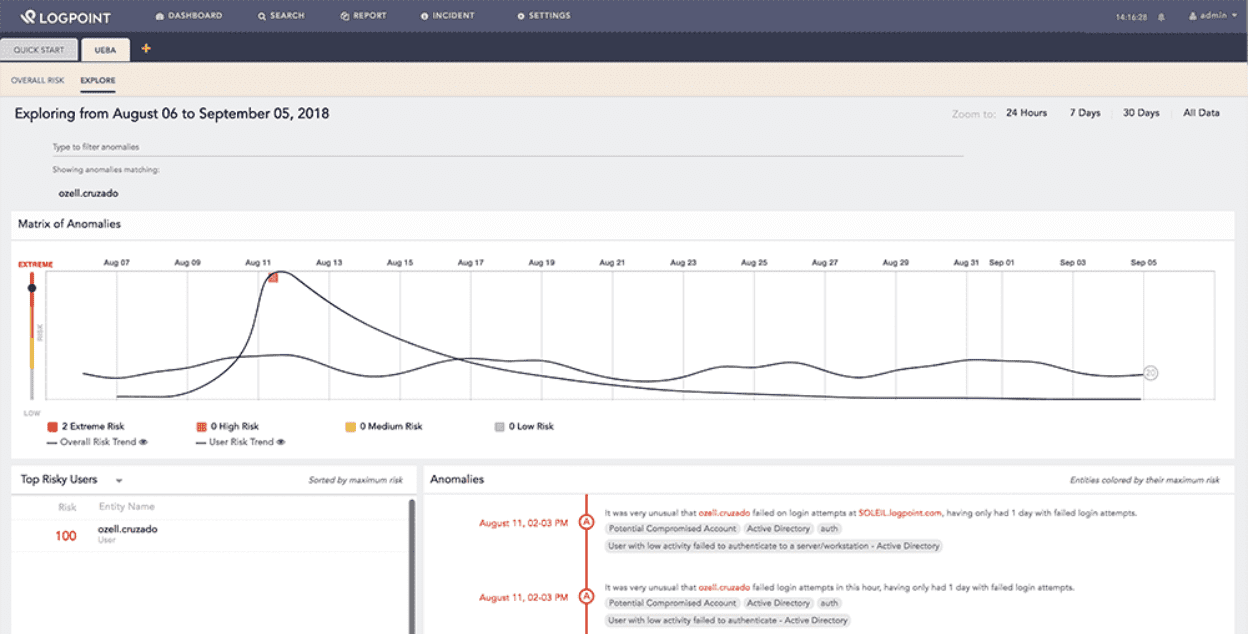

La traque des cybermenaces implique généralement une quantité massive d’informations. Ainsi, l’équipe de sécurité disposant d’un ensemble de données centralisé pourra obtenir plus efficacement des informations spécifiques. Les outils de cybersécurité classiques utilisés par des équipes de sécurité matures peuvent aider les traqueurs à atteindre leurs objectifs plus rapidement et plus facilement. Une solution SIEM collectera et enrichira les logs de sorte que les traqueurs de menaces puissent facilement rechercher au sein du système tout en investiguant les menaces potentielles. L’ajout de l’UEBA accélérera la capacité des traqueurs à identifier les comportements suspects et anormaux sur le réseau. Cette capacité aidera également à émettre une hypothèse pour la traque des cybermenaces. L’intelligence sur les menaces (Threat Intelligence) aidera les traqueurs à démarrer la traque en fournissant des indicateurs de menace et des TTP qu’ils pourront utiliser comme point de départ.

Les outils de sécurité, tels que le SIEM et l’UEBA, peuvent aider les équipes de sécurité à accélérer et simplifier la traque des menaces.

La traque des menaces, étape par étape

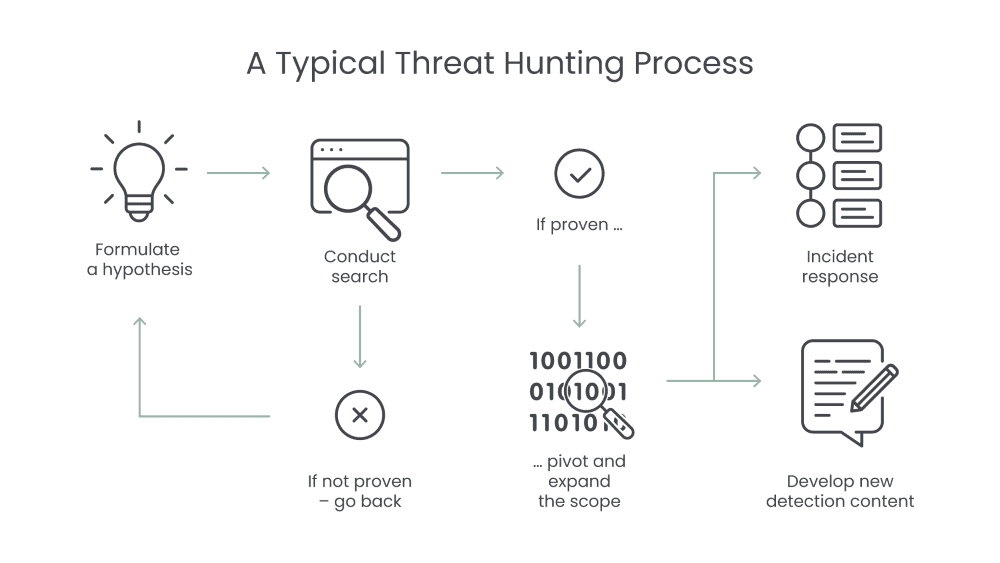

La traque des cybermenaces comprend généralement trois étapes : Le déclencheur, L’investigation et La réponse.

Étape 1: Le déclencheur

Certaines entreprises ont mis en place des programmes pour traquer les menaces, qu’il y ait ou non une cause réelle. Le déclencheur est généralement identifié au niveau d’une application ou d’une zone spécifique du réseau. Le traqueur de menaces formule une hypothèse basée sur des événements inhabituels pouvant indiquer une activité malveillante.

Étape 2: L’investigation

Lors de la phase d’investigation, les traqueurs de menaces utilisent généralement des outils de traque pour explorer en profondeur les compromis potentiels au sein des systèmes de l’infrastructure. L’investigation se poursuit jusqu’à ce que l’hypothèse soit confirmée ou non.

Étape 3: La réponse

Répondre de manière appropriée à une activité malveillante doit suivre le processus de traque des menaces de l’entreprise. Habituellement, il s’agit de communiquer les nouvelles informations aux équipes en charge de la sécurité et des opérations. De cette manière ils peuvent réagir rapidement et mitiger la menace. Documenter les méthodes de l’attaquant permet à l’entreprise d’analyser et de prévoir des compromis similaires à l’avenir.

Choisissez les bons outils de traque des menaces informatiques

Lorsque vous serez prêt à commencer votre traque des menaces, vous pourrez profiter du framework MITRE ATT&CK pour vous aider à structurer votre traque. ATT&CK est un framework standard constamment mis à jour avec les TTP d’attaquants connues. Lorsque les traqueurs de menaces auront obtenu leurs points de départ, ils pourront alors utiliser ATT&CK pour émettre une hypothèse et rechercher des signes actifs ou résiduels d’activités liées à une attaque. Si l’hypothèse formulée ne se concrétise finalement pas, les traqueurs de menaces devront rechercher d’autres indices pour commencer la traque.

Cependant, si les traqueurs de menaces trouvent des preuves pour confirmer l’hypothèse d’attaque, ils doivent alors construire l’histoire de celle-ci en s’appuyant sur les ressources adéquates. Des outils de sécurité tels que le SIEM, l’UEBA et le framework ATT&CK peuvent aider les traqueurs à progresser et à obtenir une vue d’ensemble exhaustive sur la menace potentielle. Quand une menace est détectée, l’équipe de sécurité la résout et applique les politiques de l’entreprise pour maintenir la posture de sécurité de cette dernière.

Il est difficile pour les entreprises de mener une traque des menaces efficace. Ils ont besoin d’employés hautement qualifiés et d’un programme de sécurité mature. Les bons outils de traque peuvent accélérer et faciliter le processus. Mais en fin de compte, le traqueur de menaces joue le rôle le plus important dans la détection des menaces.

![[🇫🇷 WEBINAIRE A LA DEMANDE] – Logpoint pour les centres hospitaliers](https://www.logpoint.com/wp-content/uploads/2025/05/logpoint-santexpo-2025-500x383.webp)

![[🇫🇷 WEBINAIRE] – Je découvre Logpoint après Forum InCyber 2025](https://www.logpoint.com/wp-content/uploads/2025/03/webinaire-forum-incyber-2025-500x383.jpg)