Von Jon Gisli Egilsson, Engineering Manager, LogPoint

Die Zahl der Cyberangriffe nimmt weiter zu, und die Cybersecurity-Branche kommt mit der Suche nach Sicherheitsexperten kaum hinterher. Weltweit gibt es mehr als 3,5 Millionen unbesetzte Stellen im Bereich Cybersicherheit. Das zeigt, wie groß die Lücke ist.

Das Ausmaß des Problems lässt vermuten, dass es in absehbarer Zeit nicht verschwinden wird. Unternehmen müssen also lernen, mit der Herausforderung zu leben und ihre Cybersicherheit trotzdem gut genug zu managen, um der wachsenden Bedrohung durch Cyberangriffe standzuhalten. Der Schlüssel dazu ist die Beschleunigung der Cyber-Effizienz und die Minimierung des Bedarfs an menschlichen Ressourcen – zum Beispiel durch maschinelles Lernen.

Cyberverteidigung neu durchdacht

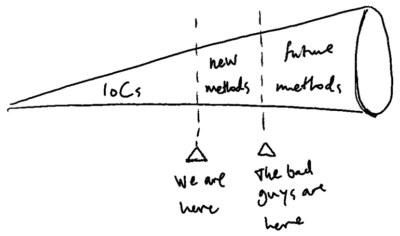

Die Aufgabe eines Sicherheitsanalysten besteht zum Teil darin, Cybersecurity-Tools so zu programmieren, dass sie bekannte Indikatoren für eine Kompromittierung in einem System oder Netzwerk erkennen. Das Problem ist, dass Hacker immer wieder neue Exploits und Methoden zur Kompromittierung finden und die Liste der Indikatoren immer länger wird. Die Hacker sind den Analysten immer zwei Schritte voraus, und die Analysten ständig auf der Jagd nach neuen Möglichkeiten, ihre Verteidigungsstrategie zu verbessern.

Sicherheitsanalysten arbeiten mit bekannten Indikatoren für eine Kompromittierung, doch Hacker suchen sich immer wieder neue Wege ins System

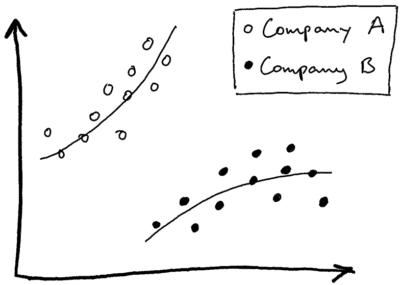

Durch maschinelles Lernen kann die Bedrohungserkennung automatisiert und ergänzt werden. Die Modellierung des Verhaltens von Anwendern und technischen Einheiten in der IT-Landschaft bietet die Möglichkeit, Anomalien im Vorfeld oder während eines Angriffs zu erkennen. Nicht alle Unternehmen und Abteilungen verhalten sich gleich. Was in einem Unternehmen abweichendes Verhalten ist, kann in einem anderen Unternehmen ganz normales Verhalten sein. Maschinelles Lernen kann dabei helfen, unterschiedliche Baselines zwischen verschiedenen Gruppen zu erkennen. Es berücksichtigt kontextbezogene Informationen, wodurch die Reaktion auf Vorfälle verbessert wird.

Abweichendes Verhalten in Unternehmen A muss nicht unbedingt abweichendes Verhalten in Unternehmen B sein

Verstärkung für den Sicherheitsanalysten

Machine Learning-Systeme sind zwar nicht so flexibel und können nicht so gut generalisieren wie Menschen, aber man kann sie so „trainieren“, dass sie bestimmte Aufgaben zuverlässiger als Menschen ausführen. Sie können zudem komplette Datensätze analysieren und müssen sich nicht auf Stichproben verlassen, wie es der Mensch schon aus Effizienzgründen tun muss. Nicht zuletzt sind sie in der Lage, komplexe Daten, hochdimensionierte Daten und komplizierte Grenzfälle zu analysieren. Menschen müssten hier zu Visualisierungen und Daten-Pivotings greifen, aufgrund der riesigen Anzahl von Kombinationen natürlich in stark verkleinertem Maßstab.

Maschinelles Lernen ergänzt die Arbeit des Sicherheitsanalysten und übernimmt einige der regulären Aufgaben in einem Security-Operations-Center. So kann sich der Analyst auf Situationen konzentrieren, in denen maschinelles Lernen nicht einsetzbar ist – zumindest bisher noch nicht. Beispiele sind die allgemeine Härtung der Sicherheitslage, die Überprüfung der Architektur und Infrastruktur, die Reaktion auf Angriffe und die Durchführung von Untersuchungen.

Ein datenzentrierter Ansatz liefert das beste Ergebnis

Beim maschinellen Lernen ist es wichtig, auf den richtigen Ansatz zu achten. Der modellzentrierte Ansatz wird häufiger verwendet, aber ein datenzentrierter Ansatz liefert bessere Ergebnisse. Während sich der modellzentrierte Ansatz auf die Erstellung komplexer Modelle konzentriert, liegt der Schwerpunkt des datenzentrierten Ansatzes auf der Qualifizierung des Datensatzes.

Maschinelles Lernen wirkt auf den ersten Blick komplex und schwer umsetzbar, aber das muss es nicht sein, wenn man ein gutes Datenmanagement und eine hohe Datenqualität gewährleistet. CISOs, die eine Verstärkung der Sicherheit durch maschinelles Lernen in Betracht ziehen, sollten einige interne und externe Aspekte berücksichtigen, bevor sie eine Entscheidung treffen:

- Interne Aspekte: Liegen genug Daten vor? Ist die Datenqualität gut genug? Sind die richtigen Daten in der richtigen Geschwindigkeit oder in geeigneten Intervallen verfügbar? Ist die IT-Landschaft des Unternehmens ausgereift genug?

- Externe Aspekte: Wie präzise arbeitet die Machine Learning-Lösung? Wie wird sie getestet? Wie wird ihre Funktionsfähigkeit sichergestellt?

Sicherheit durch maschinelles Lernen in der Praxis

Die LogPoint UEBA-Lösung kann verhaltensbezogene Abweichungen erkennen. Ein einfaches Beispiel: Das System erkennt, wenn sich ein Mitarbeiter zu einer anderen Tageszeit anmeldet oder arbeitet als üblich. Verschiedene Personen zeigen unterschiedliche Verhaltensmuster, und UEBA kann sich diesen Kontext anhand vorliegender Daten „merken“. Der Kontext ist nichts, was ein Analyst in das Erkennungssystem einprogrammiert hat, sondern ein Muster, das das System aus vergangenem Verhalten ableitet.

LogPoint UEBA erkennt abweichendes Verhalten und ist damit das ideale Werkzeug zum Aufspüren von Account-Kompromittierungen. Sicherheitsanalysten haben dadurch die Möglichkeit, unberechtigte Account-Nutzungen durch andere Personen als den Account-Inhaber zu stoppen. Sicherheitsanalysten werden zum Beispiel gewarnt, wenn Führungskräfte von Außenstehenden ausgespäht werden, die versuchen, das Unternehmen zu kompromittieren. In Kombination mit einem SIEM kann die UEBA-Technologie kann auch für die interne Aufklärungsarbeit genutzt werden. Sie sammelt Nachweise über Netzwerkressourcen und informiert den Analysten, wenn sich eine von ihnen anders verhält als erwartet.

Wenn Sie mehr über UEBA erfahren möchten, lesen Sie hier unseren Blogpost zum Thema.