von Christian Have, CTO von LogPoint

LogPoints Mission ist es, „die beste SIEM-Lösung weltweit zu schaffen“, wobei „schaffen“ ein ausdrücklicher Verweis auf unsere Zielsetzung ist, die Erkennung von Bedrohungen und die Reaktion darauf zu beschleunigen. Wie im vergangenen Jahr möchten wir auch in den kommenden Jahren Unternehmen dabei unterstützen, Angriffe und sicherheitsrelevante Vorfälle schneller als je zuvor zu erkennen und darauf zu reagieren. Mit Blick auf die Zukunft werden wir feststellen, dass Unternehmen ohne ein solides und umfassendes Sicherheitsfundament selbst mit den besten Tools Bedrohungen nicht schneller erkennen oder auf sie reagieren können.

Rückblick auf das Jahr 2020

Im Jahr 2020 haben wir viele Artikel dazu veröffentlicht, wie Sie Malware und schadhafte Aktivitäten in Netzwerken erkennen können. Darüber hinaus haben wir verschiedene neue Produktfunktionen und Lösungserweiterungen eingeführt. Hierzu zählen eine breitere Abdeckung von Quellen für UEBA, verbesserte Erkennungsmöglichkeiten für Cloud-Umgebungen sowie die Unterstützung des MITRE ATT&CK-Frameworks(hier haben wir den gesamten Katalog für die Bedrohungserkennung auf die ATT&CK-Taxonomie portiert).

Neben neuen Produktfunktionen und unserem erweiterten Informationsangebot haben wir LogPoints Customer-Success-Team ausgebaut. Das Team unterstützt Kunden dabei, neue Funktionen schneller einzuführen, indem es Anleitungen bietet und mehr Inhalte bereitstellt, wie beispielsweise Gerätekonfiguration und Dokumentation zur Einbindung von MITRE. Nutzen unsere Kunden die neuesten Funktionen, können sie Angriffe schnell erkennen und darauf reagieren.

Der Einsatz der aktuellsten Sicherheitserweiterungen zum Schutz vor Angriffen von außen bleibt unerlässlich. Wie die NSA im „NSA Cybersecurity-Jahresrückblick 2020“ erwähnt, sind viele Bedrohungsakteure bereit dazu und in der Lage, zerstörerische Cyberangriffe auf kritische Infrastrukturen zu starten, bewusst Desinformationen zu verbreiten und geistiges Eigentum zu stehlen, um ihre Volkswirtschaften und Militärs zu fördern. Dabei geht der „Verizon Data Breach Investigations Report 2020“ davon aus, dass 70 Prozent der Angriffe von externen Akteuren verübt werden und 86 Prozent aller Angriffe finanziell motiviert sind.

Unabhängig davon, welchen Bedrohungsakteur Ihr Bedrohungsmodell als den gefährlichsten identifiziert, schnelle Erkennungs- und Reaktionsmaßnahmen sind das A und O. Geschwindigkeit ist ein entscheidender Faktor für IT-Sicherheit. Wir sehen bei unseren Kunden Verbesserungen, Sicherheitsverletzungen schneller zu erkennen und einzudämmen. Ob als Ergebnis der zahlreichen aufsehenerregenden und folgenschweren Ransomware-Angriffe, der verstärkten Aufmerksamkeit der Behörden, oder der Tatsache, dass immer mehr Kunden die Expertise und die Leistungen von MSSPs in Anspruch nehmen – der Trend bleibt bestehen: die Erkennungs- und Reaktionszeiten werden kürzer.

Auf dem Weg ins Jahr 2021

In unserem F&E-Team arbeiten wir daran, die zeitaufwendigen Schritte und Herausforderungen zu lösen, die mit einer Triage (Sichtung und Selektion) und dem Verständnis verbunden sind, welche Beweise sich auf einen bestimmten, sicherheitsrelevanten Vorfall beziehen. Ebenso entwickeln wir eine Analysestruktur, die verschiedene Erkennungs- und Analysefunktionen umfasst, um Beobachtungen, Alarme und Ereignisse zusammenzuführen und zu verdichten. Wir werden diese Funktionen in den Jahren 2021 und 2022 einführen. Wenn wir aus der „F&E-Blase“ heraustreten und uns ansehen, wohin sich unsere Anwender bewegen, erwarten wir verschiedene Entwicklungen.

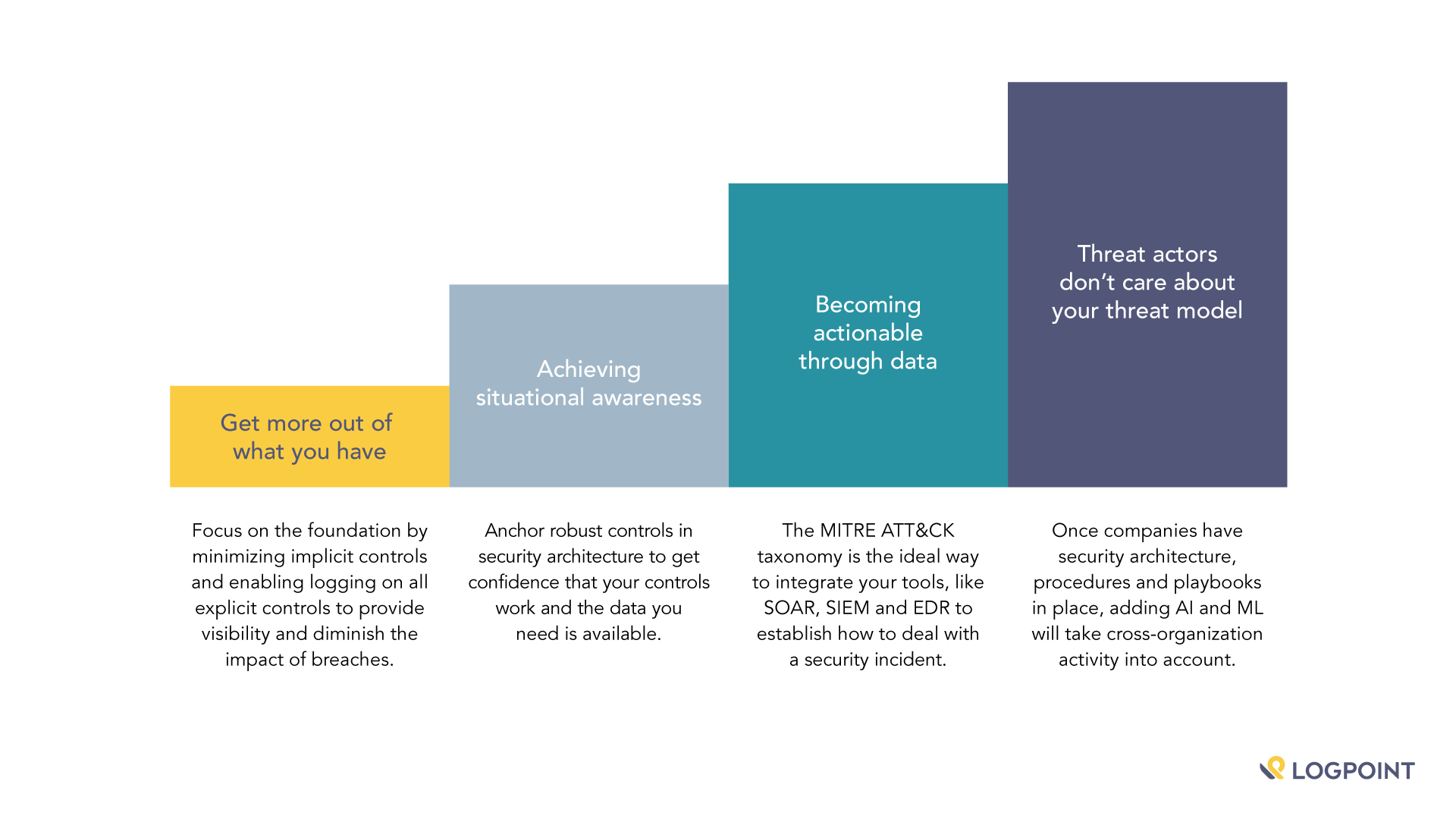

Das Beste aus dem herausholen, was bereits vorhanden ist

Beginnen wir mit der Definition des Rasiermessers für Cybersicherheit: Die Lösung, die am wenigsten sexy erscheint, ist für ein komplexes Problem oft die wirkungsvollste. Eine IT-Infrastruktur mit immer mehr Sicherheitstechnologien auszustatten, kann die Komplexität erhöhen und ist nicht gleichbedeutend mit einem sichereren System. So trivial die obligatorische Zugriffskontrolle (MAC) auch klingen mag, „Zero Trust“ erlebt ein Revival – und das aus gutem Grund. Die Überwachung und Steuerung des Informationsflusses stellt sicher, dass Datenpakete keine Sicherheitszonen im Netzwerk überqueren können, ohne eine Firewall oder eine Content-Inspection-Lösung durchlaufen zu haben, oder, dass die Abwicklung von Prozessen vollständig klar und nachvollziehbar ist. Das ist ein grundlegendes, aber noch nicht ausreichend genutztes Konzept.

Die Beseitigung impliziter Kontrollen und die Durchsetzung expliziter Kontrollen von Netzwerkpaketen und expliziten Verhaltensweisen von Betriebssystemen oder Anwendungen verringert die Wahrscheinlichkeit oder die Auswirkungen von Sicherheitsverletzungen erheblich. Die Sammlung und Auswertung von Logdaten expliziter Kontrollen macht sichtbar, was vor sich geht. Sie ermöglicht die Leistungsüberwachung der Wirksamkeit der Sicherheitsarchitektur als Ganzes und der spezifischen Kontrollen im Detail.

Fazit: Wir erwarten, dass mehr Unternehmen ihre bestehende Architektur genauer unter die Lupe nehmen werden. Anstatt viele neue Technologien zu implementieren, werden sie Wege finden, einfache Maßnahmen zu ergreifen, die die Auswirkungen von Sicherheitsverletzungen begrenzen.

Situationsbewusstsein schaffen

Wenn ein Alarm ausgelöst wird, beginnen Sie als Sicherheitsanalyst mit der Triage: Erfordert die Warnmeldung sofortiges Eingreifen? Müssen unmittelbar Maßnahmen ergriffen oder kann der Vorfall zu einem späteren Zeitpunkt bearbeitet werden?

Um eine Warnmeldung effektiv bearbeiten zu können, müssen Sie Vertrauen in Ihre IT-Infrastruktur haben können – in das Device, das den Alarm ausgelöst hat, und in die Daten, die hierzu zur Verfügung stehen. Im Wesentlichen müssen Sie wissen, dass Ihre Kontrollmechanismen funktionieren und die erforderlichen Daten bereitgestellt werden.

Nehmen wir an, Sie haben Ihr „Security-Rasiermesser“ in Betrieb. In diesem Fall müssen Sie sich keine Gedanken über False-Positives machen, da die Kontrollmechanismen explizit sind und der Netzwerkverkehr auf Proxys oder Firewalls endet. Was benötigen Sie, um eine effektive Triage durchzuführen?

Sie stellen sich vermutlich folgende Fragen:

- Mit welchem Risikomodell haben wir es zu tun?

- Zu welcher Risikogruppe gehört das Device, die Logdaten-Quelle, der Logdaten-Eintrag, die Benutzergruppe, die ATT&CK-Technik-ID?

- Tipp: In LogPoint würden Sie statische und dynamische Listen einsetzen und im Rahmen der Alarmerstellung automatisch auf diese verweisen.

- Zu welcher Risikogruppe gehört das Device, die Logdaten-Quelle, der Logdaten-Eintrag, die Benutzergruppe, die ATT&CK-Technik-ID?

- Haben Sie die richtigen Beweise, um eine Entscheidung zu treffen?

- Hat UEBA einen Benutzer oder eine Netzwerk-Entität, der/die mit dem Alarm verknüpft ist, als schadhaft gekennzeichnet?

- Wie oft wurde dieser Alarm bereits zuvor ausgelöst?

-

- Für diesen Benutzer?

- Für diese IP-Adresse?

- Welche anderen Alarme wurden für diesen Benutzer, für die Benutzergruppe oder dieses System ausgelöst?

- Hat Ihr MISP- oder STIX-Threat-Intelligence-Feed einen zugehörigen Logdaten-Eintrag gekennzeichnet?

- Hat Ihre Windows-Infrastruktur Sysmon und eine Sysmon-Konfigurationsdatei verwendet?

- Ist das betroffene System mit Sicherheitsupdates im Rückstand?

- Hat Ihre Malware-Sandbox, Ihre EDR- oder XDR-Lösung unterstützende Beweise geliefert?

-

Nach der Beantwortung dieser Fragen wird deutlich, dass eine Technologie allein nicht alles lösen kann. Sie müssen zuerst ein tragfähiges Sicherheitsfundament schaffen.

Fazit: Robuste Kontrollmechanismen, die in einem Framework für die Sicherheitsarchitektur verankert sind, geben den Analysten Zeit, sich auf das Wesentliche zu konzentrieren: auf die Risikomodelle und auf die Sammlung von unterstützenden Beweisen für eine effektive Triage.

Mit den richtigen Informationen handlungsfähig werden

Das Sammeln von Telemetriedaten aus verschiedenen Systemen, die Nutzung von TI-Feeds, die Anreicherung von Daten mit kontextbezogenen Informationen aus CMDBs, dem AD, dem Schwachstellenmanagement und der Verhaltensbewertung von Benutzern/Entitäten sind wesentliche Schritte, um mit einem sicherheitsrelevanten Vorfall umgehen zu können.

Die Entscheidung über Maßnahmen und damit über die Art des Playbooks oder die Art des Eskalations- und Organisationsverfahrens ist von entscheidender Bedeutung. Es ist äußerst wichtig, dass die Priorität und der richtige Grad an Aufmerksamkeit zugewiesen werden, und es ist ebenso wichtig, dass die Klassifizierung und Behebungsmaßnahmen angemessen sind.

Analysten müssen mehrere Faktoren für die Reaktions- und Abhilfemaßnahmen berücksichtigen:

- Wie schwerwiegend sind die Auswirkungen im aktuellen Stadium der Sicherheitsverletzung?

- Ist eine exakte Eingrenzung in diesem Stadium ein praktikabler Ansatz?

- Falls Sie Zero Trust, die Abschottung von Services und Mikrosegmentierung nutzen: Ist es möglich, die Sicherheitsverletzung einzudämmen, während der größte Teil der Infrastruktur in Betrieb bleibt?

- Wie hoch ist die Wahrscheinlichkeit, dass die Reaktion auf den sicherheitsrelevanten Vorfall zu eng gefasst ist – basierend auf dem aktuellen Verständnis zur Erkennung und Bekämpfung, zu den vom Bedrohungsakteur eingesetzten TTPs und zur Risikobereitschaft der Bedrohungsakteure?

- Sind Menschen, Prozesse und Technologien verfügbar und getestet, um Maßnahmen zu automatisieren und zu orchestrieren?

- Ist das Unternehmen mit den Daten zum Ereignis und zum Bedrohungsakteur, den Kontextdaten und dem erforderlichen Situationsbewusstsein darauf vorbereitet und bereit, möglicherweise Hunderte von Konten zu sperren, Systeme im Netzwerk zu isolieren, die Integrität von Betriebssystemen und Anwendungen zu validieren und auf kontrollierte Weise die Rückkehr zum Normalbetrieb einzuleiten?

Die Einführung von Tools zur Sicherheitsorchestrierung und -automatisierung (SOAR: Security Orchestration and Automation) ist vielversprechend. SOAR unterstützt Security-Teams dabei, sich wiederholende Aufgaben in hohem Maß zu automatisieren, Sequenzen von automatisierten Aufgaben zu orchestrieren und über Regeln und Feedbackschleifen auf Eingaben von SIEM-Lösungen und EDR-/NDR-Tools zu reagieren. Das MITRE ATT&CK-Framework stellt eine Taxonomie zum Verhalten von Bedrohungsakteuren zur Verfügung. Diese ermöglicht es unterschiedlichen Technologien, Informationen zu TTPs sowie Telemetriedaten auszutauschen. Wir betrachten die MITRE ATT&CK-Taxonomie als eine Möglichkeit, SIEM-, SOAR-, EDR-, NDR-, Sandbox- und IAM-Tools über offene und klar definierte APIs zu integrieren.

Fazit: Um eine Sicherheitsautomatisierung oder Orchestrierung zu erreichen, müssen Security-Teams die Sicherheitsarchitektur sowie die Kontrollmechanismen fein abstimmen. Andernfalls besteht die Gefahr, dass die Systeme entweder nicht oder nur unzureichend reagieren, um Sicherheitsverletzungen zu bewältigen, und die Security-Teams sich in trügerischer Sicherheit wiegen, da sie sich auf diese Funktionen verlassen.

Bedrohungsakteure interessieren sich nicht für Ihr Bedrohungsmodell oder Ihre Organisationsstruktur

Angreifer navigieren im Graphen, Verteidiger in Punktlösungen. Ein Bedrohungsakteur wird den einfachsten Weg zu einem Ziel nehmen, so wenig raffinierte Tricks anwenden wie nötig, und so wenig Lärm erzeugen wie möglich. Bedrohungsakteure haben viele Möglichkeiten, ihr Ziel zu erreichen. Daher sinkt der ROI für Security-Technologien relativ schnell.

Setzt Ihr Unternehmen beispielsweise eine EDR-Plattform ein, wird der Bedrohungsakteur über Ihre ERP-Plattform angreifen. Grundsätzlich gilt, dass mit einer zunehmenden Zahl an Sicherheitslösungen auch die Komplexität, die Kosten und die Angriffsfläche dieser neuen Sicherheitslösungen zunehmen. Dies resultiert in einer Netto-Veränderung der Sicherheit, die gegen Null geht.

Wir sehen auch Punktlösungen wie Zero Trust sowohl für SAP als auch die Cloud. Obwohl Zero Trust für SAP und die Cloud einen Mehrwert für Unternehmen birgt, die über funktionierende Playbooks, Verfahren für eine Triage und grundlegende Prinzipien einer Sicherheitsarchitektur verfügen, könnten sie bessere Investitionen tätigen, um durchgängige Transparenz zu schaffen.

Eine kontinuierliche Überwachung von Cloud-Umgebungen, ERP- und CRM-Plattformen sowie Business-Anwendungen mit einer domänenspezifischen Bedrohungserkennung, einer auf MITRE ATT&CK abgestimmten Alarmierung und einem übergreifenden Incident-Management wäre für die meisten Unternehmen eine bessere Wahl als der Einsatz von Punktlösungen. Mit den zusammengeführten Daten aus diesen Anwendungen sowie Machine-Learning (ML) und künstlicher Intelligenz (KI) in einer SIEM-Lösung mit UEBA und SOAR können Unternehmen nicht nur UEBA auf die Daten aus dem ERP-System anwenden, sondern auch einen Graphen für die Bedrohungserkennung erstellen, der Netzwerk-, Endpunkt- und Anwendungsaktivitäten berücksichtigt.

Fazit: Der Angriffsgraph oder auch „Attack-Graph“ ist real. Punktlösungen erhöhen die Komplexität, erhöhen jedoch nicht die Netto-Sicherheit – es sei denn, das Sicherheitsfundament und die Sicherheitsarchitektur sind klar definiert und die Maßnahmen werden strikt eingehalten.

Zusammenfassung: Tools bieten eine gute Unterstützung, aber am Steuer sitzen Sie.

Im Jahr 2021 wird die Sicherheitsbranche die Automatisierung und Orchestrierung als Allheilmittel präsentieren. Automatisierung und Orchestrierung sind relevant, und wir sehen immer mehr Anbieter am Markt, die diese Funktionen in bestehende und neue Produkte integrieren möchten. Viele werden auch behaupten, Machine-Learning (ML) und künstliche Intelligenz (KI) einzusetzen, um die Erkennung von Bedrohungen und Reaktion darauf noch weiter zu beschleunigen sowie die Arbeitsbelastung der Analysten zu reduzieren.

Wenn man sich ansieht, wo während der Triage und der Reaktion auf Bedrohungen kritische Entscheidungen getroffen werden müssen und wie die Bedrohungserkennung erfolgt, haben KI und ML ihre Berechtigung, ebenso wie die Automatisierung. Aber das Wichtigste ist die Grundlage. Security-Teams müssen sich darauf verlassen können, dass sie in jeder Situation auf Basis der kontextbezogenen Informationen die richtige Entscheidung treffen. Sie müssen sich darauf verlassen können, dass sie mit den Annahmen, die sie treffen, und den Sicherheitsmaßnahmen, die sie ergreifen, die TTPs korrekt adressieren können.

Wir bei LogPoint entwickeln Funktionen, um genau aufzudecken, wie ein Angreifer den Weg des geringsten Widerstands geht. Wir schaffen Transparenz. Ganz gleich, wohin der Angriff führt, wir erkennen und untersuchen jeden einzelnen Schritt dieses Wegs. Das ist es, was wir eine beschleunigte Erkennung von Bedrohungen und die Reaktion darauf nennen.