Logpoint et le framework MITRE ATT&CK

Logpoint et le framework MITRE ATT&CK

Ajoutez automatiquement du contexte. Transformez les alertes faibles en investigations significatives, en fournissant aux analystes des actions d’orchestration et d’automatisation immédiatement accessibles pour répondre plus rapidement que jamais.

MITRE est une organisation à but non lucratif axée sur la cybersécurité et dont l’objectif est de relever les défis en matière de sécurité afin de créer un environnement IT plus sûr pour les entreprises. MITRE a développé le framework ATT&CK pour classer les tactiques des adversaires de manière universelle. ATT&CK est également une base de données que les entreprises peuvent utiliser pour référencer et documenter les comportements malveillants tout au long du cycle de développement des attaques.

Tactiques et techniques MITRE ATT&CK

Le modèle ATT&CK attribue un identifiant (ID) unique à chaque tactique utilisée par un adversaire lors du processus standard d’intrusion. Les tactiques aident à vérifier l’existence d’une intrusion, le type d’intrusion et anticiper les éventuelles prochaines étapes. Les équipes de sécurité peuvent utiliser les tactiques lors de la surveillance et de la réponse aux incidents.

Les tactiques ne sont pas des technologies ou des actions concrètes, mais plutôt des approches conceptuelles, signifiant ainsi que le modèle ATT&CK peut être utilisé pour classer de nouvelles techniques. Les équipes de sécurité peuvent utiliser le modèle ATT&CK pour générer des renseignements sur les menaces (Threat Intelligence) et créer des rapports afin de disposer d’une approche plus rapide, plus flexible et plus informée en matière de cybersécurité.

Connaissance de la situation au niveau de l’ensemble de votre infrastructure

Toutes les fonctionnalités de sécurité dans Logpoint SIEM et toutes les alertes dans UEBA sont basées sur le framework MITRE ATT&CK. Logpoint a développé toutes les requêtes, ainsi que les futures améliorations technologiques, autour de la taxonomie commune ATT&CK. Les alertes dans Logpoint sont configurées pour les différentes étapes du modèle ATT&CK, facilitant ainsi la connaissance de la situation au niveau de l’ensemble du système. La détection avancée des menaces dans Logpoint SIEMsignifie que les équipes de sécurité peuvent analyser et signaler les tendances et les comportements des entités et des utilisateurs au sein de l’entreprise.

Détection plus rapide

Les alertes sont basées sur un framework standard, permettant ainsi aux analystes de détecter plus facilement les activités malveillantes

Réponse plus rapide

Les étapes ATT&CK sont séquentielles, de sorte que les analystes peuvent prédire les actions d’un adversaire et avoir une longueur d’avance au niveau de l’investigation

Évaluation complète des risques

Il est beaucoup plus facile de mapper la couverture en matière de sécurité et de risque lorsque vos défenses sont toutes basées sur la même taxonomie

Comprendre l’adversaire

Les équipes de sécurité peuvent créer une défense plus efficace pour protéger leur système. ATT&CK aide les équipes à comprendre l’adversaire et son fonctionnement

Pallier au manque d’expérience

Le framework ATT&CK donne aux analystes en sécurité débutants et sans grande expérience une base en termes de connaissances pour comprendre comment investiguer et répondre aux incidents

Stratégie de défense cohérente

Vous pouvez intégrer ATT&CK à d’autres outils et services de sécurité pour standardiser l’ensemble de votre infrastructure afin de disposer d’une défense plus efficace en matière de cybersécurité

Un plan détaillé décrivant les techniques d’attaque

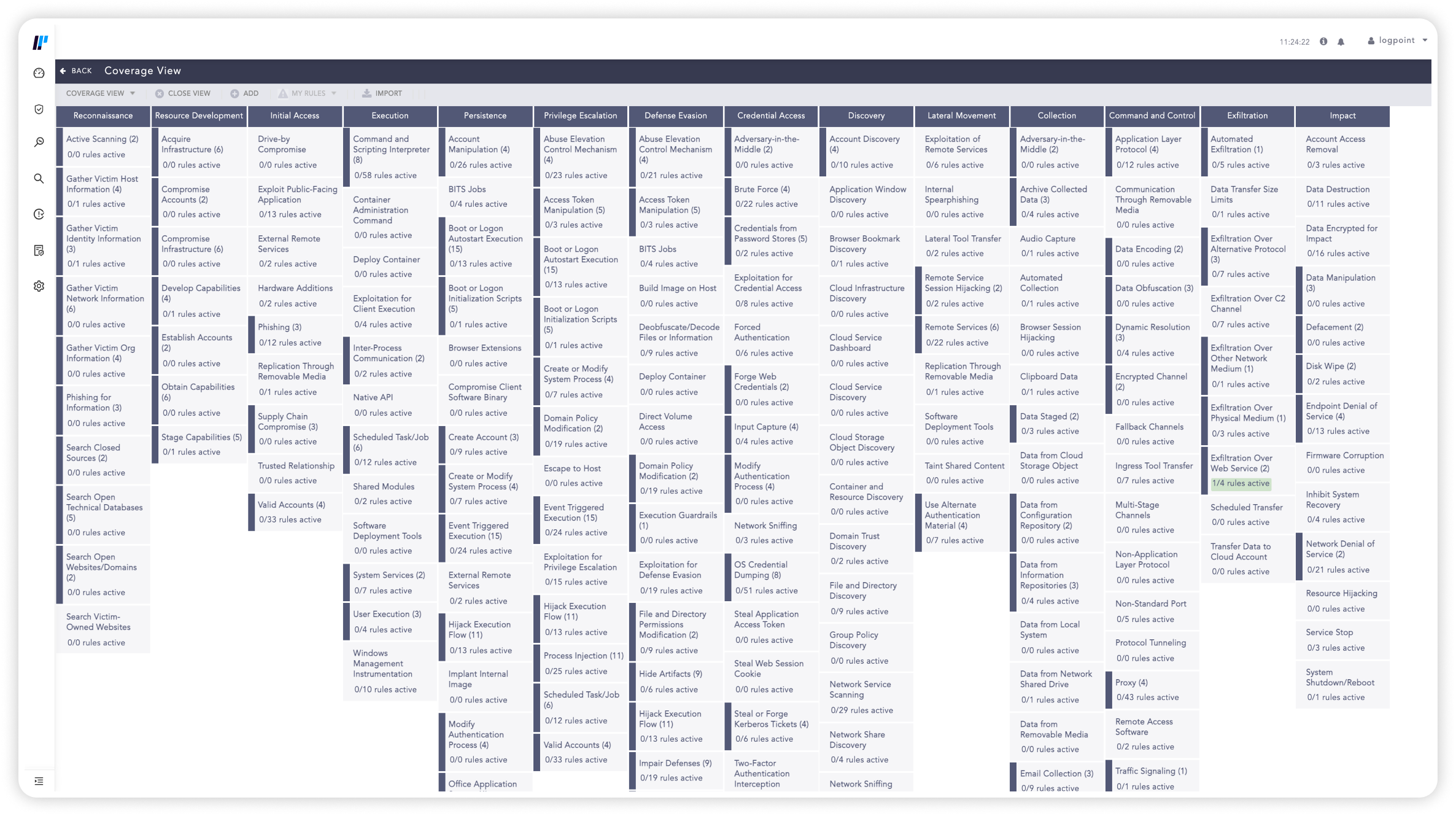

Le navigateur Logpoint ATT&CK contient plus d’informations sur les tactiques et techniques et indique celles couvertes par Logpoint SIEM et Logpoint UEBA. Les techniques représentent la manière avec laquelle un adversaire tente d’atteindre son objectif. Les analystes en sécurité peuvent utiliser le navigateur pour faire correspondre les alertes Logpoint avec leur pertinence vis-à-vis du framework ATT&CK, de l’accès initial à l’élévation des privilèges en passant par les mouvements latéraux et l’exfiltration des données.