Überwachung des Zugriffs auf persönliche identifizierbare Informationen

Verbessern Sie Ihre Compliance mit voller Kontrolle über Ihre sensiblen Daten

SAP speichert eine Fülle von sensiblen und persönlich identifizierbaren Informationen (PII), die über eine Vielzahl von verschiedenen Anwendungen, Integrationen und Datenbanken verteilt sind. Zu wissen, wo sich Ihre sensiblen Daten befinden, wer Zugriff darauf hat und wie Sie sie überwachen können, ist eine fast unmögliche Aufgabe.

Mit der zentralen Überwachung bieten wir Ihnen einen ganzheitlichen Einblick, so dass Sie Verstöße effektiver verwalten können und nicht länger im Dunkeln tappen, um die Compliance-Vorschriften einzuhalten.

Effektive Erkennung und Verwaltung von Zugriffsverletzungen

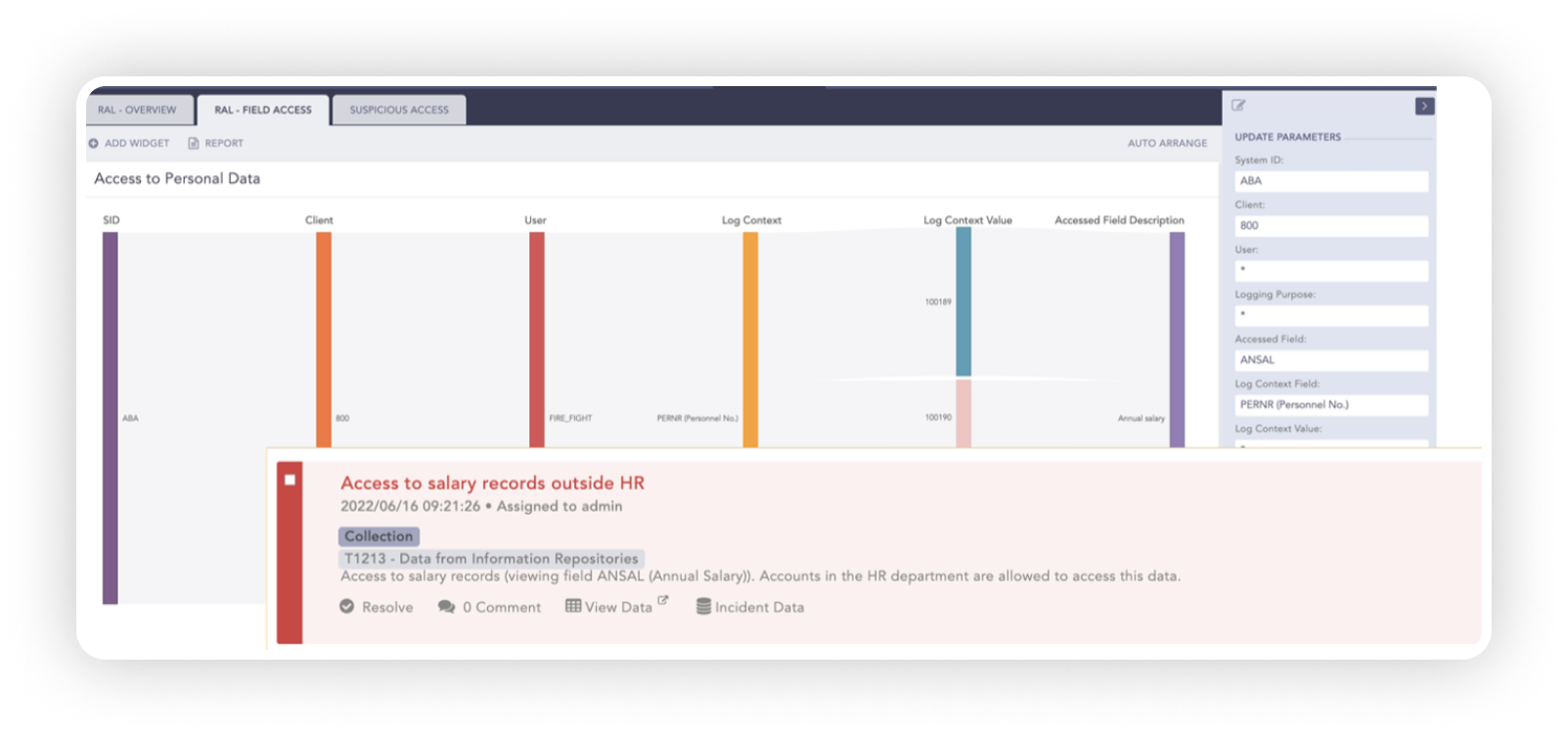

Das Lesezugriffsprotokoll (RAL) wird automatisch konfiguriert und in SIEM extrahiert, was eine umfassende Sicherheitsüberwachung Ihrer sensiblen Daten ermöglicht. Erkennen und verwalten Sie Zugriffsverletzungen, Datenlecks und den Missbrauch von persönlichen, sensiblen Daten mit einem umfassenden, umfassenden Überblick.

Erfüllen Sie Compliance-Vorschriften

Überwachen Sie die Benutzerberechtigungen in Ihren SAP-Systemen, um den Zugriff auf kritische Transaktionen, offengelegte Unternehmensinformationen und persönliche Daten zu erkennen. Sichern Sie Ihre sensiblen Daten mit einer leistungsstarken und zentralisierten Protokollierungslösung.

Ganzheitlicher Überblick auf einen Blick

Führen Sie schneller aus. Sie müssen keine Zeit damit verschwenden, System für System zu überwachen. Damit Sie Verstöße effektiver verwalten können, haben wir die Überwachung zentralisiert und bieten Ihnen alle erforderlichen Einblicke auf einen Blick.

Anwendungsfall: Schützen Sie Ihre sensiblen Daten vor Diebstahl

GDPR zielt darauf ab, persönlich identifizierbare und sensible Daten vor Missbrauch zu schützen. Wenn Sie in der EU tätig sind und Waren an EU-Bürger verkaufen, müssen Sie sicherstellen, dass Sie die GDPR-Standards für die Erfassung, Speicherung und Verwaltung personenbezogener Daten einhalten. Die Nichteinhaltung kann zu hohen Geldstrafen und Bußgeldern führen und die Legitimität Ihres Unternehmens untergraben.

Sensible Daten werden von einem Mitarbeiter kompromittiert

Über den Transaktionscode PA20 verschaffte sich ein Insider in einer Zuliefererindustrie Zugang zu Gehalts- und Rentenzahlungsinformationen. Diese Daten wurden heruntergeladen, an eine private E-Mail geschickt und anschließend per Post an die Mitarbeiter des Unternehmens verteilt. Die Offenlegung solch sensibler Daten ist ein Missbrauch und ein klarer Verstoß gegen die GDPR-Vorschriften. Herauszufinden, wer Zugriff hatte, auf welche Konten zugegriffen wurde und wer die Daten verteilt hat, kann schwierig sein.

Das Herunterladen von SAP-Informationen ist eine normale Aktivität innerhalb des Systems. Wenn jedoch sensible Daten das Unternehmen verlassen, müssen diese unbedingt entdeckt und gekennzeichnet werden. Die Entdeckung solcher Verstöße ist nur möglich, wenn Sie Ihre SAP-Daten ganzheitlich und in Kombination mit den umfassenderen Sicherheitsmaßnahmen des Unternehmens überwachen.

Mit der PII Access Monitoring-Lösung werden Ihre SAP-Protokolle kontinuierlich mit den Protokollen von E-Mail, VPN-Zugang usw. abgeglichen, so dass Sie schnell feststellen können, ob Ihre sensiblen Daten angezeigt, heruntergeladen oder an eine private E-Mail gesendet wurden. Mit unserer umfassenden, sofort einsatzbereiten Protokollierungslösung können Sie mühelos auf RAL zugreifen, sie extrahieren, zentral sammeln und automatisch mit entsprechenden Regeln überwachen.

Bleiben Sie auf dem Laufenden mit dem

Logpoint Blog!