Surveillance de l’accès aux informations personnellement identifiables (PII)

Surveillance de l’accès aux informations personnellement identifiables (PII)

Renforcez votre conformité avec un contrôle total de vos données sensibles

SAP stocke de très nombreuses données sensibles et informations personnellement identifiables (PII), réparties au sein d’une multitude d’applications, d’intégrations et de bases de données différentes. Savoir où sont stockées vos données sensibles, qui y a accès et comment les surveiller est une tâche presque impossible.

Grâce à la surveillance centralisée, nous vous fournissons une visibilité globale, de sorte que vous puissiez gérer les violationsplus efficacement, sans avancer à l’aveugle, afin de respecter les exigences en matière de conformité réglementaire.

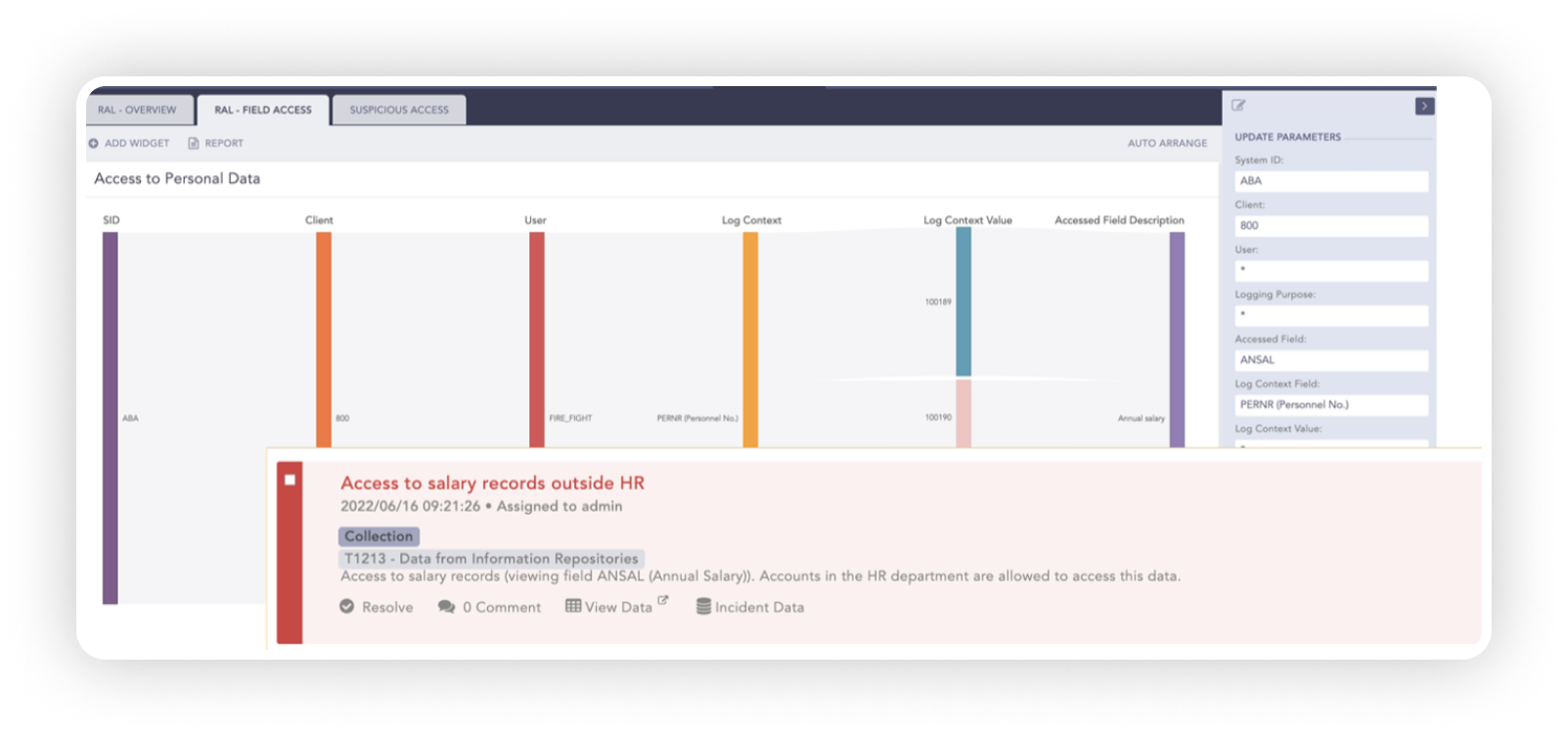

Détectez et gérez efficacement les violations d’accès

Le RAL (Read Access Log) est automatiquement configuré et extrait dans un SIEM, permettant ainsi une surveillance complète de la sécurité de vos données sensibles. Détectez et gérez les violations d’accès, les fuites de données et l’utilisation abusive de données personnelles sensibles grâce à une vue d’ensemble complète et intégrée.

Respectez les exigences en matière de conformité réglementaire

Surveillez les autorisations des utilisateurs dans vos systèmes SAP pour détecter l’accès aux transactions critiques, aux informations professionnelles divulguées et aux données personnelles. Sécurisez vos données sensibles avec une solution de journalisation (logging) puissante et centralisée.

Aperçu holistique à partir d’une console unique

Passez à l’action plus rapidement. Plus besoin de perdre du temps à surveiller les systèmes un par un. Pour vous aider à gérer les violations plus efficacement, nous avons centralisé la surveillance et vous fournissons toutes les informations dont vous avez besoin via une console unique.

Cas d’usage : Protégez vos données sensibles contre le vol

Cas d’usage : Protégez vos données sensibles contre le vol

Le RGPD vise à protéger les informations personnellement identifiables et les données sensibles contre toute utilisation abusive. Pour opérer au sein de l’UE et vendre des biens aux citoyens de cet espace, assurez-vous de respecter les règles du RGPD en matière de collecte, stockage et gestion des données personnelles. La non-conformité peut entraîner de lourdes amendes, des pénalités et dégrader la légitimité de votre entreprise.

Des données sensibles sont compromises par un employé

Grâce au code de transaction PA20, un insider au sein d’une entreprise de logistique a eu accès à des informations sur les salaires et les retraites. Ces données ont été téléchargées, envoyées vers une messagerie privée, puis distribuées par email aux employés de l’entreprise en question. La divulgation de ces données sensibles constitue un abus et une violation manifeste de la réglementation RGPD. Il peut être difficile de déterminer qui a eu accès à ces données, quels comptes ont été consultés et qui a distribué ensuite ces dernières.

Le téléchargement d’informations SAP est une activité normale au sein du système. Cependant, dès que des données sensiblesquittent l’entreprise, il est essentiel de les détecter et de les signaler. La découverte de telles failles n’est possible que si vous surveillez vos données SAP de manière holistique en association avec les opérations de sécurité étendues de l’entreprise.

Avec la solution PII Access Monitoring, vos logs SAP sont continuellement recoupés (via une cross-corrélation) avec les logs de messagerie électronique, de l’accès VPN, etc. afin que vous puissiez rapidement détecter si vos données sensibles ont été affichées, téléchargées ou envoyées vers une messagerie privée. Grâce à notre solution de journalisation (logging) complète et prête à l’emploi, vous pouvez accéder sans effort au RAL, l’extraire, le collecter de manière centralisée et le surveiller automatiquement avec des règles appropriées.

Tenez-vous au courant de l’actualité

Le blog de Logpoint !