Das SIEM-System von Logpoint– Funktionsweise

SIEM steht für Security Information and Event Management und bezeichnet das Verfahren des Sammelns von Log-Daten aus heterogenen Systemen und der anschließenden Korrelation und Analyse dieser Daten mit dem Ziel, Anzeichen für eine Gefährdung/einen Angriff oder Verhaltensmuster zu finden. Das einzige Problem bei dieser Herangehensweise waren die technisch hochkomplizierten Implementierungen, die dazu führten, dass eine ganze Reihe von Unternehmen auf ein entscheidendes Sicherheitstool verzichteten.

Das Logpoint SIEM-System ist von Grund auf einfach, flexibel und skalierbar gestaltet und bietet optimiertes Design, Bereitstellung und Integrationstools, die allen Unternehmen den Einsatz von SIEM-Tools ermöglicht. Das heißt, die Architektur kann ständig durch Zusatzfunktionen erweitert werden, ohne dass eine vollständige Major Release erforderlich wäre, um die wachsenden und sich verändernden Anforderungen Ihres Unternehmens zu unterstützen.

Das Logpoint-System beruht auf einer Reihe festgelegter Mandaten;

- Kein Unternehmen sollte durch die Datenmenge, die es in ein SIEM-System eingeben kann, eingeschränkt werden.

- Vereinfachte Architekturprinzipien für schnellere und effizientere Software-Implementierungen

- Erstklassiger 24/7 Support, damit Kunden den größtmögliche Nutzen aus ihrem SIEM-System ziehen können

Bei Logpoint verfügen wir über jahrelange Erfahrung in der SIEM-Implementierung und der korrekten Dimensionierung von Kundeninstallationen in allen Bereichen. Basierend auf unseren Erfahrungen haben wir einen einfachen Logpoint SIEM Sizing Calculator entwickelt, der Ihnen hilft, das EPS und GB/Tag zu schätzen.

Logpoint-Architektur

Logpoints SIEM-Software kann in drei Hauptmodule untergliedert werden, welche Funktionen bieten, die von einem SIEM-System typischerweise erwartet werden. Diese Komponenten können im Rahmen einer einzigen physischen Appliance geliefert werden oder verteilt über viele physische/virtuelle Server, je nachdem, was für die Geschäftsanforderungen sinnvoll ist.

Die Modularisierung der einzelnen Komponenten in Logpoint ermöglicht Kunden größere Flexibilität bei der Entscheidung über die SIEM-Architektur, die in ihrem Unternehmen verwendet wird. Kleinere Netzwerke legen vielleicht Wert auf die Einfachheit des Designs durch Implementierung aller Komponenten in einer einzigen virtuellen Appliance, während größere Netzwerke die Komponenten über verschiedene Netzwerkzonen verteilen können, um die potentielle Last für das Netzwerk zu reduzieren.

Die drei Hauptelemente der Logpoint-Plattform sind:

Logpoint Collectors – Aufnahme, Normalisierung und Anreicherung von Logdaten

Die Logpoint-Kollektoren sind für die Aufnahme, Normalisierung und Anreicherung von Logdaten aus unterschiedlichen Quellen verantwortlich. Dies geschieht mittels Logpoints Taxonomie (einheitliche Klassifizierung und Kategorisierung) und den Plugins, die alle Logdaten in Logpoints standardisierte Schlüssel-Wert-Paare strukturieren. Dank dieser Normalisierung bei der Aufnahme der Logdaten (nicht bei der Suche) kann Logpoint den Such- und Korrelationsprozess erheblich beschleunigen.

Mit der Software stellt Logpoint auch Hunderte von Plug-ins out-of-the-box zur Verfügung, die den Prozess der Datenaufnahme stark vereinfachen. Damit entfallen aufwendige, manuelle Konfigurationen. Sollte es eine marktübliche, kommerzielle Standardlösung (COTS) geben, für die Logpoint kein Plug-in bereitstellt, verpflichtet sich Logpoint dazu, dieses für den Kunden im Rahmen des Supportprozesses zu erstellen.

Die Architektur für die Kollektoren bietet zudem umfassende Funktionen zur Datenanreicherung. Dies bedeutet, dass erfasste Events mit externen Metadaten für eine kontextbezogene Analyse korreliert werden können. So kann Logpoint beispielsweise dazu genutzt werden, um Threat-Intelligence-Feeds zu einer beliebigen Datenquelle in Beziehung zu setzen oder Events mit einer Configuration Management Database (CMDB) zu korrelieren, um beispielsweise schnell die genaue Position eines Geräts zu bestimmen. Grundsätzlich können beliebige strukturierte Daten zur Anreicherung der gesammelten Daten verwendet werden. Dank der Anreicherung der Daten bereits während der Aufnahme, können die Analysen schneller und genauer erfolgen – ohne die vorhandenen Daten importieren und fragmentieren zu müssen.

Neben den Kollektoren bietet Logpoint auch den Logpoint Agent an. Dieser ermöglicht es, verschlüsselte Logdaten zu übertragen, die Logdaten-Quellen auf ihre Integrität hin zu überwachen sowie Logdaten aus Quellen abzurufen, die möglicherweise keine einfache Methode für die Datenübertragung an ein Network-Security-Tool bieten. Der Logpoint Agent kann auf einem zentralen Logpoint-Server implementiert und verwaltet werden, um die Bereitstellung der Funktionalität im gesamten Netzwerk des Kunden zu vereinfachen.

Logpoint Backend – Die Speicher-Komponente der Logpoint-Lösung

Das Backend des Logpoint-Systems ist eine NOSQL-basierte Speicherlösung. Das heißt, dass alle Daten in einer flachen Datei gespeichert werden, die Suchläufe in Sekundenschnelle ermöglicht. Diese Architektur wird dann in individuelle Projektarchive unterteilt, die vom Kunden so definiert werden, wie sie den Geschäftsanforderungen am besten entsprechen.

Diese Projektarchive (Repos) können Aufbewahrungsrichtlinien individuell verwalten, d.h. die sinnvolle Nutzung von Repos kann Unternehmen zu massiven Einsparungen bei der Speicherinfrastruktur verhelfen. Mit der Logpoint-Plattform können Sie alternde Daten in Repos auch automatisch auf verschiedene Speicherebenen migrieren, solange bis die Daten nicht mehr gebraucht werden und automatisch gelöscht werden können.

Schließlich wird die Zugangskontrolle in das System integriert, so dass Administratoren kontrollieren können, welche ihrer Sicherheitsanalysten welches Repo einsehen können. Das kann besonders in Umgebungen nützlich sein, in denen Kunden Log-Daten speichern möchten, die Korrelation dieser Daten aber auf wenige vertrauenswürdige Mitarbeiter beschränken möchten (z.B. HR-Dokumente).

Logpoint Search Head – Die Analyse-Komponente des Logpoint-Systems

Search Head ist dort, wo Kunden den benutzerdefinierten Inhalt entwickeln, der Werte aus rohen und normalisierten Log-Daten nutzt. Die eingebaute Log-Analyse-Engine nutzt diesen Inhalt, um kritische Ereignisse in Ihren Systemen automatisch zu erkennen und zu melden. Überwachte Ereignisse können sehr verschieden sein und beispielsweise einen andauernden Angriff, ein kompromittiertes System, bösartige Insider-Aktivitäten, Performance-Einbrüche und vieles mehr umfassen.

Damit Ihr Unternehmen schnell einen Mehrwert generieren kann, bietet Logpoint mehrere vorkonfigurierte Einstellungen an, die auf über 400 Anwendungsfällen basieren und Ihrem Team ermöglichen, Analysen und Playbooks zu orchestrieren, ohne unzählige Stunden professioneller Dienstleistungen in Anspruch zu nehmen. Analysten produzieren Inhalt (Dashboards, Alerts, Reports) mithilfe der Suchfunktion des Logpoint-Portals, das die einfache Taxonomy nutzt, um den Prozess zu vereinfachen. Alles, was im Logpoint-Backend gespeichert ist, kann mithilfe derselben Schlüssel-/Wert-Paar-Bezeichner gesucht werden. Das heißt, selbst wenn Logpoint eine neue Funktion freigibt, alle bestehenden Inhalte weiter funktionieren wie ursprünglich vorgesehen.

In Logpoint können Ereignisse Warnungen auslösen, sie können aber auch so konfiguriert sein, dass sie einen Vorfall auslösen. Vorfälle in Logpoint können Risikostufen zugeordnet werden, die dann einem Nutzer zugeordnet werden. Damit kann man dann direkt durch das GUI zu den Daten springen, die den Vorfall ausgelöst haben. Sobald der Vorfall untersucht wurde, kann der Analyst den Vorfall entweder kommentieren, lösen, schließen oder erneut öffnen.

Um die Trennung von Daten schließlich weiterhin zu ermöglichen, ist es durch Implementierung des Data Privacy Mode möglich, einzelnen Schlüssel-Wert-Paaren in den Logs das Vier-Augen-Prinzip zuzuordnen. In Logpoint kann jedes Feld, das zur Identifizierung eines bestimmten Nutzers verwendet werden kann, verschlüsselt/verschleiert werden, wenn es der Konsole so präsentiert wird, dass kein Analyst die Originaldaten sehen kann. Der Analyst kann Abfragen durchführen, Dashboards und Reports usw. ansehen; gezeigt werden aber die verschlüsselten Felddaten, nicht die realen Daten. Sollte es nötig sein, dass der Analyst die unverschlüsselten Daten sieht, kann er von dem vom Unternehmen ernannten Datenschutzbeauftragten zeitlich beschränkten Zugang erhalten.

Logpoint Support

Der Support von Logpoint ist führend in der Bereitstellung von schneller und effektiver Unterstützung für die Logpoint-Community, wie das auch die führenden Bewertungen bei den Peer Insights Awards von Gartner belegen. Neben den Standardfunktionen erwartet Kunden auch zusätzliche Betreuung vom Logpoint Support-Team, um einen reibungslosen Ablauf der SIEM Bereitstellung zu gewährleisten. Dies einschließt:

Entwicklung von Plugins

Sollten Kunden die Anbindung einer neuen Log Quelle benötigen und ein Plugin noch nicht vorhanden ist, kann sich das Support-Team engagieren, diese innerhalb weniger Tage zu entwickeln, ohne auch nur Beispiele von Logdaten zu sehen. Wenn es sich bei der Protokollquelle um ein kommerzielles Standardprodukt handelt, erfolgt dies alles im Rahmen des bestehenden Supportvertrags.

Unterstützung bei Anwendungsfällen

Sollte sich ein Kunde bei der Entwicklung von Anwendungsfällen nicht besonders sicher fühlen, steht unser Support-Team zur Verfügung, um die im Klartext formulierte Idee eines Kunden in die Logpoint-Suchsprache zu übersetzen.

Reports, Dashboards, Anwendungsfälle

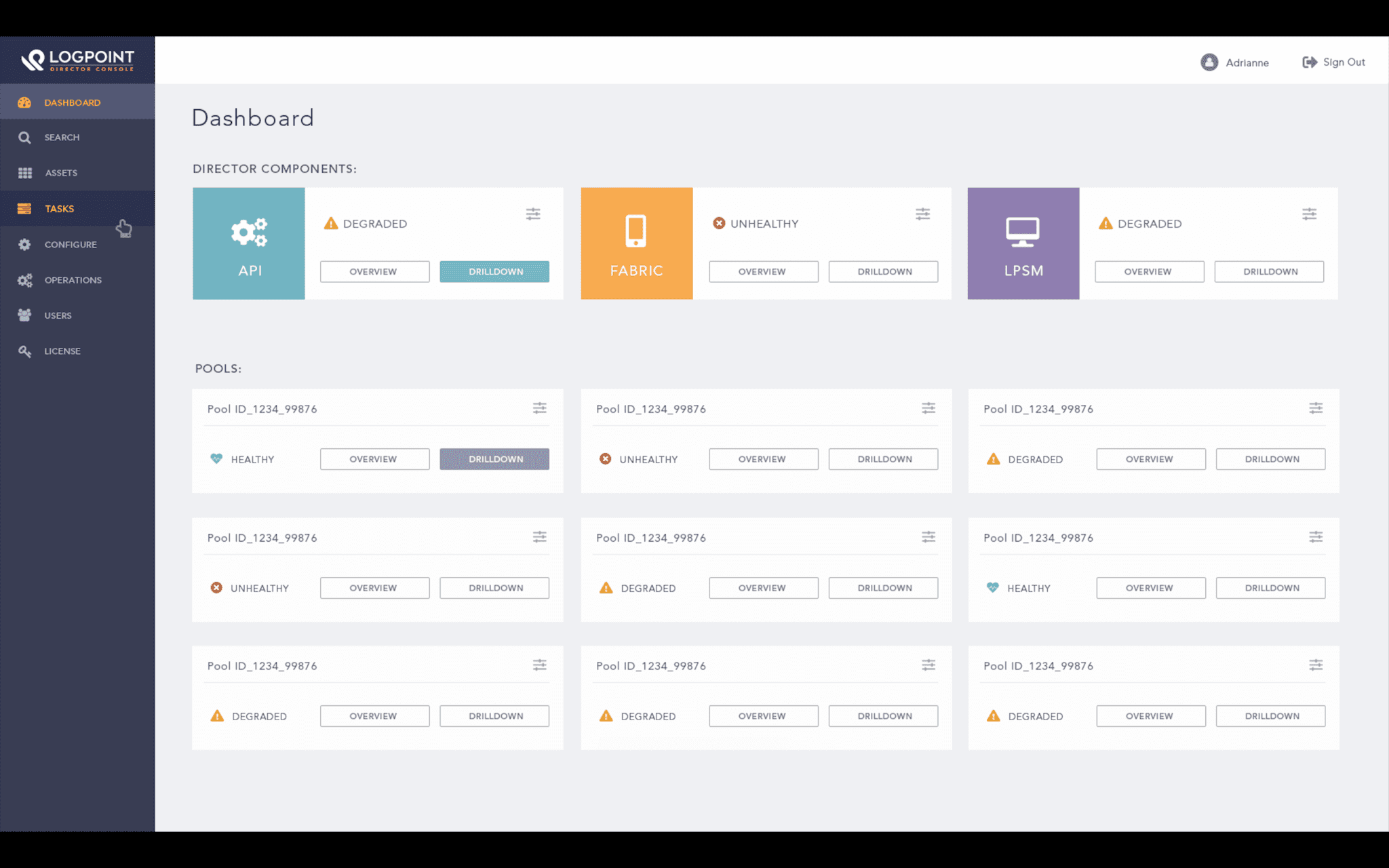

Logpoint Director

Der Director ist eine mandantenfähige Komponente des Logpoint-Systems, mit der Kunden (oder MPPs) große Umgebungen in getrennten „Logpoint Pools“, die aus den 3 anderen Logpoint-Modulen in jeder gewünschten Konfiguration bestehen, verwalten können.

Die logische Trennung dieser Pools ermöglicht Kunden, sowohl die Sichtbarkeit als auch die langfristige Speicherung von Daten ausschließlich auf die Analysten und Regionen zu beschränken, in denen diese Daten gespeichert werden sollten. Beispielsweise könnte die Speicherung deutscher Logdaten auf einen speziell in Deutschland gehosteten Pool beschränkt sein.

Die wichtigsten Vorteile von Logpoint

Einfache Taxonomie

Logpoint sorgt für eine einfache Taxonomie zur Normalisierung von Log-Daten und ermöglicht so eine benutzerfreundliche Suchfunktion zur Erstellung von Dashboards, Warnungen und Reports. Durch die Übersetzung aller Log-Dateien in eine einzige vereinfachte Taxonomie wird die Suche in einem breiten Spektrum an Log-Quellen einfacher und effizienter.

Vereinfachte, rollenbasierte Zugangskontrolle

Zur einfacheren Rechtedefinition ist der Zugriff administrativer Nutzer über das LDAP in das AD eingebunden. Gruppenrechte für das System sind an einem rollenbasierten Ansatz der Administratorrechte ausgerichtet und bieten volle Kontrolle über den Zugriff auf Log-Repositories und die Dashboard-Nutzung.

Vollständige HA-Implementierung

Die Logpoint HA-Architektur ermöglicht die fehlertolerante Synchronisierung von Index- und Ereignisdaten und liefert dem Datenspeicher robuste Integrität. Wiederherstellungen haben eine schnelle Recovery Point Objective, während die Plattform im Ausfallsicherungsmodus läuft.

Agiles Plattform-Design

Das Logpoint-System verfügt über ein agiles Design mit einer intuitiven Schnittstelle und wurde für erfahrene Administratoren und Ad-hoc-Nutzer gleichermaßen erstellt.

Flexible / skalierbare Architektur

Die Logpoint-Architektur ist völlig flexibel und skaliert linear mit großen und komplexen Implementierungen. Die Software kann entweder in physischen oder virtuellen Umgebungen sowie On-premise oder in der Cloud implementiert werden.

Einzigartiges Lizenzierungsmodell

Faires und ganzheitliches Lizenzierungsmodell, keine versteckten Extrakosten aufgrund der transparenten Lizenzstruktur. Einführung eines Node-basierten Modells, statt des EPS/MPS-basierten Modells, dem viele andere SIEM-Anbieter folgen.

Data Privacy Mode

Durch Nutzung des Data Privacy Mode kann sichergestellt werden, dass der Kontext der Log-Dateien in multinationale Suchvorgänge integriert werden kann, unbeschadet der Notwendigkeit, die permanente Sicherheit der Daten zu gewährleisten.

Optimierte Normalisierungsarchitektur

Logpoint bietet eine Plugin-Architektur, die eine dynamische Entwicklung zulässt, und als Hub zum Vernetzen neuer Features, Funktionen und benutzerdefinierter Erweiterungen dient. Logpoint kann Logs anbieterunabhängig mit einer Reihe gängiger Methoden sammeln. Als solches wird Logpoint Daten von allen Quellen sammeln, die in der Lage sind, Log-Daten zu erzeugen. Steht vor einer Implementierung kein Plugin zur Verfügung, ist Logpoint bestrebt, ein Plugin zu erstellen. Handelt es sich bei der Log-Quelle um ein Commercial-off-the-Shelf (COTS)-Produkt, wird Logpoint die Entwicklung nicht in Rechnung stellen.