Fonctionnement du système SIEM de Logpoint

SIEM, acronyme de Security Information and Event Management ou Gestion de l’information et des événements de sécurité en français, est le processus de collecte des données de log provenant de systèmes disparates, puis la corrélation de ces données pour tenter de trouver des indicateurs de compromission / attaque ou des modèles de comportement inhabituels. Le seul problème avec cette approche a été la nature hautement technique des implémentations, ce qui a conduit un grand nombre d’entreprises à renoncer à cet outil de sécurité clé.

Le système de SIEM de Logpoint a été conçu dès le départ pour être simple, flexible et adaptable, afin de fournir un modèle rationalisé, un déploiement et des outils d’intégration qui mettent l’utilisation du SIEM à la portée de toutes les entreprises. Cela signifie que l’architecture peut être continuellement étendue avec des fonctionnalités supplémentaires sans avoir besoin d’une nouvelle version complète. Votre SIEM s’adapte ainsi continuellement pour soutenir votre croissance et vos besoins d’évolution.

Le système Logpoint est construit sur un ensemble de règles spécifiques :

- Aucune entreprise ne devrait être limitée par la quantité de données qu’elle peut ingérer dans un système de SIEM

- Des principes architecturaux simplifiés pour permettre des déploiements logiciels plus rapides et plus efficaces

- Un support de classe mondiale disponible 24h/24 et 7j/7 pour aider les clients à tirer le meilleur parti de leur système de SIEM

Chez Logpoint, nous avons des années d’expérience dans la mise en œuvre de SIEM et le dimensionnement correct des installations client de toutes gammes. Sur la base de notre expérience, nous avons développé un outil simple de calcul de dimensionnement du SIEM Logpoint pour vous aider à estimer les EPS et les GO/jour.

Architecture Logpoint

Le logiciel SIEM de Logpoint peut être divisé en trois modules principaux proposant les fonctionnalités généralement attendues d’un système de SIEM. Ces composants peuvent être fournis au sein d’une seule appliance physique ou répartis sur autant de serveurs physiques / virtuels que nécessaires pour les besoins de l’entreprise.

La modularisation des composants individuels au sein de Logpoint offre aux clients une plus grande flexibilité lorsqu’ils définissent l’architecture SIEM qui fonctionnera le mieux dans leur organisation. Les réseaux plus petits souhaiteront peut-être mettre l’accent sur la simplicité de conception grâce au déploiement de tous les composants au sein d’une même appliance virtuelle, tandis que les réseaux plus importants peuvent répartir les composants entre différentes zones du réseau pour réduire la charge potentielle sur celui-ci.

Les trois composants principaux de la plateforme Logpoint sont :

LogPpoint Collectors – The ingestion component of the Logoint system

Collectors are responsible for the ingestion, normalisation and enrichment of log data from disparate log sources into the Logpoint platform. This is achieved with Logpoint’s single taxonomy and compiled plugins that normalise any log file into Logpoint’s standardised key/value pair format for long term storage. By normalising the log data upon ingestion (rather than upon search) Logpoint can significantly speed up the search and correlation process.

There are hundreds of plugins available out-of-the-box when deploying the Logpoint software, further simplifying the process of log ingestion by taking away the hassle of configuring these yourself. Indeed, if there is a commercial-off-the-shelf (COTS) product that Logpoint doesn’t have a plugin for, Logpoint will commit to getting this written for customers as part of the normal support process.

The Collector architecture also provides full data-enrichment capabilities, meaning that gathered events can be correlated with external metadata for contextual analytics. For instance, Logpoint can be used to correlate Threat Intelligence feeds against any collected data source or correlate incidents with CMDBs to quickly target pinpoint locations of devices. Any structured data can be used to enrich the collected data. These capabilities increase performance and accuracy of analytics through ingest-time enrichment, without the need to import and fragment existing data.

Alongside the Collector, Logpoint provides the Logpoint Agent which enables the transmission of encrypted log data, system and integrity monitoring of log sources and fetching log data from sources that may not have an easy method of data transmission natively to the network security tool. The Logpoint Agent can be implemented and managed from a central Logpoint server to simplify the dissemination of the functionality across the customers wider network.

Backend Logpoint – Composant de stockage de la solution Logpoint

Le Backend du système Logpoint est une solution de stockage NoSQL, ce qui signifie que toutes les données sont stockées dans un fichier plat, permettant des recherches qui prennent quelques secondes. Cette architecture est ensuite décomposée en référentiels particuliers, définis par le client, selon les besoins de l’entreprise.

Ces référentiels peuvent gérer les politiques de rétention sur une base individuelle, ce qui signifie que l’utilisation fine des référentiels peut procurer à l’entreprise des économies considérables sur l’infrastructure de stockage. La plateforme Logpoint vous permet même de migrer automatiquement des données au sein du référentiel vers différents stockages tiers à mesure que les données vieillissent, jusqu’à ce qu’elles n’aient plus d’utilité et puissent être automatiquement supprimées.

Enfin, le contrôle des accès est intégré dans le système, ce qui permet aux administrateurs de contrôler quels analystes de sécurité peuvent accéder à quels référentiels. Ce qui peut être particulièrement utile dans des environnements où les clients souhaitent stocker des données de log mais veulent limiter la corrélation de ces données à quelques personnes de confiance (tels que des dossiers RH).

Unité de Recherche Logpoint – Composant analytique du système Logpoint

C’est dans l’unité de Recherche que les clients développeront le contenu personnalisé qui tirera de la valeur de ces données de log brutes et normalisées. Le moteur d’analyse de log intégré utilisera ce contenu pour détecter et signaler automatiquement les incidents critiques sur vos systèmes. Les événements surveillés peuvent être très divers et peuvent, par exemple, inclure une attaque en cours, un système compromis, une activité d’initié malveillante, des dégradations de performances, etc.

Pour permettre à votre entreprise de créer rapidement de la valeur, Logpoint propose plusieurs scénarios préconfigurés qui s’appuient sur plus de 400 cas d’utilisation, permettant à votre équipe d’orchestrer des analyses et des playbooks, sans avoir à assurer la charge d’un nombre incalculable d’heures de spécialistes.

Les analystes produisent du contenu (tableaux de bord, alertes, rapports) via la fonction Recherche du portail Logpoint, qui tire parti de sa taxonomie unique pour simplifier le processus. Tout ce qui est stocké dans le backend Logpoint peut être recherché en utilisant les mêmes identificateurs des paires clé / valeur. Cela signifie que même dans le cas de nouvelles fonctionnalités publiées par Logpoint, la totalité de l’existant continuera à fonctionner comme prévu au départ.

Dans Logpoint, les événements peuvent déclencher des alertes, mais peuvent également être configurés pour déclencher un incident. On peut ainsi attribuer aux incidents un niveau de risque puis les affecter à un utilisateur. Cela peut ensuite être utilisé pour accéder directement aux données qui ont déclenché l’incident via l’interface graphique. Une fois l’incident étudié, l’analyste peut choisir de commenter, résoudre, fermer ou rouvrir l’incident.

Enfin, pour permettre la séparation ultérieure des données, le principe de double validation peut être assigné à des paires clé / valeur individuelles dans les logs grâce à la mise en œuvre du mode de confidentialité des données. Dans Logpoint, tout champ pouvant être utilisé pour identifier un utilisateur donné peut être chiffré / brouillé lorsqu’il est présenté via l’interface graphique, de manière qu’aucun analyste ne puisse voir les données originales. L’analyste peut toujours exécuter des requêtes, afficher des tableaux de bord et des rapports, etc., mais les valeurs de champs cryptés seront affichées et non les données réelles. Si l’analyste doit consulter les données non cryptées, il peut demander d’y accéder pour un temps donné au Responsable de la protection des données désigné par les sociétés concernées.

Support de Logpoint

Logpoint est reconnu comme leader dans la fourniture d’une assistance rapide et efficace à sa communauté, comme le prouvent les résultats et notre récompense au classement Peer Insights de Gartner. Outre les fonctions de support standard, les clients s’attendent à ce que l’équipe d’assistance de Logpoint offre un soutien supplémentaire pour leur assurer un déploiement de leur SIEM en douceur. Ceci comprend :

Développement de plugins

Lorsque les clients ont besoin qu’une nouvelle source de log soit ingérée et qu’un plug-in n’existe pas, l’équipe support peut s’engager à le développer en quelques jours sans même avoir à consulter des exemples de données de log. Si la source de log est un produit standard du marché, tout est pris en charge dans le cadre du contrat de support existant.

Assistance cas d’utilisation

Si un client ne se sent pas particulièrement confiant dans le développement de cas d’utilisation, l’équipe support est disponible pour l’aider à traduire son besoin dans le langage de recherche Logpoint.

Rapports, tableaux de bord, cas d’utilisation

L’assistance Logpoint consiste à travailler en permanence au développement de contenu supplémentaire prêt à l’emploi, en s’efforçant de fournir le plus de fonctionnalités possible aux clients le plus rapidement possible.

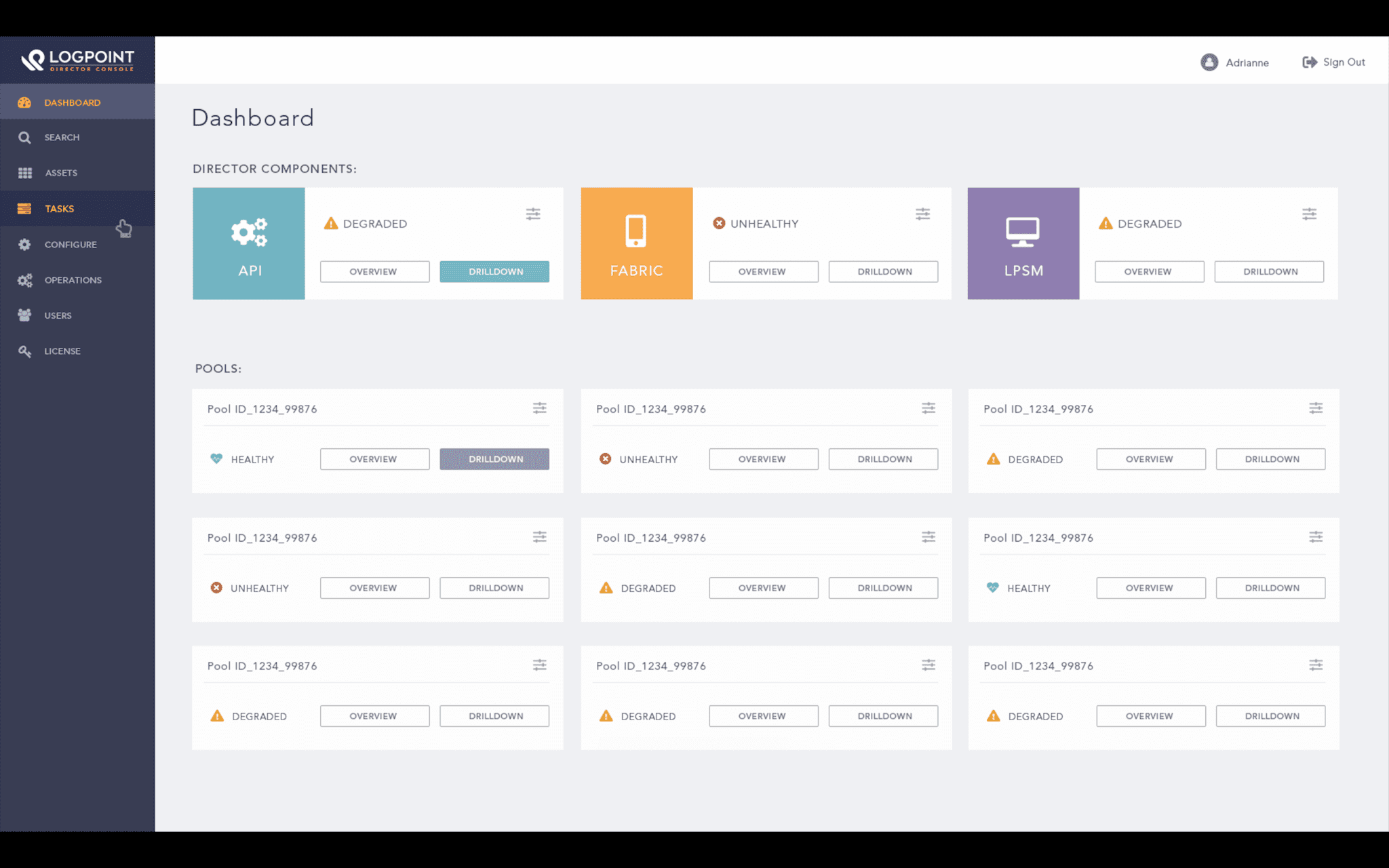

Logpoint Director

Le Director est un composant multi-locataire du système Logpoint, permettant aux clients (ou aux MSSP) de gérer des environnements à grande échelle dans des « Pools Logpoint » distincts, constitués des 3 autres modules Logpoint, quelle que soit la configuration requise.

L’isolement logique de ces pools permet aux clients de réserver la visibilité et le stockage à long terme des données, aux seuls analystes et aux régions où doivent être conservées ces données. On pourrait donner comme exemple la limitation du stockage des données de logs français à un pool spécifiquement hébergé en France.

Principaux avantages de Logpoint

Taxonomie unique

Logpoint assure une classification unique pour la normalisation des données de log, permettant une recherche aisée pour la création des tableaux de bord, des alertes et des rapports. En traduisant tous les fichiers de logs en une classification simplifiée unique, la recherche dans une large variété de sources de logs est rendue plus facile et plus efficace.

Contrôle simplifié des accès basé sur les rôles

L’accès de l’administrateur est lié à AD via LDAP pour faciliter la définition de l’autorisation. Les autorisations de groupe au système ont une approche basée sur les rôles quant aux droits d’administration, ce qui donne un contrôle total sur l’accès aux référentiels des logs et sur l’utilisation du tableau de bord.

Déploiement Haute Disponibilité

L’architecture Logpoint HA permet la synchronisation des données d’index et d’événement dans un mode de tolérance aux pannes, fournissant une intégrité solide du stockage de données. Toute récupération a un objectif de point de recouvrement très rapide même si la plateforme fonctionne en mode basculement.

Plateforme de conception agile

Le système Logpoint est agile par conception avec une interface intuitive, conçue autant pour les administrateurs expérimentés que pour les utilisateurs ad hoc.

Architecture flexible / adaptable

L’architecture Logpoint est totalement flexible et évolue linéairement pour les implémentations complexes et volumineuses. Le logiciel peut être déployé dans des environnements physiques ou virtuels, sur site ou dans le cloud.

Modèle de licence unique

Un modèle de licence équitable et holistique. Une structure de licence transparente, sans supplément caché. Le modèle adopté par Logpoint est basé sur les nœuds plutôt que sur une base d’EPS / MPS proposée par de nombreux autres fournisseurs de SIEM.

Mode Confidentialité des données

En utilisant le mode de confidentialité des données, les fichiers de logs peuvent être inclus dans des recherches multinationales sans compromettre la confidentialité et la sécurité de l’information. Cette fonctionnalité est particulièrement utile lorsque les données doivent rester dans une région.

Architecture de normalisation rationalisée

Logpoint fournit une architecture de plug-in, permettant un développement dynamique, servant de pivot pour connecter de nouvelles fonctionnalités, fonctions et améliorations personnalisées. Logpoint n’a pas de principe défini pour collecter des logs à partir de méthodes courantes très diverses. Ainsi, Logpoint s’engage à collecter des données à partir de n’importe quelle source capable de générer des données de log. Si un plug-in est absent avant un déploiement, Logpoint aura pour objectif de le créer dans un délai de 3 semaines. Si la source de log est un produit standard du marché, Logpoint ne facturera pas le développement.