Cobalt Strike, erstmals veröffentlicht im Jahr 2012, ist ein kommerzielles Tool zur Simulation von Angriffen. Es ist bei Red Teams, Pen-Testern und Bedrohungsakteuren gleichermaßen beliebt. Im Wesentlichen ist Cobalt Strike ein modulares Post-Exploitation-Framework, das verborgene Kanäle nutzt, um einen Bedrohungsakteur im Netzwerk eines Unternehmens zu simulieren.

Die Popularität von Cobalt Strike ist vorwiegend darauf zurückzuführen, dass die Beacons unauffällig und stabil sind und sich flexibel anpassen lassen. Die Beacons sind unauffällig, da sie im Speicher ausgeführt beziehungsweise im Speicher eines Prozesses abgebildet werden, ohne das Dateisystem zu beeinträchtigen. Die Post-Exploitation-Suite von Cobalt Strike unterstützt Keylogging, Befehlsausführung, Credential-Dumping (Diebstahl von Anmeldeinformationen), Dateitransfers, Port-Scanning und viele weitere Möglichkeiten, die einem Angreifer die Arbeit erleichtern. Malleable C2 ist eine weitere beliebte Funktion von Cobalt Strike, die es Angreifern ermöglicht, Beacons zu modifizieren und anderen, legitimen Datenverkehr zu imitieren, um unter dem Radar zu bleiben.

Obwohl der Software-Anbieter die Verteilung von Lizenzen an Sicherheitsexperten kontrolliert, schafften Angreifer es, die Software für sich zu instrumentalisieren und zu nutzen. Vor rund zwei Monaten hatte Proofpoint berichtet, dass die schadhafte Nutzung von Cobalt Strike in den Jahren 2019 und 2020 um 161 Prozent gestiegen ist und auch im Jahr 2021 noch immer eine große Bedrohung darstellt. Proofpoint gab zudem bekannt, dass zwei Drittel der erkannten Cobalt Strike-Aktivitäten in den Jahren 2016 bis 2018 finanzkräftigen Cybercrime-Organisationen oder APT-Gruppierungen zugeordnet werden konnten. APT29, APT32, APT41, Cobalt, FIN6, TA505, TIN WOODLAWN und Mustang Panda sind nur einige der Bedrohungsakteure, die Cobalt Strike für ihre Operationen genutzt haben.

Cobalt Strike wurde wiederholt bei aufsehenerregenden SolarWinds-Vorfällen eingesetzt, bei denen der Raindrop-Loader die Cobalt Strike-Payload absetzte. Mehrere Ransomware-Stämme wie Ryuk, Conti, Egregor und DoppelPaymer nutzen Cobalt Strike, um die Durchdringung mit Ransomware zu beschleunigen. Im September 2020 berichtete Cisco Talos, dass 66 Prozent der Ransomware-Angriffe mit Cobalt Strike durchgeführt wurden und Ransomware-Akteure verstärkt auf dieses Tool zurückgreifen, wenn sie auf Standard-Trojaner verzichten.

Die Post-Exploitation-Funktionen von Cobalt Strike werden über Beacons ermöglicht, die im Speicher des infizierten Systems ausgeführt werden. Sicherheitsanalysten können in der Post-Exploitation-Phase die verbliebenen Artefakte der Beacons erkennen. Ebenso können Analysten Standardeinstellungen wie Beacon-Namen und Standardzertifikate nutzen, um die Erkennung zu unterstützen.

LogPoint hat aktuell die UseCases v5.0.4 veröffentlicht. Mit diesen Alerts und mit dem Dashboard für Cobalt Strike können Sie Bedrohungen in Ihrer IT-Umgebung schneller erkennen und die entsprechenden Gegenmaßnahmen ergreifen.

So erkennen Sie Cobalt Strike-Aktivitäten mit LogPoint

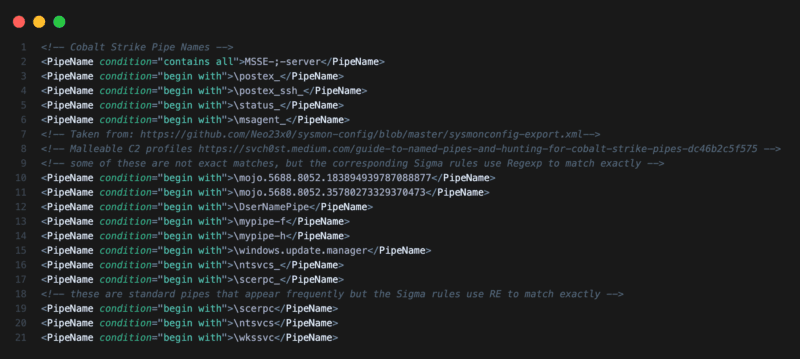

Named Pipes sind für den Betrieb von Cobalt Strike-Beacons unerlässlich. Vor der Version 4.2 erlaubte Cobalt Strike es den Anwendern nicht, das vorgegebene Benennungsschema von Named Pipes zu ändern. Wenn Sie Sysmon in Ihrer IT-Umgebung eingsetzen und das Tool korrekt konfiguriert ist, besteht die Möglichkeit, die standardmäßigen Named Pipes von Cobalt Strike zu erkennen.

norm_id=WindowsSysmon label=Pipe

pipe IN ["\msagent_*", "\MSSE-*-server", "\postex_*", "\status_*", "\mypipe-f*", "\mypipe-h*",

"\ntsvcs_*", "\scerpc_*", "\mojo.5688.8052.183894939787088877*", "\mojo.5688.8052.35780273329370473*"]

Sysmon-Regeln für Pipe-Namen in Cobalt Strike

LogPoint-Kunden können sich auf unsere Sysmon-Basiskonfiguration beziehen, die verschiedene Cobalt-Strike-Aktivitäten abdeckt.

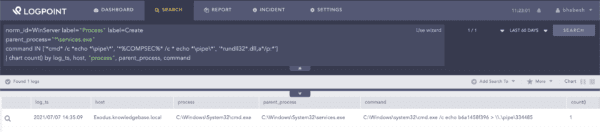

Angreifer nutzen häufig die Funktion „Named Pipe Impersonation“ von Cobalt Strike, um SYSTEM-Privilegien zu erhalten, die über die Events der Prozesserstellung erkannt werden können.

norm_id=WinServer label="Process" label=Create

parent_process="*\services.exe"

command IN ['*cmd* /c *echo *\pipe\*', '*%COMPSEC%* /c * echo *\pipe\*', '*rundll32*.dll,a*/p:*']

Suche nach „Named Pipe Impersonation“ in Cobalt Strike

Sie können auch in den Logdaten des Service Control Managers (SCM) nach Artefakten in Diensten suchen, die von Cobalt Strike erstellt wurden.

norm_id=WinServer event_id=7045 ((path="*ADMIN$*" service="*.exe") OR (path="%COMSPEC% /b /c start /b /min powershell -nop -w hidden -encodedcommand*"))

Die Erstellung der Sysmon-Remote-Thread-Logdaten unterstützt Sie dabei, Process-Injection-Aktivitäten von Cobalt Strike zu erkennen.

norm_id=WindowsSysmon event_id=8 start_address IN ["*0B80", "*0C7C", "*0C88"]

Cobalt Strike erzeugt RunDLL32 ohne Kommandozeilen-Eingabe und legt den erforderlichen Payload-Code in dem Speicher von RunDLL32 ab. Daher müssen Sie prüfen, ob das Dienstprogramm RunDLL32 ohne Befehlszeilenargumente und und weitere Einflussnahme erstellt wird.

label="Process" label=Create

"process"="*\rundll32.exe" command="*\rundll32.exe"

Als Nächstes können Sie PowerShell-Sessions mit dem standardmäßigen Befehlszeilenpräfix dekodieren und nach Fragmenten von Befehlen suchen, die häufig von Cobalt Strike verwendet werden.

norm_id=WinServer event_source=PowerShell event_id=400

application="powershell -nop -exec bypass -EncodedCommand*"

| norm on application -<:'EncodedCommand\s'>

| process codec(decode, encoded_command) as decoded_command

| search decoded_command IN ["*IEX*DownloadString*127.0.0.1:*",

"Invoke-WMIMethod win32_process*-argumentlist*", "Invoke-Command -ComputerName*-ScriptBlock*", "*=New-Object IO.MemoryStream [Convert]::FromBase64String*"]

| chart count() by host, device_ip, decoded_command, encoded_command

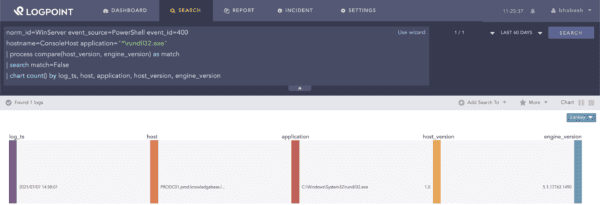

Der Befehl powerpick von Cobalt Strike ermöglicht die Ausführung von „Unmanaged PowerShell“. Sie können diese Aktivität über die Unterschiede zwischen der Host-Version und Engine-Version in den Engine-Lifecycle-Events der PowerShell suchen.

norm_id=WinServer event_source=PowerShell event_id=400

hostname=ConsoleHost application="*\rundll32.exe"

| process compare(host_version, engine_version) as match

| search match=False

Suchen Sie die Unterschiede zwischen der Host-Version und der Engine-Version in den Engine-Lifecycle-Events der PowerShell.

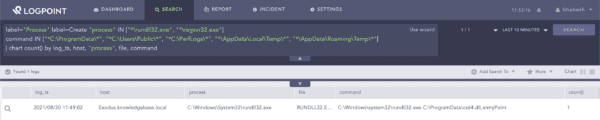

Die Proxy-Ausführung über RunDLL32 und Regsvr32 ist nach wie vor die beliebteste Methode, um Cobalt Strike-Beacons einzusetzen. Sie können nach der Ausführung von Binärcodes an verdächtigen Orten suchen.

label=“Process“ label=Create „process“ IN [„*\rundll32.exe“, „*\regsvr32.exe“]

command IN ["*C:\ProgramData\*", "*C:\Users\Public\*", "*C:\PerfLogs\*", "*\AppData\Local\Temp\*", "*\AppData\Roaming\Temp\*"]

Suche nach DLL-Ladeprozessen in verdächtigen Pfaden

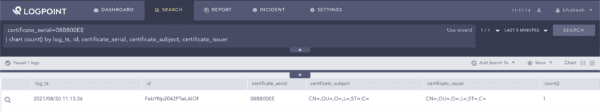

Sie können nach Standardzertifikaten im Zusammenhang mit Cobalt Strike suchen, falls Angreifer vergessen oder übersehen, die Standardzertifikate zu ändern.

(certificate_serial="8BB00EE" OR certificate_serial_number="8BB00EE")

Suche nach standardmäßigen Cobalt Strike-Zertifikaten

Letztlich sollten Sie auch auf IDS/IPS-Warnmeldungen im Zusammenhang mit Cobalt Strike achten. Cisco Talos hat eine Liste von Snort-Regeln zusammengestellt, die Sie dabei unterstützt, eine Cobalt Strike-Infektion zu erkennen.

norm_id IN [Snort, SuricataIDS]

(message IN ["*CobaltStrike*", "*Cobalt Strike*"]

OR signature IN ["*CobaltStrike*", "*Cobalt Strike*"])

Sie müssen mit einem Anstieg von Attacken mit Cobalt Strike rechnen

Viele Bedrohungsakteure nutzen die Standardeinstellungen in Cobalt Strike – und dies erleichtert auch die Erkennung. Andererseits verändern auch viele raffinierte Bedrohungsakteure, die sich mit OPSEC (OPSEC: Operations Security) befassen, die Standardeinstellungen, um eine Erkennung zu umgehen. Um sich vor diesen Attacken zu schützen, können Sie beispielsweise Feeds zu Bedrohungsinformationen wie DFIR Reports erwerben. So erhalten Sie eine Liste der IP-Adressen von Cobalt Strike-Servern, die Sie nutzen können, um Ihr Netzwerk nach Indikatoren für eine Kompromittierung (IoCs) zu durchsuchen.

Sie können davon ausgehen, dass Bedrohungsakteure Cobalt Strike in den kommenden Jahren auch weiterhin – möglicherweise sogar noch intensiver – nutzen werden, um Unternehmen jeder Branche und jeder Größe zu attackieren, da Cobalt Strike stabil, vielseitig und schwer zuzuordnen ist.