Von Ivan Vinogradov, Solution Architect, LogPoint

Riskante Insider (auch Insider-Bedrohungen genannt) sind eine der größten Bedrohungen für Unternehmen im aktuellen Sicherheitsgeschehen. Wie ein Fortinet-Report aus dem Jahr 2019 zu diesem Thema zeigt, fühlen sich fast 70 Prozent der Unternehmen teilweise bis sogar extrem anfällig für diese Art der Bedrohung.

In diesem Blog-Beitrag möchten wir uns mit diesem Thema befassen und einige grundlegende Möglichkeiten erläutern, wie Sie diese Art von Bedrohung erkennen und ihr entgegenwirken können.

Die Definition von Insider-Bedrohungen

Eine Insider-Bedrohung im Kontext eines Unternehmens ist eine Bedrohung, die von einer Person ausgeht, die diesem Unternehmen angehört oder eng mit ihm verbunden ist. Entgegen der weit verbreiteten Meinung ist diese Bedrohung nicht zwingend böswillig oder gar beabsichtigt. Andere Faktoren, wie beispielsweise Fahrlässigkeit, fallen ebenfalls unter diesen Begriff. Es handelt sich auch nicht ausschließlich um Mitarbeiter – Auftragnehmer gehören beispielsweise auch zu dieser Kategorie.

Wer sind die Insider in Ihrem Unternehmen? Verschiedene Arten von Insider-Bedrohungen

Es gibt verschiedene Möglichkeiten, Insider-Bedrohungen zu klassifizieren. Zum Beispiel nach der Art der Beziehung, die sie zu dem Unternehmen haben, das dieser Bedrohung ausgesetzt ist – von ehemaligen Mitarbeitern bis hin zu Personen aus der Lieferkette.

Im Allgemeinen gibt es drei Arten von Insider-Bedrohungen:

- Böswillige Insider: Dies ist die wahrscheinlich bekannteste Kategorie von Insider-Bedrohungen. Dabei handelt es sich in der Regel um Personen, die ihren privilegierten Zugang zu den Ressourcen eines Unternehmens ausnutzen, um diesem in irgendeiner Form zu schaden.

- Fahrlässige Insider: Personen, die es versäumen, Sicherheitsvorgaben, Vorschriften und Standards zu befolgen. Oftmals geschieht dies aus Unwissenheit, wenn beispielsweise die Sicherheitsrichtlinien des Unternehmens nicht kommuniziert wurden.

- Eindringlinge: Bedrohungsakteure, die eigentlich Außenstehende sind und sich – oftmals vorübergehend – Insider-Zugang verschaffen, um ihre Ziele zu erreichen.

Das Bedrohungsmodell für diese drei Arten von Insider-Bedrohungen variiert stark. So kann das oft herangezogene Beispiel eines verärgerten oder ehemaligen Mitarbeiters aufgrund seiner Erfahrungen und Kenntnisse der Umgebung tatsächlich eine größere Bedrohung darstellen als ein Eindringling. Ebenso kann Fahrlässigkeit zu erheblichen wirtschaftlichen Verlusten führen. Ein Beispiel dafür sind ungeschützte Datenbanken, die oft zu einfachen Hacks geführt haben und große Beachtung in den Medien fanden.

Wie können Sie Insider-Bedrohungen erkennen?

Es ist bekanntermaßen schwierig, eine Insider-Bedrohung vorab zu erkennen. Es ist auch ziemlich schwierig, sie zu untersuchen. Es gibt eine Vielzahl von Verhaltensweisen, die mit Insider-Bedrohungen in Verbindung gebracht werden können, denn das Verhalten des Insiders ist in hohem Maße von nicht-technischen Faktoren abhängig.

Potenzielle Insider-Bedrohungen können in der Regel bereits in einer frühen Phase entschärft werden, beispielsweise durch die Überprüfung eines Bewerbers, die Prüfung auf Compliance im Falle von Anbietern, die Unterzeichnung von Verträgen und Ähnliches. Hinsichtlich der technischen Prävention können Unternehmen beispielsweise die Nutzung privater PCs einschränken, DLP-Lösungen einsetzen, die Anmeldungen verschiedener mobiler Geräte überwachen, etc.

Wenn ein Unternehmen es jedoch zulässt, dass eine potenzielle Bedrohung die anfänglichen Maßnahmen umgeht, gibt es einige Möglichkeiten, die es einsetzen kann. Eine technische Lösung ist beispielsweise das Baselining des Benutzerverhaltens. Dies erfolgt üblicherweise mit einer weitreichenden, integrierten Überwachungslösung wie SIEM.

Auch eine Lösung für die Verhaltensanalyse wie UEBA kann hierbei helfen. In der Regel verfügen diese Lösungen über Standardmethoden, um anormales Verhalten zu erkennen und Personen ein Risiko zuzuweisen. Das ist ein guter Ausgangspunkt für die Suche nach einer potenziellen Insider-Bedrohung. UEBA greift auch nicht auf personenbezogene Daten zu oder legt diese offen. Dies ist wichtig, wenn es um den Datenschutz und den Schutz der Privatsphäre geht.

Gängige Indikatoren für Insider-Bedrohungen

Es gibt viele mögliche Indikatoren für eine Insider-Bedrohung – und das macht die Erkennung auch so schwierig. Wenn wir uns jedoch die Best Practices ansehen, fallen die Indikatoren auf höherer Ebene unter die folgenden Kategorien:

- Leistung: B. sinkende Leistung, schlechte Leistungsbewertungen, Beschwerden der Personalabteilung oder auch Degradierung

- Verbindungen ins Ausland: aktive Mitwirkung am politischen Leben im Ausland, Besitz eines ausländischen Passes, häufige Reisen, etc.

- Sicherheit: häufige oder ungewöhnliche sicherheitsrelevante Vorfälle, Compliance-Verstöße, etc.

- Kriminelles Verhalten: frühere Straftaten, aktuellen Drohungen, kriminelle Handlungen

- Finanzen: Schulden oder plötzlicher und unerklärlicher Reichtum

- Drogenmissbrauch: jegliches Suchtverhalten

- Persönlichkeit: extremistische Ansichten, psychische Störungen, frühere Lügen gegenüber einem Arbeitgeber, etc.

Beispiele für Insider-Bedrohungen

Ein häufiges und täuschend einfaches Beispiel für eine Insider-Bedrohung ist ein Mitarbeiter, der Sicherheitsmaßnahmen wie die Erneuerung von Passwörtern oder die Anmeldung bei MDM-Lösungen umgeht oder einfach keine Richtlinien befolgt.

Stellt man sich ein Unternehmen vor, das über mehrere Kontinente verteilt ist und eine Datenschutzlösung, eine MDM-Lösung oder eine andere Sicherheitslösung einführen möchte, es jedoch logistische Beeinträchtigungen gibt, kann dies zu jeder Menge Insider-Bedrohungen führen – ohne sich dessen überhaupt bewusst zu sein. Dies unterstreicht die Bedeutung von grundlegenden Sicherheitsmaßnahmen als eine Möglichkeit, Insider-Bedrohungen zu verhindern.

Ein anderes Beispiel, das vielleicht etwas glamouröser wirkt, sind Spione. Spione gibt es heute weit seltener, da die technischen Möglichkeiten eine höhere Zuverlässigkeit aufweisen. In vielen Fällen, in denen Personen Spionage betrieben haben, handelte es sich um Mitarbeiter, die bereits planten, das Unternehmen zu verlassen. Ein solches Verhalten lässt sich aufdecken, wenn man bereit ist, Kontrollmechanismen einzurichten, die stark in die Privatsphäre eingreifen. Hierzu zählt beispielsweise das HTTP-Stripping, um zu untersuchen, welche Daten der Benutzer überträgt.

Wie Sie Insider-Bedrohungen erkennen und abwenden können

Alles in Allem ist Defense-in-Depth ein großartiges Verfahren, um diese Probleme zu lösen.

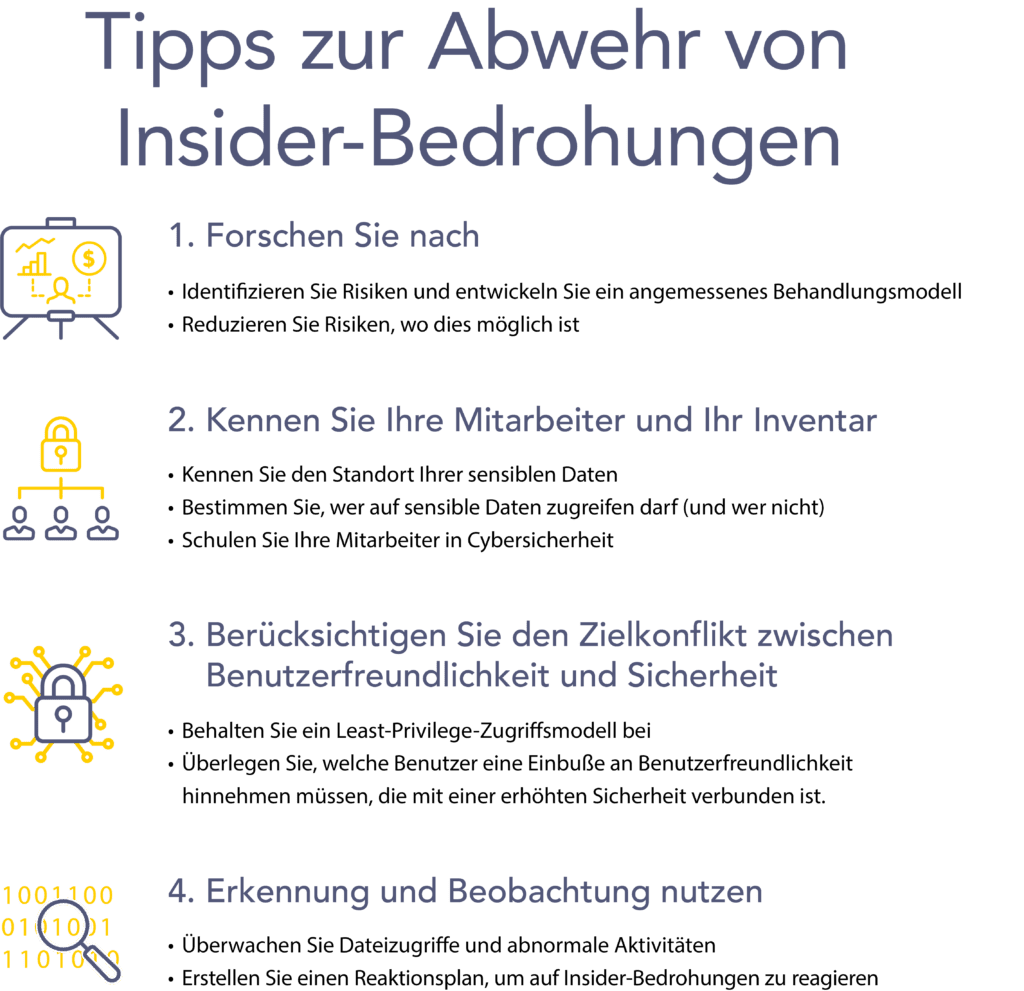

Schritt 1: Stellen Sie Nachforschungen an

Betrachten Sie zunächst den Pool von Personen, aus dem Sie rekrutieren oder mit denen Sie in einer Geschäftsbeziehung stehen. Berücksichtigen Sie die damit verbundenen Risiken und entwickeln Sie ein angemessenes Bedrohungsmodell. Nutzen Sie dann die verfügbaren Überprüfungsmethoden, die Sie in diesem Stadium für kosteneffektiv halten, um die Risiken zu minimieren. Die Intensität dieser Maßnahmen kann variieren – von Recherchen in den sozialen Medien über die Kontaktaufnahme mit früheren Arbeitgebern bis hin zu sehr aufwändigen Methoden, falls Ihr Unternehmen in einem hochsensiblen Bereich tätig ist.

Schritt 2: Kennen Sie Ihre Mitarbeiter und Ihre Ressourcen

Überlegen Sie sich, welche Mitarbeiter welche Ressourcen in Ihrer IT-Umgebung kennen und nutzen müssen und schränken Sie deren Zugriff ansonsten so weit wie möglich ein. Nutzen Sie Hardware und Software, die bereits konfiguriert ist oder automatisch konfiguriert werden kann. Verlassen Sie sich nicht darauf, dass die Benutzer es selbst tun.

Schritt 3: Achten Sie auf einen Kompromiss zwischen Benutzerfreundlichkeit und Sicherheit

Achten Sie auf den Kompromiss zwischen Benutzerfreundlichkeit und Sicherheit: Überlegen Sie, welche Benutzer am stärksten von Einschränkungen der Benutzerfreundlichkeit betroffen sind, die mit einer Erhöhung der Sicherheit unweigerlich einhergehen. Achten Sie besonders auf diese Personen.

Schritt 4: Nutzen Sie Erkennung und Überwachung

Schließlich sollten Sie die Erkennung und Überwachung so weit nutzen, wie es der Umfang Ihres Sicherheitskonzepts erfordert und wie es die rechtlichen Möglichkeiten in Ihrem Land zulassen. In der Regel gibt es risikobehaftete Mitarbeiter, die mit einer höheren Wahrscheinlichkeit an Insider-Aktivitäten beteiligt sind. Das sind beispielsweise Mitarbeiter, die sich auch in der Vergangenheit nicht an die Sicherheitsrichtlinien des Unternehmens gehalten haben. Suchen Sie regelmäßig nach möglichen Bedrohungen und nutzen Sie Tools wie UEBA, um die Erkennung zu unterstützen und so weit wie möglich zu automatisieren.

Wenn es um externe Partner geht, sind Compliance, Verträge und Audits Ihre wichtigsten Werkzeuge. Sollten Ihre Untersuchungen, die mit fast allen Geschäftsbeziehungen einhergehen, jedoch nicht alle Sicherheitsaspekte abdecken, stellen Sie sicher, dass Ihre Partner aufgrund Ihrer Nachlässigkeit nicht zum Eintrittspunkt in Ihre Umgebung werden. Stellen Sie in diesem Fall sicher, dass die Haftung Ihres Unternehmens für solche Vorfälle begrenzt ist.