Par Ivan Vinogradov, Solution Architect, LogPoint

Les insider threats (également connus sous le nom de menaces internes) sont l’une des principales menaces pour les entreprises dans le paysage cybersécurité actuel. Comme l’a montré le rapport Fortinet 2019 sur ce sujet, près de 70% des entreprises se considèrent moyennement, voire extrêmement, vulnérables à ce type de menace.

Dans cet article, nous souhaitons aborder ce sujet et proposer des méthodes basiques pour détecter et contrer ces menaces internes.

Définition d’une menace interne (ou insider threat)

Une menace interne, dans le contexte d’une entreprise, est une menace provenant d’un individu appartenant ou étant étroitement lié à cette dernière. Contrairement à une croyance populaire, cette menace n’est pas forcément malveillante ni même intentionnelle. D’autres facteurs, tels que la négligence humaine, seraient également classés dans cette même catégorie. Elle ne désigne pas non plus exclusivement des individus à proprement parler, par exemple des prestataires sont également inclus dans cette catégorie.

Qui sont les insiders dans votre entreprise ? Quels sont les différents types de menace interne ?

Il existe plusieurs façons de classer les menaces internes. Par exemple, en fonction du type de relation qu’elles entretiennent avec l’entité qui est menacée : il peut d’agir d’anciens employés ou bien de certaines parties de sa chaîne logistique.

Cependant, par convention, il existe généralement trois types d’insider threat :

- Les Insiders Malveillants : il s’agit probablement de la catégorie de menaces internes la plus connue et la plus médiatisée. Il s’agit généralement d’individus qui profitent de leur accès privilégié aux ressources de l’entreprise pour porter préjudice à celle-ci.

- Les Insiders Négligents : des individus qui ne font pas usage des bonnes pratiques en matière de sécurité, ne suivent pas les réglementations et les normes, etc. Souvent, ils ne le savent pas, surtout si, par exemple, les politiques de sécurité de l’entreprise n’ont pas été clairement définies.

- Les Infiltrateurs : des acteurs qui sont concrètement des outsiders qui obtiennent intentionnellement un accès de type insider, souvent temporairement, afin d’atteindre leurs objectifs.

Le modèle de menace pour ces derniers varie considérablement. En effet, l’exemple souvent utilisé d’un employé ou d’un ancien employé mécontent représente sans aucun doute une menace bien plus importante, que celle provenant d’un infiltré, en raison tout simplement de son expérience et de sa connaissance de l’environnement. De même, la négligence peut générer des pertes commerciales importantes. Par exemple, des bases de données exposées qui ont souvent abouti à des hacks simples mais très médiatisés.

Comment détecter et stopper une insider threat

Il est très difficile d’identifier à l’avance une menace interne. Et il est également assez difficile de l’investiguer. Il existe une grande variété de comportements qui peuvent être associés à des menaces internes, lesquels dépendent fortement de facteurs non techniques.

Les menaces internes potentielles sont généralement contrôlées et atténuées en termes de risque au cours des premières phases de leur déploiement. Par exemple, le contrôle minutieux d’un candidat, la vérification de la conformité d’un fournisseur, la signature de contrats ainsi que d’autres solutions similaires. En termes de contrôle technique, la prévention passe par des restrictions au niveau de l’utilisation des ordinateurs personnels, la mise en place de solutions DLP, ainsi que l’utilisation de divers systèmes d’adhésion à une surveillance des appareils mobiles, etc.

Cependant, si une entreprise devait laisser s’échapper une menace potentielle malgré ses mesures initiales, certaines solutions existent et peuvent être utilisées. Une solution technique consiste à utiliser une analyse de base du comportement des utilisateurs, généralement via une solution de surveillance intégrée à grande échelle telle qu’un SIEM.

Avoir une solution comportementale, telle que l’UEBA, serait également très utile. En règle générale, ces solutions ont des moyens standards d’identifier les comportements anormaux et d’attribuer le risque à des individus en particulier. Il s’agirait donc d’un bon point de départ si l’on devait traquer une menace potentielle en provenance d’un insider. La solution UEBA a également tendance à être non intrusive et opaque en ce qui concerne les données personnelles. Cette capacité est très utile si la protection de la vie privée est une priorité.

Indicateurs courants d’insider threat

Dans l’ensemble, il existe de très nombreux indicateurs potentiels d’une menace interne, rendant ainsi sa détection difficile.

Cependant, si nous examinons les meilleures pratiques en vigueur, à un niveau supérieur, les indicateurs entrent dans les catégories suivantes :

- Performances : telles que des notes de performance médiocres ou en baisse, des plaintes émises par les services RH voire même une rétrogradation.

- Connexions étrangères : participation active à la politique étrangère, détention d’un passeport étranger et fréquents voyages, etc.

- Sécurité : incidents de sécurité fréquents ou inhabituels, violations de conformité, etc.

- Comportement abusif : tout comportement allant des antécédents criminels aux menaces ou actions criminelles actuelles.

- Finance : par exemple des dettes connues ou une richesse soudaine et inexpliquée.

- Abus de substances : tout comportement addictif.

- Personnalité : opinions extrémistes, troubles psychologiques, mensonges proférés à l’employeur, etc.

Exemples de menace interne

Un exemple courant et trompeusement simple de menace interne est un employé qui n’applique pas les mesures de sécurité telles que le renouvellement du mot de passe, l’adhésion à des solutions MDM ou qui ne suit tout simplement pas les politiques mises en place.

Prenons l’exemple d’une entreprise présente sur plusieurs continents qui doit soudainement déployer une solution de protection des données, un MDM ou un autre contrôle technique de sécurité. Imaginons à présent que des problèmes logistiques surviennent, vous vous retrouvez alors avec une véritable petite armée de menaces internes sans même vous en rendre compte. Cet exemple met en évidence tout simplement la vertu des fondamentaux en matière de sécurité comme moyen de prévenir les menaces internes.

Un autre exemple, peut-être plus glamour, est la présence d’espions. Ce type de scenario est maintenant beaucoup plus rare car les moyens techniques ont une plus grande fiabilité. Dans de nombreux cas où des individus se sont livrés à de l’espionnage, il s’agissait d’employés qui prévoyaient déjà de quitter l’entreprise. Un tel comportement est détectable si l’on est prêt à mettre en œuvre des contrôles qui sont très invasifs au niveau de la vie privée. Par exemple, le décorticage des requêtes HTTP pour examiner les données que l’utilisateur transfère.

Comment détecter et stopper une insider threat

Dans l’ensemble, comme dans de nombreux autres cas de figure d’ailleurs, la défense en profondeur est une excellente heuristique pour commencer.

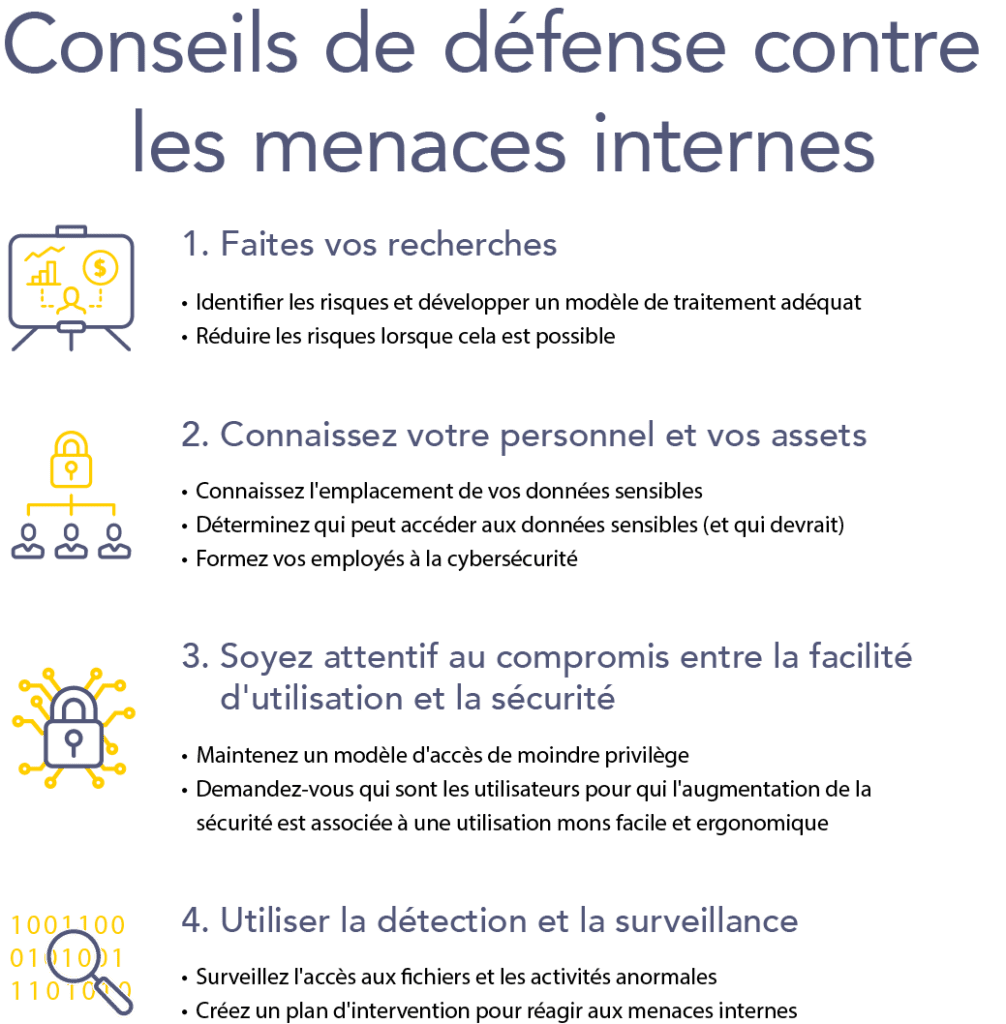

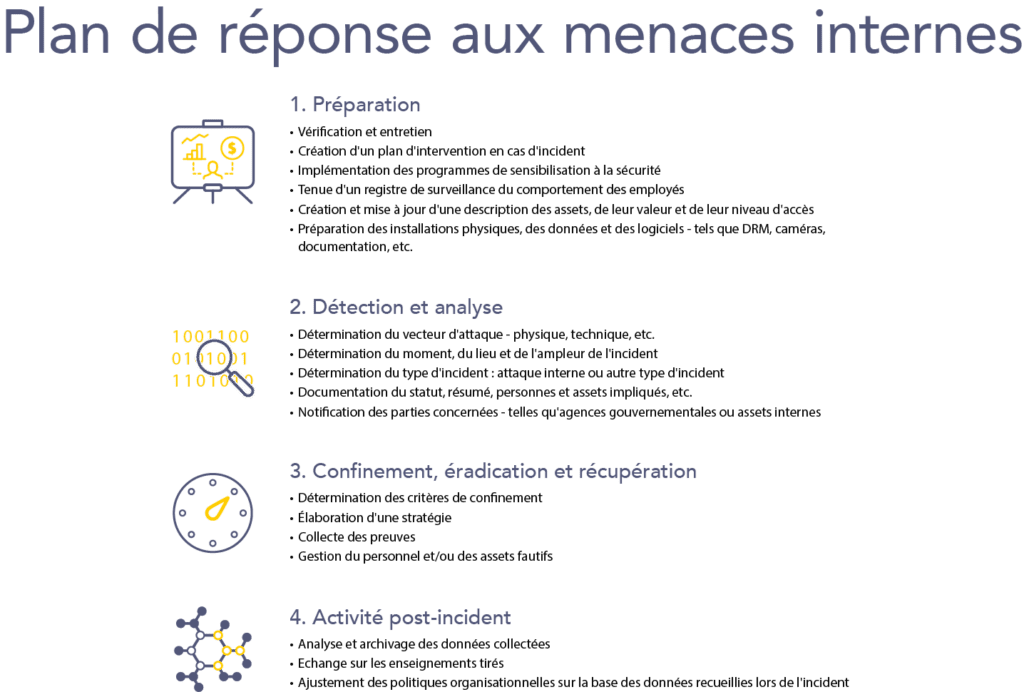

Étape 1 : Faites vos recherches

Tout d’abord, identifiez le groupe d’individus au sein duquel vous recrutez ou avec lequel vous interagissez dans le cadre de votre activité. Tenez compte des risques associés et développez un modèle de menace adéquat. Ensuite, utilisez les méthodes de vérification disponibles pour obtenir une atténuation des risques que vous estimez rentable à ce stade. Les efforts à mettre en œuvre peuvent varier, de la recherche sur les réseaux sociaux aux contacts avec les employeurs précédents, en passant par de nombreuses autres actions qui demanderont une implication encore plus intense en raison de la nature très sensible de l’entreprise en question.

Étape 2 : Ayez une bonne connaissance de votre personnel et de vos actifs

Dans votre environnement, vous devez savoir qui a besoin de connaître et d’exploiter une ressource particulière et restreignez le plus possible son accès si nécessaire. Utilisez du matériel et des logiciels déjà configurés ou configurés automatiquement. Ne vous appuyez pas sur les utilisateurs pour qu’ils le fassent eux-mêmes.

Étape 3 : Faites attention au compromis convivialité-sécurité

Gardez à l’esprit le compromis convivialité-sécurité et réfléchissez aux utilisateurs qui seront impactés par cette facilité d’utilisation dégradée qui sera inévitablement associée à une augmentation de la sécurité. Portez donc une attention particulière à ces utilisateurs.

Étape 4 : la dernière étape, utilisez la détection et la surveillance

Enfin, utilisez au maximum la détection et la surveillance dans les limites autorisées par le périmètre d’action de votre programme de sécurité et le statut juridique de telles activités dans votre région. Il existe généralement des utilisateurs à haut risque que vous pouvez signaler comme étant plus susceptibles d’être ciblés par de telles activités. Sur la base, par exemple, de difficultés passées à se conformer aux politiques de sécurité de l’entreprise. Lancez régulièrement des traques de menaces et utilisez des outils tels que l’UEBA pour automatiser autant que possible la détection, ou du moins y contribuer.

En ce qui concerne les partenaires externes, la conformité, les contrats et les audits sont vos principaux outils. Alors que les recherches qui accompagnent presque toutes les relations commerciales ont tendance à couvrir les aspects de sécurité, assurez-vous que vos partenaires ne deviennent pas accidentellement un point d’entrée dans votre environnement en raison de leur négligence. Et si tel était le cas, assurez-vous que la responsabilité de votre entreprise pour de tels incidents sera limitée.