Überwachung von Sicherheits- und Compliance-Audits

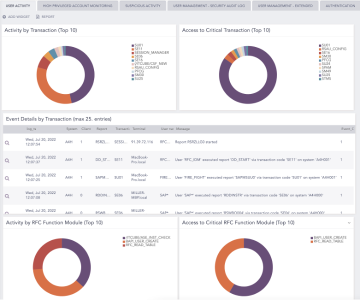

Erhöhen Sie Ihre SAP-Sicherheit und reagieren Sie effektiv auf Bedrohungen

Angriffe auf SAP-Systeme nehmen an Häufigkeit, Raffinesse und Schwere zu. Ein erfolgreicher Verstoß kann leicht ein ganzes Unternehmen lahmlegen, vertrauliche Informationen preisgeben, die Autorität Ihrer Marke untergraben und zu erheblichen finanziellen Verlusten führen.

Anwendungsfall: Sichern Sie Ihr geistiges Eigentum

Eigentum gegen Diebstahl und Missbrauch

SAP-Systeme speichern Ihr geistiges Eigentum und regeln Ihre Geschäftsgeheimnisse. Ein Sicherheitsverstoß bei Ihren geschäftskritischen Daten kann verheerende Folgen haben, Ihren Wettbewerbsvorteil zunichte machen und die gesamte Existenz Ihres Unternehmens bedrohen. Der Schutz Ihres SAP-Systems vor Angriffen ist von entscheidender Bedeutung, um die Grundlage Ihres Unternehmens zu schützen.

Diebstahl von vertraulichen Produktinformationen

Product Lifecycle Management speichert produktspezifische Informationen, technische Details und sogar einen Überblick über alle Komponenten, aus denen ein Produkt besteht. So wurden zum Beispiel die Daten eines Flugzeugherstellers über sein neu eingeführtes Flugzeug illegal abgerufen und auf einen USB-Stick heruntergeladen. Wären diese Informationen an Konkurrenten weitergegeben worden, hätte dies leicht jahrelange Forschung gefährden, den Wettbewerbsvorteil beeinträchtigen und zu ungeahnten Verlusten führen können.

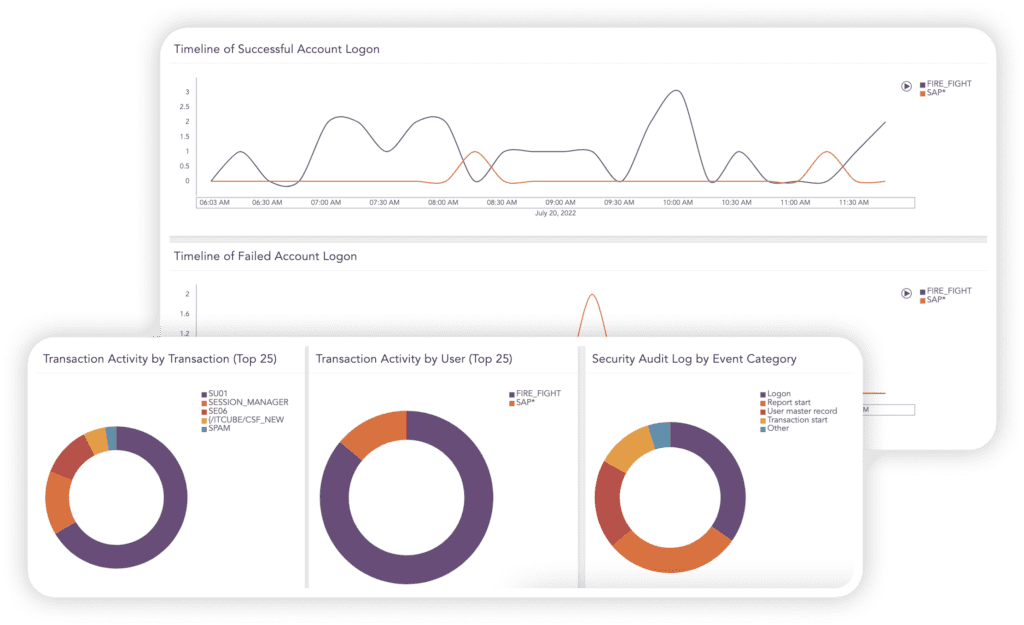

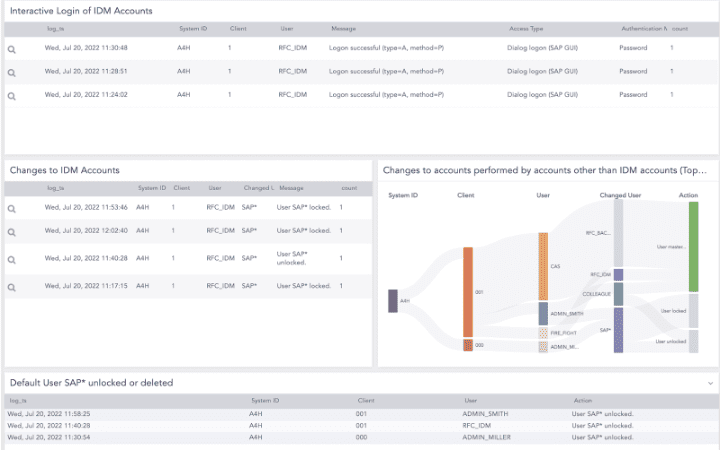

Wir bieten Überwachung und End-to-End-Sicherheit für Ihr SAP-System in Verbindung mit dem breiteren IT-Netzwerk in Echtzeit. Mit vordefinierten Warnregeln und einer umfassenden Überwachung Ihrer Protokolle, Zugriffskontrollen und Änderungen an Konten können wir verdächtige Aktivitäten automatisch erkennen und kennzeichnen, so dass Sie bösartigen Handlungen schnell ein Ende setzen können.

Die Absicherung Ihres SAP-Systems ist der erste Schritt zum Schutz Ihres Unternehmens vor existenziellen Bedrohungen.

Lesen Sie das Neueste über die

Logpoint Blog!