Sécurité SAP : Surveillance des audits de sécurité et de conformité

Renforcez votre sécurité SAP et répondez efficacement aux menaces

Les attaques contre les systèmes SAP augmentent en fréquence, en sophistication et en gravité. Une violation réussie peut facilement paralyser toute une entreprise, être associée à des fuites de données confidentielles, dégrader ainsi l’autorité de votre marque et entraîner des pertes financières conséquentes

Cas d’usage : Sécurisez votre Propriété Intellectuelle contre le vol et l’usage abusif

Les systèmes SAP stockent votre propriété intellectuelle et contrôlent d’une certaine manière vos secrets professionnels. Une faille de sécurité au niveau de vos données critiques peut avoir des conséquences dévastatrices, paralysant votre avantage concurrentiel et menaçant l’existence même de votre entreprise. La protection de votre système SAP contre les divers risques est essentielle pour préserver les fondations mêmes de votre entreprise.

Vol d’informations confidentielles sur les produits

La gestion du cycle de vie des produits stocke des informations spécifiques à ces derniers, des détails techniques voire même une vue d’ensemble de tous les composants qui le compose. Par exemple, les données confidentielles d’un fabricant d’avions concernant son nouvel appareil, récemment lancé, ont été illégalement consultées et téléchargées sur une clé USB. En cas de fuite ou de partage avec des concurrents, une telle situation pourrait facilement réduire à néant des années de recherche, compromettre leur avantage concurrentiel et entraîner des pertes sans précédent.

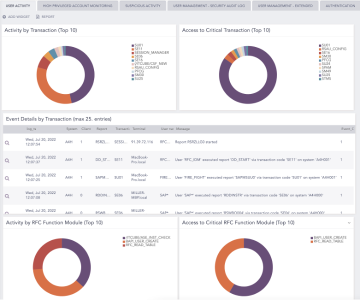

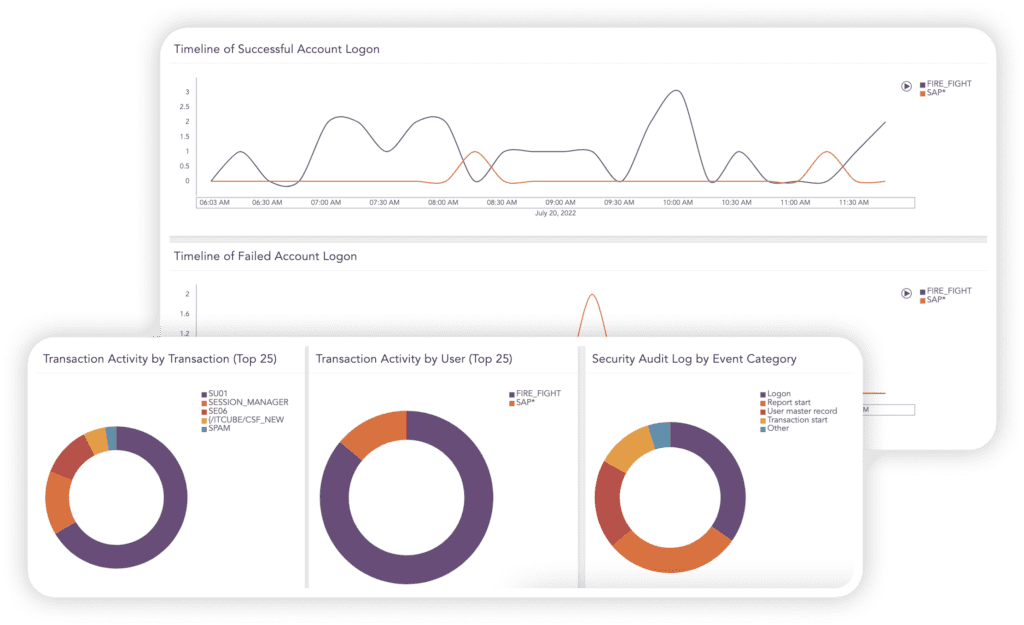

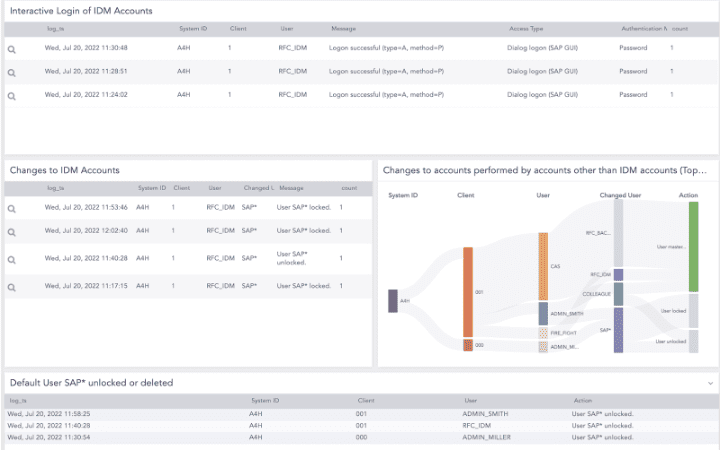

Nous assurons la surveillance et la sécurité de bout en bout de votre système SAP en association avec le réseau IT étendu, et ce en temps réel. Grâce à des règles d’alerte prédéfinies et à une surveillance complète de vos logs, des contrôles d’accès et des modifications apportées aux comptes, nous pouvons détecter et signaler automatiquement toute activité suspecte, afin que vous puissiez rapidement mettre un terme aux actes malveillants.

La sécurisation de votre système SAP est la première étape de protection de votre entreprise contre des menaces potentiellement dévastatrices.

Tenez-vous au courant de l’actualité

Le blog de Logpoint !