Eine der größten Cyberbedrohungen in der Welt der IT-Sicherheit ist Ransomware. Dabei handelt es sich um eine kleine Malware, die Daten auf lokalen Speicherplatten als auch auf remote Netzwerken verschlüsselt. Sobald die Daten komplett verschlüsselt sind, wird ein Lösegeld gefordert.

Zunächst ist das Verständnis wichtig, dass es kein einzelnes Tool gibt, um eine Ransomware abzuwehren. Der beste Weg, eine Ransomware-Infektion zu verhindern, ist die Mitarbeiter auf Security Awareness zu schulen und eine aktualisierte E-Mail- und Endpunktschutz zu implementieren.

Wenn Sie sich mit Ransomware auseinandersetzen müssen, ist einer der wichtigsten Aspekte, dass Sie diese schnell erkennen sollten. Je länger die Ransomware in ihrem Unternehmen ihr Unwesen treibt, desto größer ist der Schaden und je höher steigen die Kosten diese zu beheben.

Wie bereits angeführt, es gibt kein einzelnes Tool, mit dem sich eine Infektion verhindern lässt – auch SIEM kann das nicht. Ein SIEM-System sammelt Logs von Vorgängen, die bereits stattgefunden haben.

Allerdings wird eine gut durchgeführte und konfigurierte SIEM-Installation den Zeitraum für die Entdeckung der Infektion verkürzen und dadurch die potentiellen Schäden für Ihr Unternehmen reduzieren.

Baseline

Bei Ransomware ist die Baseline für die Nutzung eines File-Systems sehr wichtig. Dies wird Ihnen dabei helfen, um irgendwelche Spitzen bei der Erstellung von Daten oder der Umbenennung von Daten durch einen Nutzer oder einen Prozess zu erkennen. Abhängig von den zur Verfügung stehenden Log-Daten können sowohl der Nutzername, als auch die IP-Adresse schnell identifiziert werden. Darüber hinaus wird auch erkannt, wie viele Daten betroffen sind.

Untenstehend sind einige der am weitesten verbreiteten Wege, um File-Systeme in einem Unternehmen zu überwachen:

File Integrity Monitor (FIM)

Pro: Sorgt normalerweise dafür, dass alle benötigten Informationen zur Verfügung gestellt werden.

Kontra: Nicht in Echtzeit möglich, benötigt viele Ressourcen.

Die meisten File Integrity Monitor-Programme werden spezifische und ausgewählte Directories auf Änderungen scannen. Das Monitoring findet (in den meisten Fällen) nicht in Echtzeit statt, sondern in geplanten Intervallen. Während eines Scans wird eine Prüfsumme der Daten mit den Werten vom letzten Scan verglichen. Auf diese Art und Weise kann das FIM jede Änderung an den Daten feststellen, sei es das sie verändert, umbenannt, gelöscht oder in einen anderen Ordner verschoben wurden.

Da nicht jedes FIM in Echtzeit läuft, ist es nicht die beste Möglichkeit um auf eine Ransomware-Attacke hinzuweisen. Allerdings kann ein FIM sehr nützlich sein, wenn die Attacke gestoppt wurde, um herauszufinden, welche Dateien wiederhergestellt werden müssen.

Windows OS

Pro: Echtzeit, nativer Bestandteil des OS.

Kontra: Object Monitoring ist sehr schwierig z. B. bei der Feststellung, ob Umbenennungen stattgefunden haben.

Object Access Monitoring sollte entweder durch ein weltweites Policy Object, oder durch eine lokale Sicherheitsrichtlinie auf dem Server aktiviert werden. Darüber hinaus ist es nötig das Monitoring für jeden zu aktivieren, der Zugriff auf die in Frage kommenden Ordner hat. Einen Überblick über einen Ratgeber zu dem Thema finden bei Microsoft Technet.

Sobald dies aktiviert wurde, wird es eine ganze Reihe von Events im Security Log des Servers erstellen. Die wichtigste Alarmmeldung ist die Event ID “4663”. Hier ist es wichtig, sich die Zugangsmaske anzuschauen, weil diese verraten wird, welche Art von Object Zugriff stattgefunden hat. Wenn die Events identifiziert wurden, müssen weitere Untersuchungen durchgeführt werden, um festzustellen, ob ein 4663 Event gelöscht oder umbenannt wurde usw.

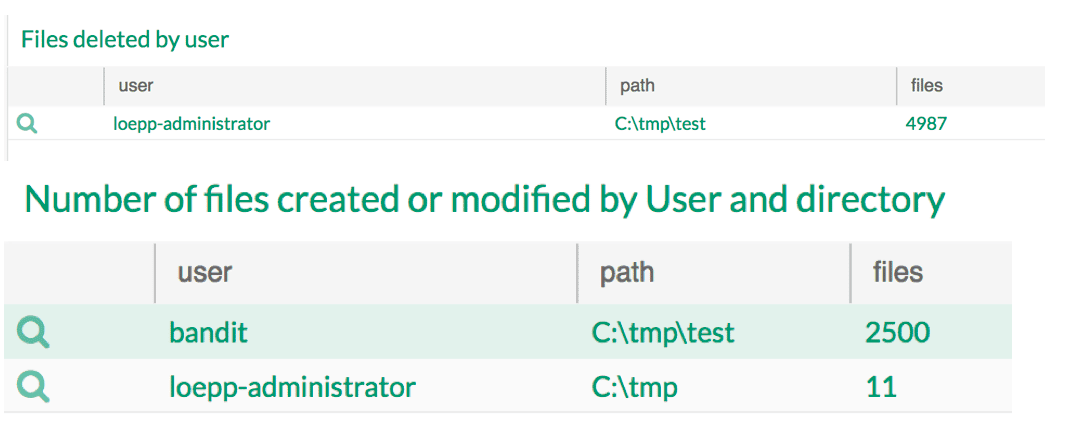

Die Suchsprache in LogPoint’s SIEM-Lösung macht es dem Nutzer sehr einfach diese Art von Untersuchungen durchzuführen und ein Dashboard wie das folgende zu erstellen (Denken Sie daran, dass wenn Sie sich mit Ransomware auseinandersetzen, ist der Konter die Anzahl der Aktivitäten in der Directory):

:

In dem letzten Fall hat Bandit in den letzten 10 Minuten mehr als 2.500 Daten in der c:/tmp/test Directory erschaffen, die als Abnormal eingestuft werden würden. Noch einmal, wenn eine Baseline für das Unternehmen erschaffen wurde, kann die Suche für das Dashboard dafür genutzt werden, um nahezu in Echtzeit stattfindende Alarme zu erstellen.

Hardware

Pro: Echtzeit, natives Bestandteil von Storage-Systemen

Kontra: Die Anreicherung von Logs kann notwendig werden.

In einer ganzen Reihe von Unternehmen verbinden sich Nutzer mit der Storage-Umgebung. In diesen Fällen muss das Audit Log direkt von der Storage-Hardware kommen (LogPoint unterstützt die wichtigsten Storage-Systeme).

Das Audit der Malware Aktivitäten muss mehr oder weniger auf die gleiche Art ausgeführt werden wie beim Windows OS. Die Storage Logs sind normalerweise weniger redselig wie ein OS-Log und wesentlich präziser, wenn es darum geht, was in dem System passiert ist.

Abhängig von der Art des Zugriffs auf das Storage-System könnte das Audit Log nicht alles beinhalten was benötigt wird z.B. könnte der Event den Dateinamen, die IP-Adresse und die Art des Zugriffs beinhalten, aber nicht den Nutzernamen. Die Möglichkeiten von LogPoint die Daten anzureichern, kann hier von großer Hilfe sein. Eine IP-Adresse kann in einen Gerätenamen übersetzt werden und ein Gerätename kann in eine spezifische Nutzeranfrage konvertiert werden. Auf diese einfache Art und Weise kann LogPoint einen Nutzer identifizieren, der etwas Außergewöhnliches verglichen mit seinem normalen Verhalten macht. Dadurch können sofort Maßnahmen ergriffen werden.

Der menschliche Faktor

Genauso kann LogPoint dabei helfen, um das Verhalten, dass eben nicht normal ist, herauszufiltern. Dies kann z.B. ein Indikator für eine Ransomware-Infektion sein. Allerdings ist es immer noch nötig, dass eine menschliche Interaktion stattfindet, um die Ausbreitung der Infektion zu verhindern sowie die Datenwiederherstellung auszulösen. Unglücklicherweise wird der letzte Teil leicht übersehen, infolgedessen werden die Kosten und Dauer der Datenwiederherstellung am Ende sehr aufwendig. Deshalb sollte dieser ganze Prozess vorab einer Ransomware-Infektion einmal getestet werden.

LogPoint Nutzer auf der ganzen Welt haben in den letzten Jahren bereits positive Erfahrung gemacht. Einer unserer Kunden hat uns sogar darüber informiert, dass er in seinem 50.000 Mitarbeiter Unternehmen lediglich 5 Minuten benötigt, um eine Ransomware-Infektion zu detektieren.

Wollen Sie mehr erfahren…?