von Nilaa Maharjan, Logpoint Global Services & Security Research

Zusammenfassung:

- QakBOT, auch Quakbot genannt, ist ein alter Banking-Trojaner, der seit dem Jahr 2007 aktiv und – nach einer kurzen Zeit der Inaktivität Anfang des Jahres 2022 – wieder auf dem Vormarsch ist. Mehrere Bedrohungsakteure haben diesen Banking-Trojaner wieder für ihre Malspam-Kampagnen eingesetzt.

- QakBOT verbreitet sich hauptsächlich über Anhänge und Links in gezielten Spear-Phishing-Angriffen. Die häufigste Variante verwendet HTML-Smuggling, um eine eingebettete, passwortgeschützte ZIP-Datei zu versenden, die eine Verknüpfungsdatei (LNK) enthält, die mehrere LOLBins (Living-off-the-Land Binaries) ausnutzt, um die Qakbot-Payload herunterzuladen.

- Andere TTPs umfassen die Verwendung von Microsoft Word-Dokumenten sowie die Ausnutzung des Exploits „Follina“ im Zusammenspiel mit LNK und der Ausführung von Qakbot-DLLs.

- Diese neue Entwicklung nutzt mehrere einfache, aber effektive Techniken, um statische Methoden der Erkennung zu umgehen.

- In mehreren Fällen wurden vor der Übernahme Discovery-Befehle beobachtet, möglicherweise als Vorbereitung für Backdoor-Attacken und die Ausbreitung im Netzwerk (Lateral Movement).

- Langsam wagen sich die Angreifer auch außerhalb des Bankensektors vor und haben es auf das Gesundheitswesen, kritische Infrastrukturen, die Technologie-Branche und viele weitere Bereiche abgesehen.

In den vergangenen Monaten wurden Unternehmen wie SpaceX, Go West Tours, Commercial Development Company Inc., Furniture Row & Visser Precision, Kimchuk Inc. und Hot Line Freight Systems Opfer von QBot-Angriffen und Datenlecks – einige waren wirkungsvoller als andere.

- Qakbot ist modular aufgebaut und entwickelt sich mit jedem neuen Bedrohungsakteur weiter, sodass der Trojaner sehr schwer zu erkennen ist. Qakbot nutzt vorhandene Binärdateien, Schwachstellen oder hochentwickelte Techniken, um Verteidigungsmechanismen zu umgehen.

Diese überaus produktive, modulare Malware für den Diebstahl von Informationen, die als Qakbot, Quakbot oder Pinkslipbot bekannt ist, wurde erstmals im Jahr 2007 identifiziert und ist seit weit über einem Jahrzehnt im Umlauf. Aufgrund des Designs und der Anstrengungen verschiedener Bedrohungsakteure ist Qakbot ein gängiges Tool, das in zahlreichen bekannten Ransomware-Kampagnen zum Einsatz kam. Ursprünglich als Banking-Trojaner und Loader bezeichnet, haben die Bedrohungsakteure Qakbot immer wieder weiterentwickelt. Alle paar Jahre erlebt diese Malware eine Wiederauferstehung – mit anderen Akteuren, die neue Schwachstellen in verschiedenen Branchen ausnutzen. Das Muster selbst heißt „QBot“.

Die Betreiber sind verschiedentlich unter dem Namen „Gold Lagoon“ bekannt. Seit ihrer Gründung konnten Aktivitäten in verschiedenen Ländern auf nahezu allen Kontinenten beobachtet werden. Die Malware wird jedoch nicht ausschließlich mit einem Bedrohungsakteur oder einer Gruppierung in Verbindung gebracht.

Die periodischen Erkennungsraten von Trend Micro zeigten, dass QBot in der ersten Hälfte des Jahres 2020 für fast 4.000 eindeutige Angriffe verantwortlich war, wobei 28 Prozent auf den Sektor Gesundheitswesen und öffentliche Gesundheit (HPH: Health Promoting Hospitals) abzielten. Diese Angriffe ließen schließlich nach. In der zweiten Jahreshälfte zielten nur noch acht Prozent auf den HPH-Sektor ab.

QBot selbst umfasst mehrere Module:

- Password Grabber Module: der Diebstahl von Zugangsdaten

- hVNC Plugin: externen Betreiber steuern ein Gerät fern – ohne das Wissen des Opfers, selbst wenn der Benutzer angemeldet ist

- Cookie Grabber Module: der Diebstahl von Browser-Cookies

- Web-Inject Module: Einschleusung von JavaScript-Code in Websites (tritt in erster Linie bei Finanzinstituten auf)

- Email Collection Module: Extraktion von E-Mails von lokalen Outlook-Clients als Grundlage für weitere QBot-Phishing-Kampagnen

- Zu den Kernfunktionalitäten zählen:

- Reconnaissance (Identifizierung des Ziels und Informationsbeschaffung)

- nutzt Process Injection, um eine Reihe von Discovery-Befehlen auszuführen:

- whoami /all, arp -a, ipconfig /all, net view /all, netstat -ano, net localgroup

- Lateral Movement (Ausbreitung im Unternehmensnetzwerk)

- Windows Management Instrumentation (WMI)

- Privilege Escalation und Persistenz

- Erstellung von Scheduled Tasks

- Registry-Manipulation

- Credential Harvesting

- Versuche, Anmeldeinformationen von mehreren Standorten zu spezifizieren

- Ziel sind Browser-Daten (inklusive der Cookies und des Browser-Verlaufs)

- Daten-Exfiltration

- insbesondere E-Mail-Exfitration

- weitere Payload-Bereitstellungen

- Cobalt Strike

- wird häufig von Bedrohungsakteuren genutzt, um zusätzliche Payloads bereitzustellen oder den Zugang an andere Bedrohungsakteure zu verkaufen

- nutzt Process Injection, um eine Reihe von Discovery-Befehlen auszuführen:

- Reconnaissance (Identifizierung des Ziels und Informationsbeschaffung)

Fallbeispiel

Es gab bereits zahlreiche QBot-Angriffe – beispielsweise auf JBS, den größten Fleischproduzenten der Welt, und Fujifilm, einen japanischen multinationalen Mischkonzern (Anfang Juni 2021). Trotz der Tatsache, dass sich die beiden Angriffe, ihre Opfer und die Gerichtsbarkeiten erheblich voneinander unterscheiden, weisen sie auch starke Gemeinsamkeiten auf: dasselbe Muster und derselbe Täter – die REvil-Gruppierung, die die QBot-Malware möglicherweise für die anfängliche Infizierung genutzt hat.

In der Vergangenheit konnten wir Fälle beobachten, in denen der Zeitpunkt einer QBot-Infektion mit dem Zeitpunkt eines REvil-Angriffs korrelierte. Mit anderen Worten: Der Angriff – meist ein Datenleck – folgte einem bestimmten zeitlichen Muster nach der ursprünglichen QBot-Infektion. REvil verbleibt in der Regel zwei bis drei Wochen im Netzwerk, nachdem die Gruppierung einen ausgeklügelten Angriff auf das primäre Opfer gestartet hat. Bei einer Untersuchung von REvil-bezogenen Problemen konnte AdvIntel genau dieses Zeitintervall zwischen der QBot-Infiltration und der REvil-Sicherheitsverletzung feststellen. Darüber hinaus ergänzen sich die TTPs und operativen Modelle der beiden verbrecherischen Gruppierungen und lassen eine Zusammenarbeit nur logisch erscheinen.

QBot ist (als Botnet) dafür berüchtigt, sich durch die Zusammenarbeit mit so vielen hochrangigen Ransomware-Gruppierungen wie möglich zu etablieren. Eine typische Botnet-Organisation unterhält üblicherweise eine Beziehung zu einem oder gelegentlich auch zwei RaaS-Providern (RaaS: Ransomware-as-a-Service). QBot hingegen weicht von diesem Trend ab und zielt auf eine größtmögliche Erweiterung der Partner-Netzwerks ab.

Während andere Botnetze nur eine Verbindung auf der Ransomware-Seite hatten, unterhält QBot mehrere. Dridex hatte beispielsweise DopplePaymer, das TrickBot-Botnetz hatte Ryuk und Zloader hatte DarkSide. Im Vergleich hierzu kann QBot mit Egregor, ProLock, LockerGoga, Mount Locker und anderen Ransomware-Gruppierungen in Verbindung gebracht werden.

Im Gegensatz zu anderen Ransomware-Gruppen ist REvil dafür bekannt, seine Tools für Angriffe zu diversifizieren. Üblicherweise hat jede Ransomware-Gruppierung ihr bevorzugtes Werkzeug, beispielsweise ein Tool für den Angriff auf eine Infrastruktur-Schwachstelle oder ein bestimmtes Botnetz. REvil hat jedoch versucht, so viele Angriffsflächen wie möglich abzudecken. Wie viele andere Gruppierungen begannen sie mit der Ausnutzung von RDP, blieben jedoch nicht ausschließlich dabei.

Im Jahr 2021 (REvils Jahr der schnellen Diversifizierung) kündigte die Gruppierung Investitionen in Spezialisten für die BlueKeep-Schwachstelle, für Pulse VPN-Exploits sowie für Fortigate VPN-Exploits an. REvil bekundete zudem klares Interesse an den neuen CVEs für Microsoft-Server, dann an der TrickBot-Malware und schließlich an einem direkten Kauf von Netzwerk-Zugängen aus dem Untergrund.

Die Ransomware-Gruppe Black Basta sorgte dafür, dass QBot im Jahr 2022 wieder auftauchte – und damit für Chaos. Seit der Gründung im April 2022 hat Black Basta mit seinen jüngsten Angriffen auf 50 Unternehmen weltweit Aufmerksamkeit erregt. Bekannt wurde die Gruppierung auch aufgrund doppelter Erpressung, einer neuen Ransomware-Methode, bei der die Angreifer die Daten des Opfers verschlüsseln, Geld für die Entschlüsselung fordern und zudem damit drohen, diese zu veröffentlichen, falls ihre Forderungen nicht erfüllt werden. Trend Micro hat einen ausführlichen Bericht über die TTPs von Black Basta publiziert. Black Basta setzt den Trojaner QakBot als Mittel für den Zugriff und die Ausbreitung im Netzwerk ein und nutzt die PrintNightmare-Schwachstelle (CVE-2021-34527) für privilegierte Datei-Aktionen.

Auch wir ergänzen unseren „Emerging Threats“-Blog-Beitrag mit einem umfassenden Bericht. Hier finden Sie ein aktuelles Beispiel für den zuvor beschriebenen Angriff, eine detaillierte Analyse des Malware-Samples, den Ablauf des Angriffs (Execution-Chain) sowie die beobachteten Taktiken und Techniken.

Taktiken, Techniken und Verfahren (TTPs)

Abgesehen von der Tatsache, dass QBot selbst ein effizienter „Informationsdieb“ und eine Backdoor ist, lässt sich feststellen, dass viele RaaS-Provider QBot-Varianten einsetzten, um sich Zugang zu Unternehmensnetzwerken zu verschaffen, bevor sie ihre Ransomware übermittelten.

Früher wurde diese Ransomware über Emotet verbreitet. Heute nehmen die Angriffe durch sehr gezielte Malspam-E-Mail-Kampagnen stark zu und belegen das jüngste Wiederaufleben von Qbot. Diese aktuellen Angriffe beginnen mit der Verteilung eines HTML-Anhangs und dem Hijacking von E-Mail-Threads.

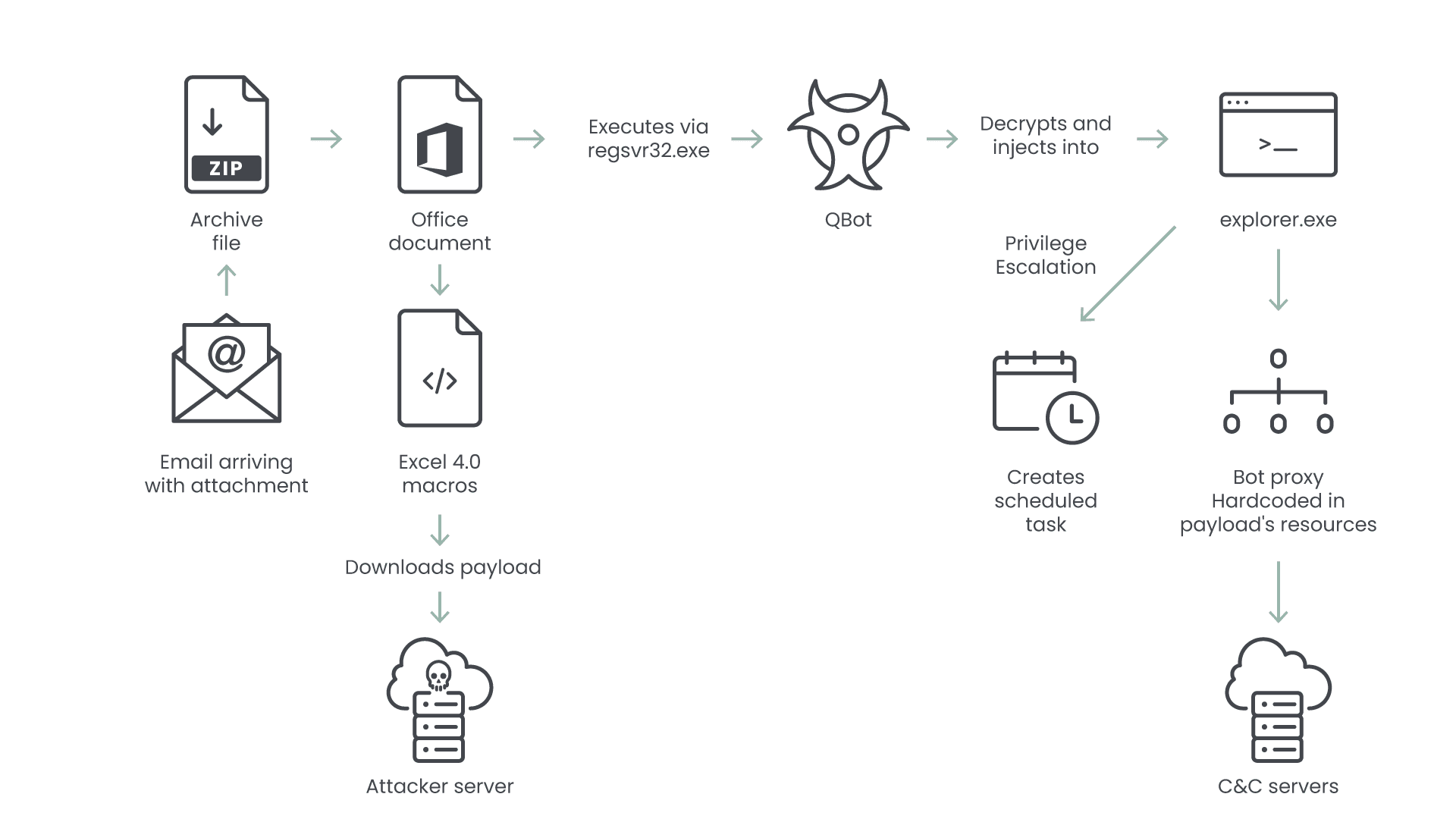

Wird die Datei geöffnet, legt sie ein Archiv (.zip) ab, das ein Office-Dokument, eine Verknüpfungsdatei (.lnk) und eine .dll-Datei in einer Disk-Image-Datei (.img) enthält. Die DLL wird von LNK ausgeführt, um QBot zu starten. Das Dokument lädt und führt dann eine HTML-Datei aus, die den PowerShell-Exploit CVE-2022-30190 enthält, der für den Download und die Ausführung verwendet wird. Da diese Schwachstelle jedoch gepatcht wurde, nutzen die Angreifer native Binärdateien über LOLBins. Die Angreifer gehen hiermit kein Risiko ein und nutzen mehrere Points-of-Failure – in der Hoffnung, dass zumindest eine dieser Strategien funktioniert.

Eine andere Variante des Angriffs ersetzt die .img-Datei im Zip-Bundle durch eine .iso-Datei (eine andere Form der Disk-Image-Datei), die wiederum eine .docx-Datei (Word-Dokument), eine .lnk-Datei und eine .dll-Datei enthält.

Nachdem die Qbot-Betreiber Änderungen an der übergeordneten Malware vorgenommen haben, war zu beobachten, dass sie ein Version-Tag in ihren Samples hinterließen.

Hier ein Beispiel:

{

"Bot id": "obama182",

"Campaign": "1651756499",

"Version": "403.683",

}Bevor infizierte Windows-Geräte heruntergefahren wurden, aktivierten die QBot-Samples aus einem Update vom Dezember 2020 ihren Persistenz-Mechanismus und löschten automatisch alle Spuren, wenn das System neu startet oder den Ruhezustand beendet. Auf diese Weise kann die Sicherheitssoftware den Persistenz-Mechanismus nicht so schnell erkennen. Dridex und Gozi wandten ähnliche Strategien an, einschließlich verschiedener Verschlüsselungsalgorithmen. Potenziellen Opfern sowie der Sicherheitssoftware bleiben die Funktionsweise der Malware sowie weitere Informationen damit verborgen. Dieses Malware-Sample wurde auch bei dem Versuch beobachtet, legitime Process-Injections zu verschleiern. Sobald der Computer des Opfers infiziert ist, ist er kompromittiert. Aufgrund der Fähigkeiten von QBot, sich im Netzwerk auszubreiten, kann der Trojaner auch eine Bedrohung für andere Computer im lokalen Netzwerk darstellen.

.

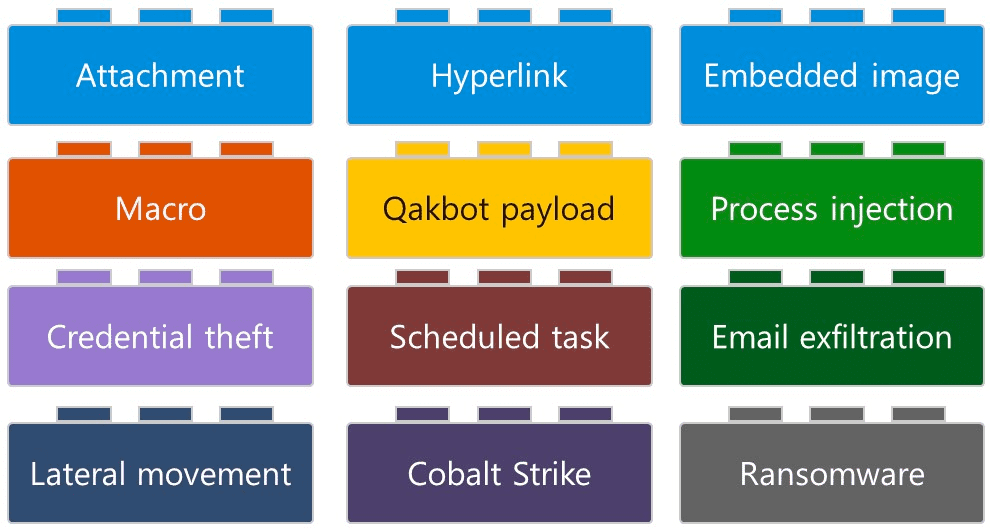

Die Grundbausteine einer Qbot-Attacke. (Quelle: Microsoft)

Trotz aller vorhandenen Varianten und der zu erwarteten, neuen Änderungen lässt sich die Qakbot-Familie anhand einiger ähnlicher Bausteine identifizieren. Ein in QBot eingebettetes Universal Plug-and-Play-Modul (UpnP) verwandelt die infizierten Hosts ohne direkte Internet-Verbindung in zwischengeschaltete Command-and-Control-Server (CnC) und nutzt sie als Botnet. CnC lädt dann weitere Module herunter. Hierzu zählen:

- Password Grabber Module: der Diebstahl von Zugangsdaten

- hVNC Plugin: externen Betreiber steuern ein Gerät fern – ohne das Wissen des Opfers, selbst wenn der Benutzer angemeldet ist

- Cookie Grabber Module: der Diebstahl von Browser-Cookies

- Web-Inject Module: Einschleusung von JavaScript-Code in Websites (tritt in erster Linie bei Finanzinstituten auf)

- Email Collection Module: Extraktion von E-Mails von lokalen Outlook-Clients als Grundlage für weitere QBot-Phishing-Kampagnen

Es ist bekannt, dass QBot auch andere Abhängigkeiten nutzt als die, die es mitliefert. Hierzu gehören:

- PowerShell: zur Manipulation von Dateien, Dekodierung, Einbettung und Einschleusung von Mimikatz-Binärdateien in den Speicher

- Mimikatz: für den Diebstahl von Anmeldedaten und Zertifikaten, für die Erkundungsphase (Reconnaissance), für Pass-the-Hash-Angriffe und für die Ausbreitung im Netzwerk (Lateral Movement)

- LOLBins: native Windows-Binärdateien, die das Hochladen von Tools zur Ausführung schadhafter Aktivitäten überflüssig machen

Zudem wurde festgestellt, dass QBot weitere Ransomware wie Prolock, Egregor und REvil/Sodinokibi herunterlädt. Der CEO von Advance Intel erklärte hierzu: „Eine Netzwerkinfektion, die QBot zugeschrieben wird, zieht automatisch Risiken im Zusammenhang mit weiteren Ransomware-Angriffen nach sich.“

Vorbeugende Maßnahmen und Schadensbegrenzung

Da QBot und andere Ransomware in den vergangenen Jahren eine konstante Angriffslinie darstellten, sollte jede Organisation inzwischen über grundlegende Verfahren zur Prävention und Schadensbegrenzung verfügen. Einen guten Überblick hierzu bietet der CISA-Alert (AA21-131A) „DarkSide Ransomware: Best Practices for Preventing Business Disruption from Ransomware Attacks“.

- Sie benötigen eine Multi-Faktor-Authentifizierung für den Remote-Zugriff auf OT- und IT-Netzwerke.

- Aktivieren Sie starke Spam-Filter, um zu verhindern, dass Phishing-E-Mails die Endbenutzer erreichen. Filtern Sie E-Mails, die ausführbare Dateien enthalten, damit diese die Endbenutzer nicht erreichen.

- Führen Sie Schulungen für die Endanwender in Ihrem Unternehmen durch und zeigen Sie simulierte Spear-Phishing-Angriffe, um die Benutzer davon abzuhalten, gefährliche Websites zu besuchen oder schadhafte Anhänge zu öffnen. Bestärken Sie Ihre Benutzer darin, angemessen auf Spear-Phishing-E-Mails zu reagieren.

- Filtern Sie den Netzwerkverkehr, um eingehende und ausgehende Kommunikation mit bekannten schadhaften IP-Adressen zu unterbinden. Verhindern Sie, dass Benutzer auf gefährliche Websites zugreifen. Implementieren Sie hierfür URL-Block-Lists und/oder URL-Allow-Lists.

- Aktualisieren Sie regelmäßig Ihre Software, einschließlich der Betriebssysteme, der Anwendungen und der Firmware auf allen IT-Netzwerk-Assets. Erwägen Sie den Einsatz eines zentralisierten Patch-Management-Systems. Entwickeln Sie eine risikobasierte Strategie, um zu bewerten, welche OT-Netzwerk-Assets und Netzwerk-Zonen in das Patch-Management integriert werden sollen.

- Blockieren Sie Zip-Datei-Anhänge und deaktivieren Sie die Ausführung von Makros.

- Beschränken Sie den Zugriff auf Ressourcen über Netzwerke, insbesondere RDP. Falls RDP nach der Risikobewertung als betrieblich notwendig erachtet wird, schränken Sie die Quellen ein und fordern Sie eine Multi-Faktor-Authentifizierung ein.

- Setzen Sie Antiviren-/Anti-Malware-Lösungen ein und führen Sie regelmäßige Scans von IT-Netzwerk-Assets mit aktuellen Signaturen durch. Entwickeln Sie eine risikobasierte Strategie für die Asset-Inventarisierung, um festzulegen, wie OT-Netzwerk-Assets identifiziert und auf Malware untersucht werden.

- Verhindern Sie die Ausführung von Programmen, die nicht erlaubt sind:

- Deaktivieren Sie Makro-Skripte in Microsoft Office-Dateien, die per E-Mail übertragen werden. Erwägen Sie den Einsatz einer Office Viewer-Software, um Microsoft Office-Dateien zu öffnen, die per E-Mail übermittelt werden – anstelle einer vollständigen Microsoft Office-Suite.

- Implementieren von Allow-Listen für Anwendungen, die es Anwendern erlauben, nur die Programme auszuführen, die bekannt und von den Sicherheitsrichtlinien des Unternehmens zugelassen sind.

- Überwachen und/oder blockieren Sie eingehende Verbindungen von Tor-Exit-Nodes und anderen Services für die Anonymisierung.

- Nutzen Sie Signaturen, um eingehende Verbindungen von Cobalt Strike-Servern und anderen Post-Exploitation-Tools zu erkennen und/oder zu blockieren.

Falls Ihr Unternehmen von Ransomware oder einem QBot-Vorfall betroffen ist:

- Isolieren Sie das infizierte System.

- Schalten Sie andere Computer und Geräte aus. Schalten Sie alle anderen Computer oder Geräte aus, die nicht vollständig von der Ransomware verschlüsselt wurden, und trennen Sie diese von dem Netzwerk, mit dem der/die infizierte(n) Computer verbunden war(en).

- Sichern Sie Ihre Backups ab. Stellen Sie sicher, dass Ihre Backup-Daten offline, sicher und frei von Malware sind.

Im Verlauf dieser Recherche haben wir bei der statischen und dynamischen Analyse mehrere Dateien, Domains und Botnetze entdeckt, die immer noch aktiv sind. Wir stellen Ihnen alle Artefakte in Form von Listen zur Verfügung. Die zugehörigen Warnungen können Sie als Bestandteil der neuesten Logpoint-Version sowie über das Download-Center von Logpoint herunterladen.

Kunden, die Logpoint Emerging Threat Protection nutzen, erhalten die spezifischen Playbooks für „Investigation and Response“.

Laden Sie sich auch den Report über den unten stehenden Link herunter. Hier erfahren Sie alles zu Analysen, zur Infektionskette sowie zur Erkennung und Abwehr von QBot mit Logpoint SIEM und SOAR.