Nach unserem letzten Blog Post über WannaCry reagiert LogPoint auf die weltweite Bedrohung und stellt die WannaCry-Applikation vor.

Die Applikation lässt sich nahtlos in LogPoint und LogPoint Free integrieren und arbeitet mit allen Arten von Geräten wie Firewalls, Security Appliances, File-Share-Anwendungen etc. zusammen. Unternehmen erhalten ein effizientes Tool, um die weitere Ausbreitung der Ransomware im Netzwerk aufzuspüren und einzudämmen.

Darüber hinaus können wir schnell und einfach Updates für die Applikation zur Verfügung stellen, wenn neue Varianten von WannaCry entdeckt werden.

Die technischen Details der Applikation werden im Folgenden vorgestellt:

- Monitoring des Netzwerks auf ungewöhnliche Verbindungen zu den SMB-Diensten zwischen den Arbeitsplätzen. Da sich die Ransomware durch Infektion und Verbreitung ausbreitet, sehen wir ungewöhnliche Zugriffsmuster; Clients sollten sich nur mit Servern verbinden – in diesem Fall sehen wir Clients, die sich mit anderen Clients verbinden.

- Die Malware hat ein sehr leicht zu erkennendes Muster: die Verschlüsselung von Dateien. Durch den Einsatz des LogPoint-Agenten kann dieses Vorgehen schnell erkannt werden. Durch die Überwachung von allen möglichen WCRY-Erweiterungen können wir leicht erkennen, ob eine Infektion stattfindet.

- Die Malware nutzt die in MS17-010 identifizierte Schwachstelle aus. Diese Schwachstelle wird durch Qualys erkannt und durch den Import aller Qualys-Scans in LogPoint werden Warnungen sofort ausgelöst, wenn anfällige Hosts von Qualys entdeckt werden.

- Bestimmte Varianten der Ransomware versuchen, eine Verbindung zu einer Domäne herzustellen, die inzwischen geschlossen wurde. Diese Verbindung ist leicht zu erkennen und unsere Analyseapplikation alarmiert Sie in der Sekunde, in der dies geschieht.

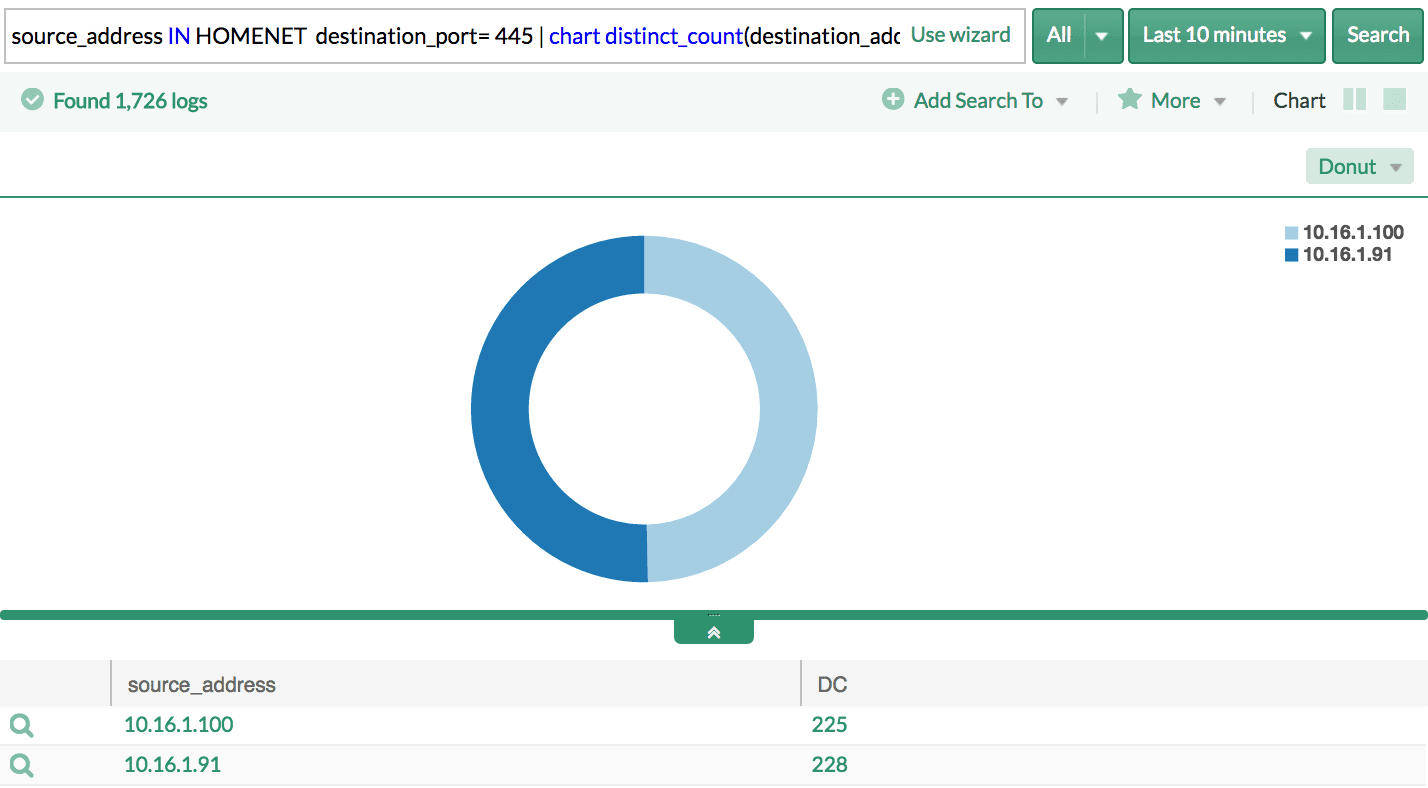

1. Suchen Sie nach SMB-Verbindungen

source_address IN HOMENET destination_port= 445 | chart distinct_count(destination_address) as DC by source_address | search DC>200

Dies ist der Fall, wenn die Hosts in Ihrer Infrastruktur bereits kompromittiert sind und die Malware sich weiter ausbreitet. Die erste Maßnahme, die Sie ergreifen sollten, ist das Einspielen der Microsoft-Sicherheitspatches und das Deaktivieren von SMBv1-Diensten (Die Anleitung finden Sie hier).

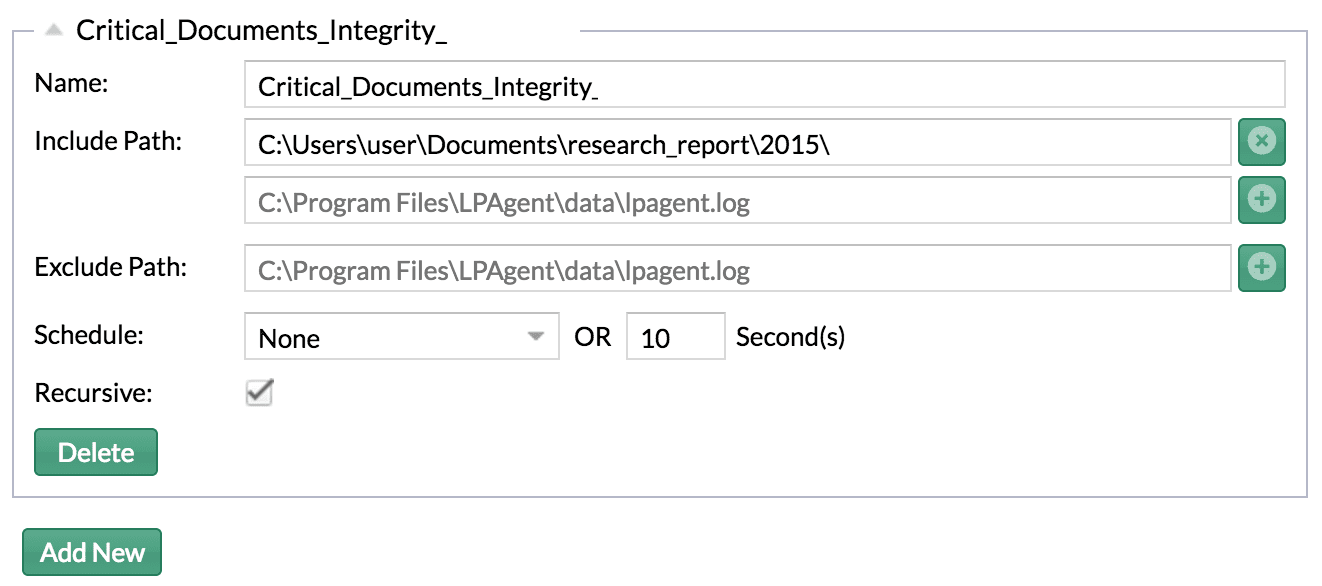

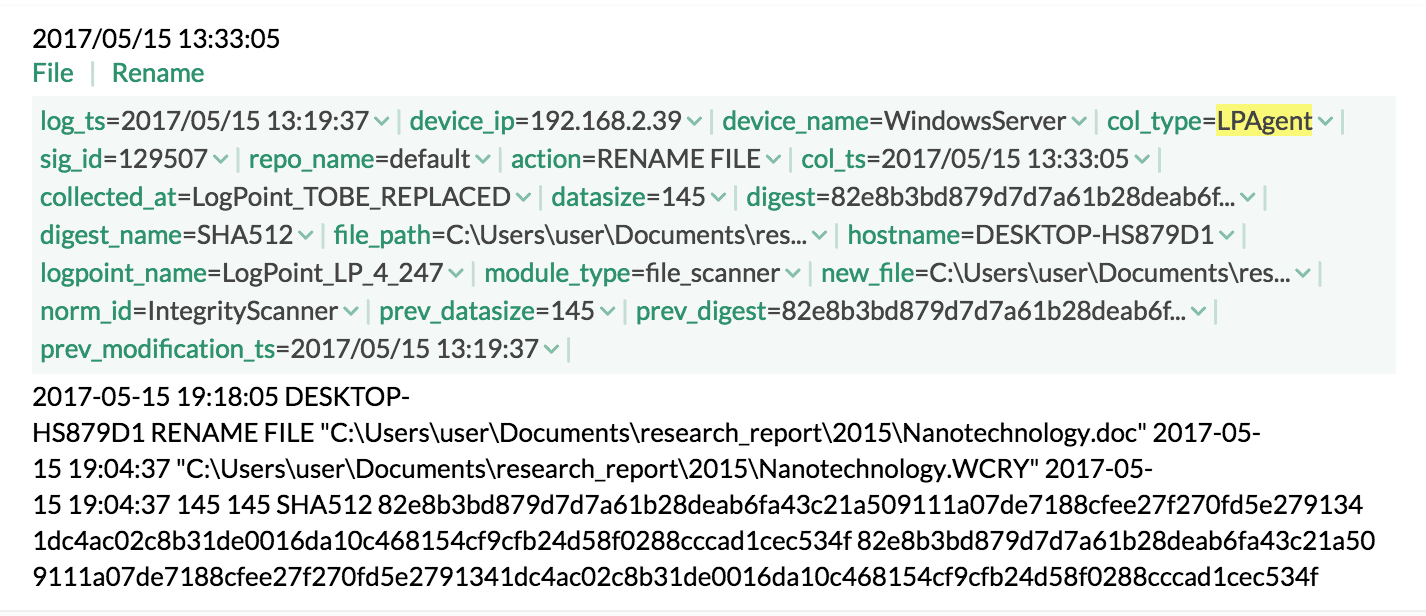

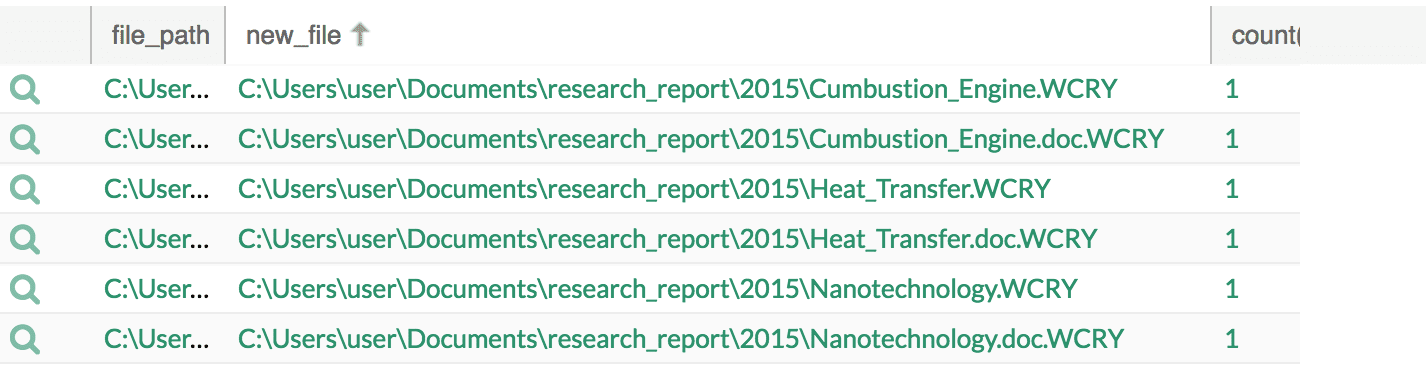

2. Identifizieren Sie verschlüsselte Daten

norm_id=IntegrityScanner new_file IN WANNACRY_EXTENSION | chart count() by file_path, new_file order by count() desc

Sie können den LogPoint-Agenten so konfigurieren, dass er die Integrität Ihrer kritischen Dokumente überwacht, und wenn einer der Hosts in Ihrer Infrastruktur einen Hinweis auf eine Änderung der Dateiformate, insbesondere von WCRY oder ähnlichem, anzeigt, müssen Sie möglicherweise nach einer schnellen Antwort suchen.

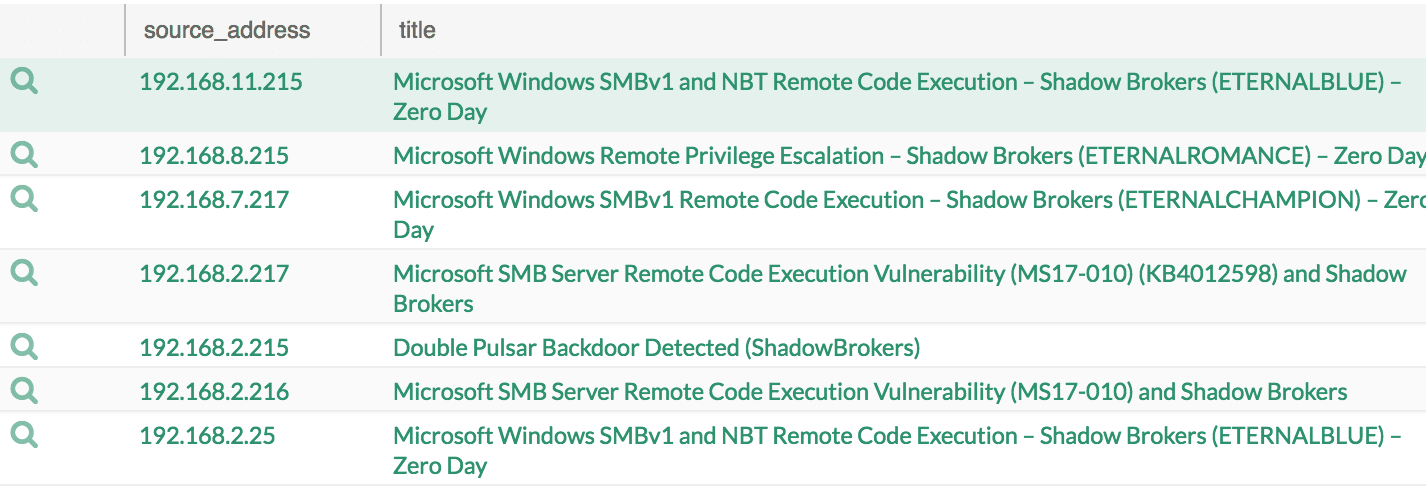

3. Suchen Sie nach der Schwachstelle

col_type=qualys* qualys_id IN [91345, 91357, 91359, 91360, 70077, 91360, 91345] | chart count() by source_address, title order by count() desc

Wenn Sie die Schwachstelle MS17-010 – Critical für SMB in ihrem Windows System gefunden haben, führen Sie den folgenden Patch aus (hier)

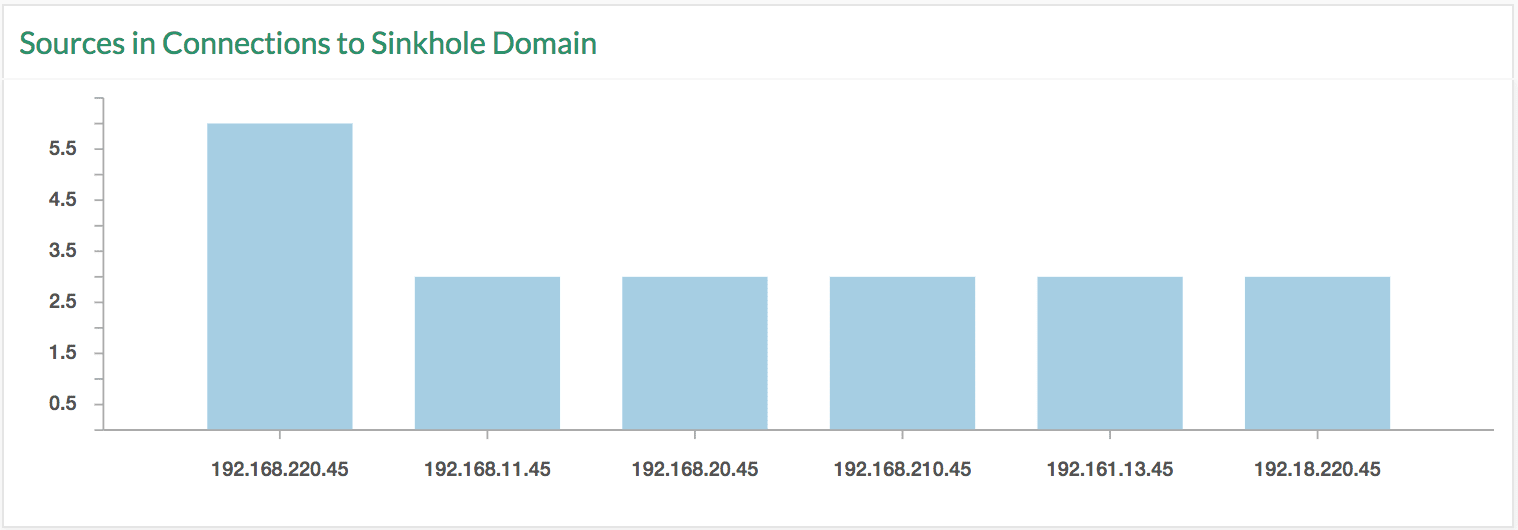

4. Suchen sie nach Verbindungs-Senklöcher

norm_id=* url IN WANNACRY_DOMAIN or domain IN WANNACRY_DOMAIN | chart count() by source_address order by count() desc

Sie können die Verbindung zu einem Kill-Switch sehen, was die Infektionsrate zu beschleunigen scheint. Sie können die Liste WANNACRY_DOMAIN aktualisieren, wenn ein neues Senkloch beobachtet wird. Dies bedeutet jedoch nicht, dass der Angriff gestoppt wurde, aber das letzte Update der Lösegeldsoftware scheint den Kill-Switch ausgelassen zu haben. Wenn Verbindungsvarianten von den infizierten Hosts erkannt werden, kann die Liste aktualisiert werden, um diese Aktivität zu stoppen.

Unterstützte Log-Quellen

- SMB Verbindungen: Firewall Quellen

- Verschlüsselte Dateien: Datenintegrität Scanner und der LogPoint Agent.

- Quellen von Schwachstellen: Penetration Testing Tools für Schwachstellen, in diesem Fall Qualys.

- Sinkhole Domain: Internet und E-Mail-Aktivitäten, die besuchte URLs oder Domains idetifizieren, PaloAlto, Sophos UTM, IronPort, Juniper Secure Access etc.