von Bhabesh Raj Rai, Associate Security Analytics Engineer

Am 22. November 2021 hat der Sicherheitsexperte Abdelhamid Naceri einen PoC für eine Privilege-Escalation-Schwachstelle (CVE-2021-41379) im Windows Installer veröffentlicht, die Microsoft mit einem Patch-Tuesday im November behoben hatte. Der PoC funktioniert auf allen unterstützten Versionen von Windows.

Die spezifische Schwachstelle liegt im Windows Installer-Service. Ein Angreifer kann den Windows Installer-Service missbrauchen, um eine Datei oder ein Verzeichnis zu löschen, indem er eine Verknüpfung erstellt. Anstelle einer Umgehung hat Naceri eine leistungsfähigere Variante der Schwachstelle aufgezeigt, die es einem nicht-privilegierten Benutzer ermöglicht, die Eingabeaufforderung als SYSTEM auszuführen.

Naceri erläuterte, dass sein PoC alle Gruppenrichtlinien umgehen würde, die so konfiguriert sind, dass normale Nutzer keine MSI-Installationen durchführen können.

So erkennen Sie die Schwachstellen-Ausnutzung in LogPoint

Sie können Sie Ausnutzung dieses Zero-Day-Exploits sehr einfach in den Logdaten für die Installation von Anwendungen erkennen. Achten Sie auf den Anwendungsnamen “test pkg”, der im PoC verwendet wird.

norm_id=WinServer label=Application label=Install application="test pkg"Bedrohungsakteure können die PoC-Standardeinstellungen zur Tarnung ändern. Sie können die Logdaten für die Prozesserstellung nutzen, um diese Konfigurationsänderungen erkennen zu können. Achten Sie darauf, ob der Microsoft Edge Elevation Service vermehrt x32-Eingabeaufforderungen erzeugt.

norm_id=WindowsSysmon label="Process" label=Create

integrity_level=SYSTEM image="*\cmd.exe"

parent_command='*\elevation_service.exe" /svc'

image="C:\Windows\SysWOW64\cmd.exe"

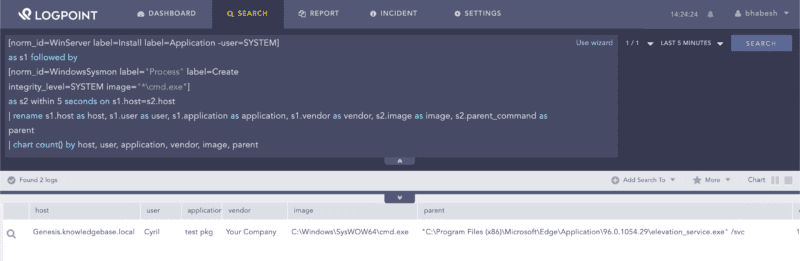

Abschließend stellen wir Ihnen einen generischen Ansatz für die Erkennung vor, der nach der Ausführung von Eingabeaufforderungen mit erhöhten Benutzerberechtigungen sucht, der die Installation einer Anwendung fünf Sekunden vorausgeht.

[norm_id=WinServer label=Install label=Application -user=SYSTEM]

as s1 followed by

[norm_id=WindowsSysmon label="Process" label=Create

integrity_level=SYSTEM image="*\cmd.exe"]

as s2 within 5 seconds on s1.host=s2.host

| rename s1.host as host, s1.user as user, s1.application as application,

s1.vendor as vendor, s2.image as image, s2.parent_command as parent

| chart count() by host, user, application, vendor, image, parent

Überwachen Sie die Exploit-Versuche

Laut Naceri besteht der beste verfügbare Workaround darin, auf den Patch von Microsoft zu warten. In der Zwischenzeit empfehlen wir Sicherheitsverantwortlichen in Unternehmen, jeden Versuch der Ausnutzung dieser kritischen Local Privilege Escalation (LPE) zu überwachen. Da der PoC öffentlich ist, ist damit zu rechnen, dass Ransomware-Angreifer und weniger raffinierte Bedrohungsakteure diesen Zero-Day-Exploit in ihr Arsenal aufnehmen, um schneller an ihr Ziel zu gelangen.