Par Bhabesh Raj Rai, Associate Security Analytics Engineer

Le 22 novembre 2021, l’expert en sécurité Abdelhamid Naceri a publié un PoC concernant une vulnérabilité d’élévation de privilèges (CVE-2021-41379) dans Windows Installer que Microsoft avait corrigée lors du Patch Tuesday de novembre dernier. Le PoC fonctionne sur toutes les versions de Windows prises en charge.

La faille spécifique est présente dans le service Windows Installer. Un attaquant peut abuser de ce service pour supprimer un fichier ou un répertoire en créant une jonction. Au lieu de proposer un contournement, Naceri a fourni à la place une variante plus puissante de la vulnérabilité qui permet à un utilisateur non privilégié d’exécuter l’invite de commande en tant que SYSTEM.

Naceri a expliqué que son PoC contournerait toutes les stratégies de groupe configurées pour empêcher les utilisateurs normaux d’effectuer des installations MSI.

Détection de l’exploitation dans LogPoint

Une approche candide en matière de détection concernant l’exploitation de cette faille zero-day consiste à utiliser les logs d’installation des applications. Vous devez donc, dans un premier temps, rechercher le nom de l’application « test pkg » utilisé dans le PoC.

norm_id=WinServer label=Application label=Install application="test pkg"Les acteurs malveillants peuvent modifier les valeurs par défaut du PoC pour des raisons de discrétion. Nous pouvons utiliser des logs de création de processus qui peuvent détecter ce changement de configuration. Recherchez ensuite l’apparition de l’invite de commande x32 au niveau du Service Microsoft Edge Elevation.

norm_id=WindowsSysmon label="Process" label=Create

integrity_level=SYSTEM image="*\cmd.exe"

parent_command='*\elevation_service.exe" /svc'

image="C:\Windows\SysWOW64\cmd.exe"

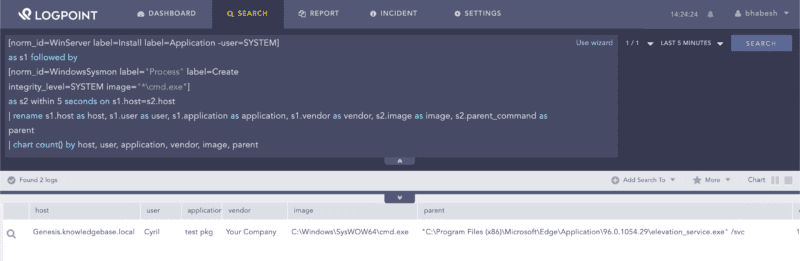

Nous vous présentons, ci-dessous, une approche de détection générique qui recherche l’exécution d’une invite de commande élevée précédant de 5 secondes l’installation de l’application.

[norm_id=WinServer label=Install label=Application -user=SYSTEM]

as s1 followed by

[norm_id=WindowsSysmon label="Process" label=Create

integrity_level=SYSTEM image="*\cmd.exe"]

as s2 within 5 seconds on s1.host=s2.host

| rename s1.host as host, s1.user as user, s1.application as application,

s1.vendor as vendor, s2.image as image, s2.parent_command as parent

| chart count() by host, user, application, vendor, image, parent

Surveillez les tentatives d’exploitation

Selon Naceri, la meilleure solution de contournement disponible est d’attendre le correctif de Microsoft. En attendant, nous recommandons aux défenseurs d’entreprises de surveiller toute tentative d’exploitation de cette faille zero-day critique de type LPE (Local Privilege Escalation). Comme le PoC est public, nous pouvons nous attendre à ce que les ransomwares et des acteurs malveillants moins sophistiqués l’ajoutent à leur arsenal afin de réduire leur délai d’obtention de mesures objectives.

![[🇫🇷 WEBINAIRE A LA DEMANDE] – Logpoint pour les centres hospitaliers](https://www.logpoint.com/wp-content/uploads/2025/05/logpoint-santexpo-2025-500x383.webp)

![[🇫🇷 WEBINAIRE] – Je découvre Logpoint après Forum InCyber 2025](https://www.logpoint.com/wp-content/uploads/2025/03/webinaire-forum-incyber-2025-500x383.jpg)