Analysten werden kontinuierlich mit Warnmeldungen überhäuft. Für deren Bearbeitung müssen sie sich auf manuelle Prozesse stützen, die sich immer wieder wiederholen. Das ist, als würde man Wasser in ein Ölfeuer gießen – es macht die Situation nur noch schlimmer und ist mit einem hohen Zeitaufwand verbunden.

SOCs benötigen eine Lösung, die es ihnen ermöglicht, Bedrohungsinformationen sowie Alerts aus verschiedenen Quellen zu sammeln, sodass sie ihre Arbeitsabläufe effizient gestalten und priorisieren können. An dieser Stelle kommt LogPoint ins Spiel.

Die wichtigsten Anwendungsfälle für SIEM haben wir bereits identifiziert. Dieses Mal geht es um fünf gängige SOAR-Use-Cases, die jedes Unternehmen implementieren sollte, um die Alert-Fatigue sowie die Arbeitsbelastung zu verringern und die Produktivität Ihres SOC-Teams zu steigern.

01 Automatisierte Alert-Triage und Anreicherung mit Informationen

02 Malware-Abwehr an Endpunkten

03 Automatisierte Untersuchung von Phishing-Angriffen und Reaktionsmaßnahmen

04 Automatisiertes Threat-Intelligence-Management

05 Eindämmung von Ransomware

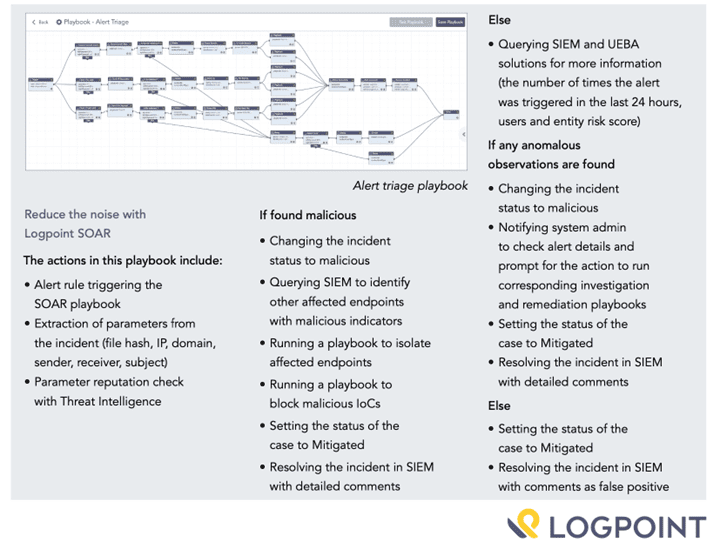

01 Automatisierte Alert-Triage und Anreicherung mit Informationen

LogPoint SOAR automatisiert die Triage von Warnungen und reichert diese mit zusätzlichen Informationen aus verschiedenen Quellen an, sodass sich Analysten auf die sicherheitsrelevanten Vorfälle konzentrieren können, die menschliches Eingreifen erfordern.

Üblicherweise müssen SOCs alle Sicherheitswarnungen, die keinen zusätzlichen Kontext bieten, manuell überprüfen und untersuchen. Dies ist nicht nur eine Herausforderung, sondern auch kostenintensiv.

LogPoint SOAR lässt sich in viele Lösungen integrieren, beispielsweise in HR-Lösungen oder Reisesysteme. Dank dieser Möglichkeiten können Warnmeldungen um zusätzliche Informationen ergänzt und Bedrohungen schneller behandelt werden.

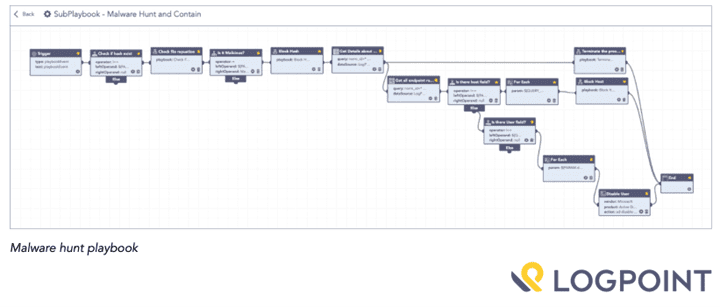

02 Malware-Abwehr an Endpunkten

Endpunkte werden immer öfter mit Malware attackiert, wobei Smartphones und Laptops die anfälligsten Ziele sind. Diese Vorkommnisse häufen sich, da immer mehr Menschen remote arbeiten und Endgeräte nutzen, die sich außerhalb des Unternehmensnetzwerks befinden.

Diese Umstände können zu False-Positives oder Fällen mit geringem Schweregrad führen. Die manuelle Bearbeitung dieser Fälle führt wiederum zu langen Reaktionszeiten und damit zu einem erhöhten Risiko.

LogPoint SOAR kann Aktionen innerhalb von Sekunden orchestrieren und automatisieren, um die große Anzahl von Warnungen zu untersuchen und darauf zu reagieren, den Schweregrad zu bestimmen und entsprechende Maßnahmen einzuleiten. Damit ist sichergestellt, dass das Security-Team die wirklich kritischen Malware-Angriffe priorisieren und die Risiken erheblich senken kann.

03 Automatisierte Untersuchung von Phishing-Angriffen und Reaktionsmaßnahmen

Phishing-Angriffe werden nicht so schnell von der Bildfläche verschwinden, die Zahl dieser Angriffe nimmt sogar zu. Wussten Sie, dass 36 Prozent der Sicherheitsverletzungen auf Phishing-Angriffe zurückzuführen sind?

Die manuelle Untersuchung einer Phishing-Warnung kann Stunden oder sogar Tage in Anspruch nehmen und mehrere Sicherheitstools erfordern.

LogPoint SOAR beschleunigt die Phishing-Untersuchung und verkürzt die Reaktionszeit von Stunden auf Minuten. Möglich machen dies die sofort einsatzbereiten und automatisierten Playbooks, die den Zeitverlust minimieren, und die Effizienz und Produktivität innerhalb der SOC-Teams fördern.

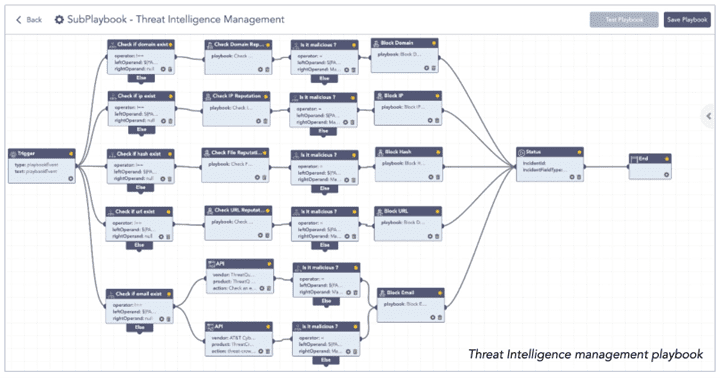

04 Automatisiertes Threat-Intelligence-Management

LogPoint SOAR sammelt und zentralisiert Bedrohungsdaten aus verschiedenen Threat-Intelligence-Quellen automatisch und stellt so sicher, dass Analysten die aktuellsten Bedrohungsinformationen nutzen können, um Indikatoren für schadhafte Aktivitäten zu erkennen oder um zu verstehen, wie verschiedene Alarme zusammenhängen.

Dies gewährleistet kürzere Reaktionszeiten auf echte Bedrohungen und minimiert das Risiko erheblich.

Die Threat-Intelligence-Funktionen von LogPoint SOAR umfassen die zentrale Sammlung von Bedrohungsinformationen, eine niedrigere Risiko-Einstufung eines TI-Feeds auf Grundlage der tatsächlich aufgetretenen Fehlalarme sowie die Zusammenführung und Deduplizierung von TI-Feeds.

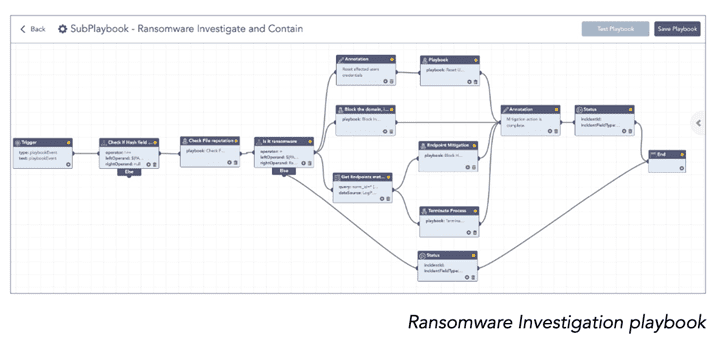

05 Eindämmung von Ransomware

Ein beträchtlicher Prozentsatz an Unternehmen wurde im vergangenen Jahr Opfer von Ransomware – und die Zahl der Angriffe wird weiterhin steigen, wobei sich die Varianten kontinuierlich weiterentwickeln.

Manuelle Reaktionsmaßnahmen auf diese Angriffe sind eine Herausforderung, da die verwendeten Techniken immer fortschrittlicher werden. Gleichzeitig sind immer mehr Unternehmen bereit, für die Wiederherstellung ihrer Daten zu bezahlen. Anstatt die bestehenden Plattformen für den Endpunktschutz ständig zu erweitern, sollten Unternehmen eine Lösung einsetzen, die Angriffe erfolgreich erkennen und darauf reagieren kann.

Die Zeit ist hierbei ein kritischer Faktor. LogPoint SOAR agiert schnell und automatisch –auf Basis der Klassifizierung der Warnungen, die im MITRE ATT&CK-Framework abgebildet sind. Die Erkennung von sicherheitsrelevanten Vorfällen, die Klassifizierung, die Untersuchung sowie Reaktion darauf sind dabei eng miteinander verknüpft. Dies beschleunigt den Prozess der Incident-Untersuchung erheblich.