Les analystes sont constamment submergés d’alertes et pour y faire face, ils doivent s’appuyer sur des tâches manuelles répétitives. Cette manière de procéder revient à mettre de l’huile sur le feu, rendant ainsi la situation encore plus délicate et chronophage.

Les SOC ont besoin d’une solution qui leur permette de gérer et de prioriser efficacement leur flux de travail en leur donnant la possibilité de collecter des données et des alertes sur les menaces de sécurité à partir de plusieurs sources. C’est là qu’intervient Logpoint.

Auparavant, nous avons identifié les principaux cas d’usage du SIEM. A présent, nous allons vous présenter cinq cas d’usage courants du SOAR que chaque entreprise devrait mettre en œuvre pour réduire la désensibilisation aux alertes et la surcharge globale, pour ensuite, permettre d’augmenter la productivité de l’équipe SOC.

01 Priorisation et enrichissement automatisés des alertes

02 Mitigation des malwares au niveau des endpoints

03 Investigation et réponse automatisées en matière de phishing

04 Gestion automatisée de la Threat Intelligence

05 Mitigation des ransomwares

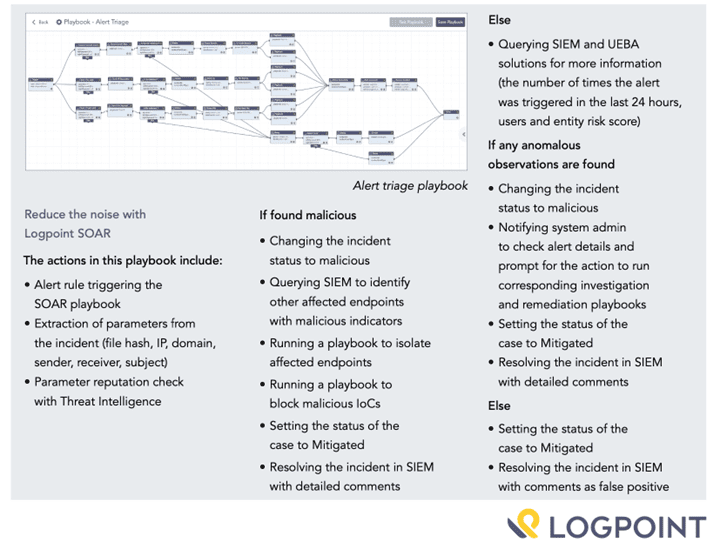

01 Priorisation et enrichissement automatisés des alertes

Logpoint SOAR automatise la priorisation des alertes et enrichit ces dernières avec des informations supplémentaires provenant de plusieurs sources permettant aux analystes de se concentrer sur les incidents nécessitant une intervention humaine.

Habituellement, les SOC doivent traiter les alertes de sécurité en examinant et en investiguant manuellement toutes celles qui manquent de contexte additionnel. Il s’agit d’une situation compliquée et coûteuse.

Logpoint SOAR s’intègre à de nombreuses solutions, telles que les systèmes RH ou de gestion des déplacements professionnels. Cette fonctionnalité permet à des informations supplémentaires de compléter l’alerte, signifiant ainsi que la ou les menaces seront traitées rapidement.

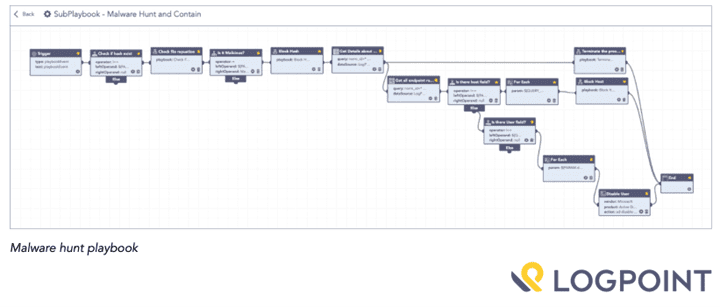

02 Mitigation des malwares au niveau des endpoints

Les endpoints sont de plus en plus ciblés par les attaques de malware, les smartphones et les ordinateurs portables étant les cibles les plus vulnérables. Les fréquences d’attaque augmentent en raison du passage au télétravail et du volume toujours plus important de systèmes endpoint fonctionnant en dehors du réseau organisationnel.

Ces circonstances génèrent des faux positifs ou des cas de faible gravité, et les traiter manuellement génère des temps de réponse longs, augmentant ainsi globalement les risques encourus.

En quelques secondes, Logpoint SOAR peut orchestrer et automatiser des actions pour investiguer et répondre au volume élevé d’alertes, déterminer la gravité et répondre en conséquence, garantissant ainsi que l’équipe de sécurité traitera en priorité les attaques de malware les plus critiques, minimisant ainsi considérablement les risques encourus.

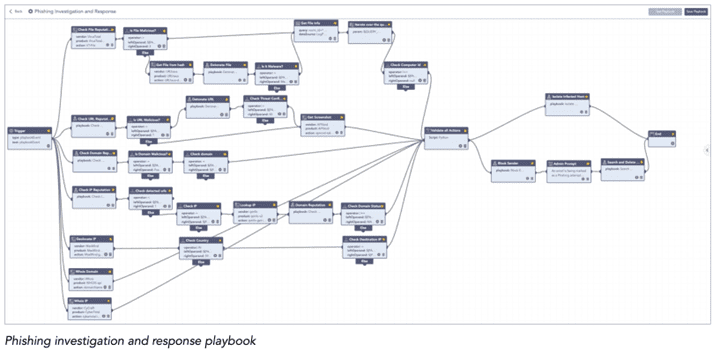

03 Investigation et réponse automatisées en matière de phishing

Les attaques de phishing sont toujours bel et bien actives, et elles sont d’ailleurs en nette augmentation. Saviez-vous que 36 % des violations de données impliquent des attaques de phishing ?

Investiguer manuellement une alerte de phishing peut prendre des heures voire des jours pour les analystes et nécessite plusieurs outils de sécurité.

Logpoint SOAR accélère les investigations et les temps de réponse en matière de phishing en permettant de passer de quelques heures à quelques minutes seulement grâce à des playbooks prêts à l’emploi et automatisés, qui réduisent considérablement les pertes de temps et améliorent l’efficacité et la productivité des équipes SOC.

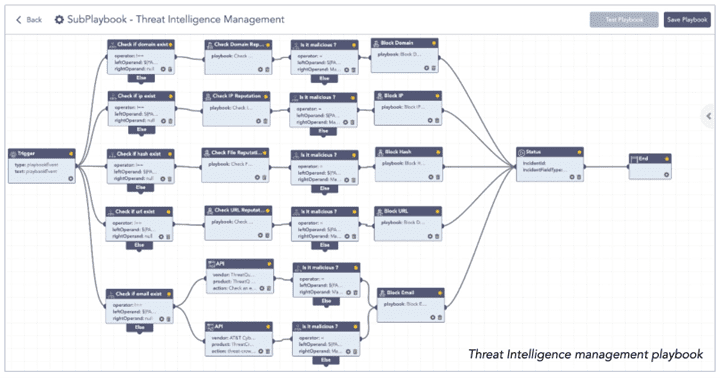

04 Gestion automatisée de la Threat Intelligence

Logpoint SOAR collecte et centralise automatiquement les données sur les menaces provenant de diverses sources de Threat Intelligence, garantissant ainsi que les analystes puissent exploiter les données de Threat Intelligence les plus récentes et les utiliser pour découvrir des indicateurs malveillants ou pour comprendre les connections qui existent entre différentes alertes.

Cette capacité permet d’obtenir des temps de réponse plus rapides aux menaces réelles et minimise ainsi considérablement les risques encourus.

Les capacités en matière de Threat Intelligence (TI) de Logpoint SOAR incluent la collecte centralisée de TI, un score de risque plus faible concernant des flux de TI basés sur les véritables faux positifs observés, et enfin la fusion ainsi que la déduplication des flux de TI.

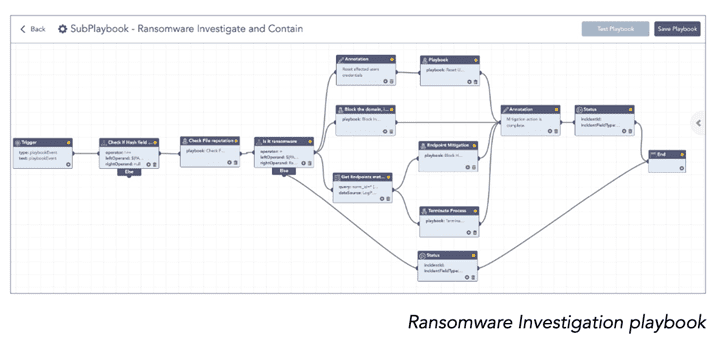

05 Mitigation des ransomwares

Un pourcentage considérable d’entreprises ont été victimes de ransomwares l’année dernière, et les attaques sont en nette augmentation, avec des variantes en constante évolution.

Les réponses manuelles à ces attaques sont complexes car les techniques utilisées sont de plus en plus avancées et de très nombreuses entreprises sont d’ailleurs prêtes à payer pour récupérer leurs données. Ainsi, plutôt que d’améliorer constamment les plateformes de protection endpoint existantes, les entreprises doivent utiliser une solution capable de détecter et de répondre avec succès à ces attaques.

Dans une telle situation, le temps est un facteur critique. Logpoint SOAR agit rapidement et automatiquement en fonction de la classification des alertes mappées avec le framework MITRE ATT&CK. La détection, la classification, l’investigation et la réponse sont liées, accélérant ainsi encore davantage le processus d’investigation des incidents.