Unterstützte Logdaten-Quellen

Logpoint bietet hunderte verschiedene Integrationsmöglichkeiten, die Ihre Arbeit vereinfachen. Als Kunden oder Partner erhalten Sie sofort einsatzbereite Bedien- und Steuerungselemente, Dashboards, Reports und vordefinierte Alarmmeldungen. Alle unsere Anwendungen sind so konzipiert, dass sie für verschiedene IT-Infrastrukturen geeignet sind und innerhalb kürzester Zeit implementiert werden können.

Logpoint kann jede Datenquelle integrieren – im Moment sind es mehr als 400 Logdaten-Quellen. Die vollständige Liste der Logdaten-Quellen finden Sie auf unserem Dokumenten-Portal. Falls Sie eine benutzerdefinierte Integration benötigen, entwickeln wir diese innerhalb weniger Tage und stellen sie Ihnen im Rahmen Ihrer Logpoint-Subskription bereit. Untenstehend finden Sie einige Beispiele, wie Ihr Unternehmen von einigen unserer Integrationen profitieren kann.

Die vollständige Liste der Logdaten-Quellen finden Sie auf unserem

Database

Endpoints

Applications

Network

SOAR

Cloud

Threat Intelligence

Firewalls

Anwendungsbeispiele

Der umfangreiche Katalog an Integrationen – sowohl vorkonfiguriert als auch benutzerspezifisch – ermöglicht es Ihnen, eine SIEM-Lösung umzusetzen, die den Anforderungen Ihres Unternehmens entspricht und die die Auswirkungen von Cyberbedrohungen minimiert. Unsere SIEM-Lösung macht es Sicherheitsanalysten leicht, potenzielle Probleme zu erkennen und Cyberangriffe abzuwehren. Hier sind drei Beispiele für einige unserer meistgenutzten Integrationen:

Beschleunigen Sie die Erkennung und die Reaktion auf Bedrohungen

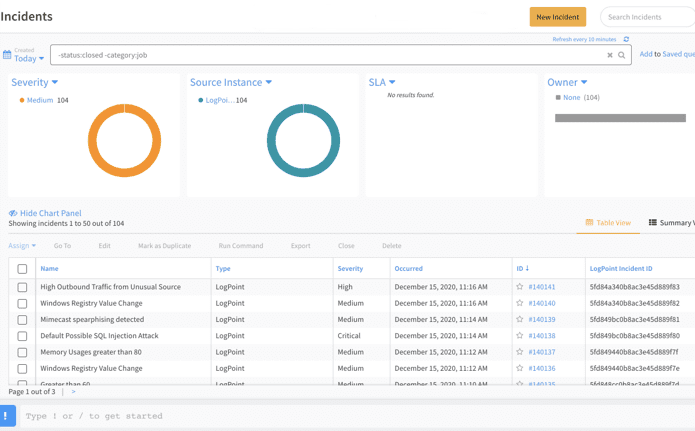

Die Logpoint-Integration in Cortex XSOAR kombiniert Security-Monitoring und Incident-Response, damit die Verantwortlichen schnell auf sicherheitsrelevante Vorfälle reagieren und diese lösen können. Unsere kombinierte Lösung automatisiert Aktionen und Reaktionen und behandelt sicherheitsrelevante Vorfälle, die die Aufmerksamkeit des Security-Teams nicht erfordern. Dabei haben die Security-Teams die vollständige Kontrolle über alle sicherheitsrelevanten Vorfälle und Gegenmaßnahmen und können die Prozesse mit den anpassbaren Playbooks von Cortex XSOAR weiter beschleunigen.

Eine Out-of-the-Box-Integration wie XSOAR bietet folgende Vorteile:

- Sie erhalten Hinweise auf Bedrohungen nahezu in Echtzeit. So können Sie sicherstellen, dass Ihr Security Operations Center (SOC) Sicherheitsverletzungen vor dem 280-Tage-Durchschnitt erkennen kann.

- Sie können sich einen umfassenden Überblick über die Bedrohungslandschaft verschaffen und sicherheitsrelevante Vorfälle priorisieren.

- Sie können die durchschnittliche Reaktionszeit dank des Incident-Mappings stark verkürzen.

- Sie können auf Basis einer Playbook-Vorlage ganz einfach individuelle Playbooks für spezifische Anforderungen erstellen.

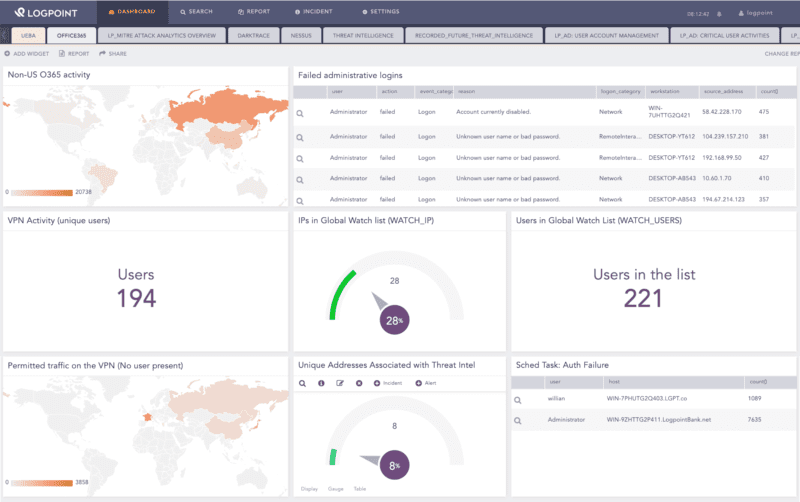

Integration in cloudbasierte Plattformen

Office 365 ist eine der am häufigsten genutzten cloudbasierten Plattformen. Mit der Integration von Logpoint in Office 365 profitieren Sie unmittelbar von einem zentralisierten Logdaten-Monitoring und der Korrelation von On-Premises- und cloudbasierten Ereignissen für die Bedrohungsüberwachung und eine umfassende Sicherheit in der Cloud. Sie können diese Daten für allgemeine und geschäftliche Analysen sowie für Sicherheits- und Compliance-Kontrollen in Ihrer Office 365-Umgebung nutzen.

Eine Out-of-the-Box-Integration in Office 365 bietet folgende Vorteile:

- Verfolgen Sie Änderungen, die in Active Directory vorgenommen wurden, einschließlich Ihrer Azure- und Office 365-Umgebung.

- Kontrollieren Sie Änderungen an Dateien, Löschungen und Dateizugriffe in SharePoint.

- Überwachen Sie die OneDrive-Aktivitäten, um die Kontrolle über Datenexfiltrationen, unbefugte Zugriffe und die Freigabe von Dateien zu behalten.

- Schützen Sie Ihre vertraulichen und sensiblen Informationen und überwachen Sie die E-Mail-Aktivitäten für Exchange online, einschließlich der Anhänge und anderer Medien in E-Mails.

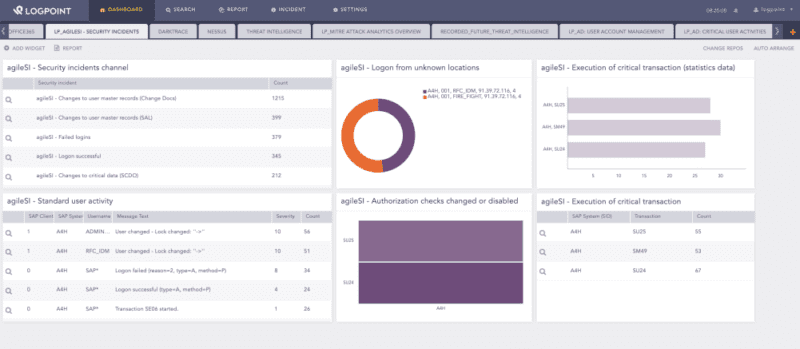

Schützen Sie geschäftskritische SAP-Systeme vor Betrug und Cyberangriffen

SAP ist in vielen Unternehmen die wichtigste Anwendung, aber sie ist in der Regel nicht Teil einer Security-Monitoring-Lösung. Eine moderne SIEM-Lösung sollte jedoch die gesamte IT-Infrastruktur überwachen. Mit Logpoint for SAP können Unternehmen ihre SAP-Lösung in ihre SIEM-Umgebung integrieren, um einen vollständigen Einblick in ihr SAP-System zu erhalten und die Sicherheit und die Compliance ihres SAP-Systems zu überwachen.

Logpoint for SAP bietet folgende Vorteile:

- Überwachen Sie SAP-Ereignisse und SAP-Informationen nahezu in Echtzeit, sodass Sie zu jedem Zeitpunkt wissen, was mit Ihren SAP-Daten geschieht.

- Dank der sofort einsatzbereiten Bedien- und Steuerungselemente, Prüfmöglichkeiten, Dashboards und Reports können Sie die Überwachung der SAP-Compliance oder die SAP-Systempflege automatisieren und so Zeit einsparen.

- Sie erhalten Warnmeldungen bei verdächtigen Aktivitäten, sodass Sicherheitsanalysten potenzielle Probleme leicht erkennen und Cyberangriffe schnell abwehren können.

- Sie können SAP-Informationen und SAP-Ereignisse analysieren und überwachen, sodass Sie das System kontinuierlich überprüfen und automatisch Berichte erstellen können. Die automatisierten Audits ermöglichen es Unternehmen, nützliche Reports zu Audit-relevanten Punkten zu erstellen.

- Überwachen und verfolgen Sie SAP-Events im gesamten Netzwerk und behalten Sie die vollständige Kontrolle über die gesamte IT-Umgebung.