von Bhabesh Raj Rai, Associate Security Analytics Engineer

Je länger Bedrohungsakteure unentdeckt bleiben, desto mehr Schaden können sie anrichten. Um unter dem Radar zu bleiben, nutzen Malware-Entwickler gerne die Fehler von Anwendern aus und versuchen, diese zu täuschen, indem sie ihre Payloads ähnlich benennen wie kritische oder gängige Systemprozesse.

Bei einem kürzlich durchgeführten Crypto-Mining-Angriff nutzten die Angreifer den gängigen Service-Host-Prozess „svchost.exe“ aus. Die Angreifer nannten ihre Payload „svshost.exe“, eine leicht abgeänderte Schreibweise des tatsächlichen Prozesses. So konnten die Bedrohungsakteure im Verborgenen Monero (XMRig) schürfen.

Cyberkriminelle verwenden oft leichte Abwandlungen gängiger Begriffe, damit Nutzer verschiedene Angriffsformen wie Typosquatting und Systemprozess-Impersonation nicht erkennen und sie sie so austricksen können. Es ist unerlässlich, dass Analysten kontinuierlich verschiedene neue Möglichkeiten nutzen, um eventuelle Sicherheitsverletzungen, die auf menschliche Fehler zurückzuführen sind, aufzudecken, denn die Zahl menschlicher Fehler im Umgang mit IT steigt von Jahr zu Jahr.

Laut dem „Verizon 2020 Data Breach Investigations Report“ treten sicherheitsrelevante Vorfälle, die aufgrund der Ausnutzung menschlichen Verhaltens und menschlicher Fehler entstehen (z. B. Social Engineering), häufiger auf als Malware – und sind in allen Branchen allgegenwärtig. Für Sicherheitsanalysten ist es wichtig, regelmäßig nach Angriffen zu suchen, die menschliche Fehler ausnutzen, und diese zu erkennen, bevor Angreifer Schaden anrichten können.

Bedrohungserkennung mit dem neuen Damerau-Levenshtein-Distanz-Plug-in

Eine Möglichkeit, Angriffe zu identifizieren, die auf menschliche Fehler abzielen, ist die Verwendung des neuen Damerau-Levenshtein-Distanz-Plug-ins von LogPoint.

Die Damerau-Levenshtein-Distanz bezieht sich auf die minimale Anzahl von Operationen, um eine Zeichenkette in eine andere zu verwandeln. Diese Operationen sind Einfügungen, Löschungen, Substitutionen oder Transpositionen. So beträgt die Damerau-Levenshtein-Distanz zwischen Worten „svchost.exe“ und „svchast.exe“ 1, da nur eine Operation erforderlich ist: Sie ersetzen das „o“ durch ein „a“.

Wir möchten Ihnen zwei wichtige Anwendungsfälle vorstellen, bei denen das Damerau-Levenshtein-Distanz-Plug-in Sie dabei unterstützen kann, Bedrohungen zu erkennen, die ansonsten möglicherweise unentdeckt bleiben würden.

Kritische Prozess-Impersonation erkennen

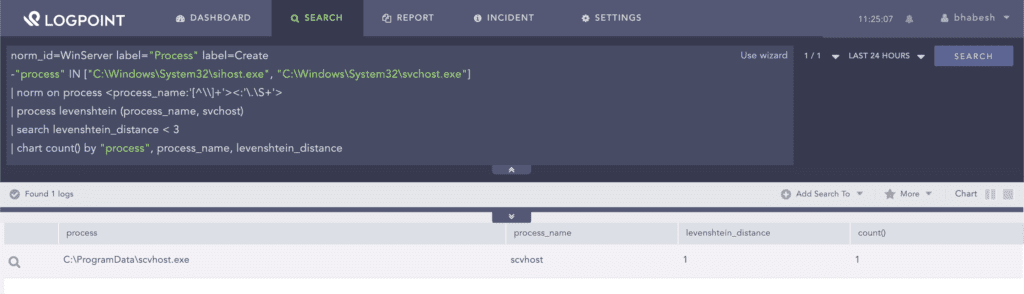

So erkennen Sie eine Prozess-Impersonation von „svchost.exe“ mit dem Damerau-Levenshtein-Plug-in

Prozess-Impersonation ist eine Möglichkeit für Angreifer, sich Zugang zu Ihrem System zu verschaffen, indem sie einem schadhaften Prozess einen ähnlichen Namen geben wie einem gängigen Systemprozess. Analysten können sehr einfach nach Prozessen suchen, die mit irreführenden Namen ausgeführt werden, indem sie die Logdaten zur Prozesserstellung von Endpunkten abrufen. Eine Erhöhung des Schwellenwerts würde auch die Zahl der Fehlalarme erhöhen. Daher empfehlen wir Administratoren, legitimes Systemverhalten bei der Konfiguration auf eine Whitelist zu setzen.

Typosquatting-Angriffe erkennen

Eine weitere Anwendung des Damerau-Levenshtein-Distanz-Plug-ins ist die Erkennung von Typosquatting-Angriffen auf Ihr Unternehmen. Typosquatting wird häufig bei der Betrugsmasche „CEO-Fraud“ genutzt, um sich als leitende Mitarbeiter eines Unternehmens auszugeben. Lautet die Domain Ihres Unternehmens beispielsweise „mycorp.com“, können Angreifer Phishing-E-Mails von Typosquatting-Domains wie „myc0rp.com“ senden, um den Empfängern vorzugaukeln, die E-Mails seien legitim.

sender=* receiver=*

| norm on sender @<sender_domain:'\S+'>

| process levenshtein (sender_domain, mycorp.com)

| search levenshtein_distance < 3

Sie können auch in den Firewall-Logdaten nach möglichen Typosquatting-Domains suchen.

device_category=Firewall domain=*

| process levenshtein (domain, mycorp.com)

| search levenshtein_distance < 3

Das Damerau-Levenshtein-Distanz-Plug-in ermöglicht es LogPoint-Nutzern, nach Bedrohungen zu suchen, die auf menschliche Fehler abzielen. Dank der frühzeitigen Erkennung von Bedrohungen wie Prozess-Impersonation und Typosquatting können Analysten ihre Abwehrmechanismen stärken und die Auswirkungen reduzieren.