von Christian Have, LogPoint CTO

Dank der Möglichkeiten, die SOAR bietet, kann LogPoint den Wandel von Sicherheitsanalysen hin zu operativen Sicherheitsmaßnahmen vorantreiben. In diesem Blogbeitrag beschreibt LogPoint-CTO Christian Have den Weg von der Erkennung hin zur ganzheitlichen Reaktion.

Heute reicht es nicht mehr aus, einen Angriff nur zu erkennen. Angreifer führen immer schnellere und raffiniertere Cyberattacken auf niedrigem bis mittlerem Niveau durch, und Unternehmen sterben sozusagen einen Tod auf Raten. Wie sollten Security-Verantwortliche Sicherheitslücken aufdecken und auf diese ständigen Angriffe reagieren können – allein durch Erkennung?

CISOs sind mit einer Flut von Angriffen konfrontiert, die das Unternehmen schwächen und den Fortbestand oftmals in Frage stellen. Dies reicht vom Diebstahl von Geschäftsgeheimnissen über die Beeinträchtigung der betrieblichen Abläufe bis hin zur Androhung der Veröffentlichung von Daten, wenn Lösegelder nicht bezahlt werden (Ransomware). CISOs stehen ständig unter Angriff. Da Cyberkriminelle Tag für Tag versuchen, die Abwehr der Unternehmen zu schwächen, reicht es nicht aus, sicherheitsrelevante Vorfälle nur zu erkennen. Ein ganzheitlicher Ansatz ist wichtiger denn je.

Angreifer führen raffinierte und unerbittliche Cyberattacken auf niedrigem bis mittlerem Niveau in immer höherer Schlagzahl durch und schaffen es so, Unternehmen förmlich damit zu ersticken.

Der Weg von der Sicherheitsanalyse hin zu operativen Sicherheitsmaßnahmen

Wir freuen uns sehr, dass LogPoint vor einigen Monaten den Universal XDR-Anbieter SecBI übernehmen konnte. Diese Übernahme war der Höhepunkt einer Entwicklung innerhalb von LogPoint, die Untersuchung von sicherheitsrelevanten Vorfällen zu optimieren – ein Prozess, der vor Jahren mit unserer Plattform für Automatic Investigations (AI) begann.

Wir haben LogPoint AI entwickelt, um einen datengestützten Ansatz für Untersuchungen verfolgen zu können:

- Analyse des Benutzerverhaltens und Wiederholung der korrekten Aktionen beim nächsten Auftritt eines Vorfalls

- Analyse der Daten, die typischerweise mit einem Vorfall verbunden waren, und Zuordnung ähnlicher Daten beim Auftritt des nächsten Vorfalls

- Erkenntnisgewinn aus aktiven und abgeschlossenen Fällen, und Nutzung der relevanten Metadaten, um das Gelernte auf andere Fälle anzuwenden

Parallel hierzu erforschte und entwickelte das Unternehmen SecBI Möglichkeiten für Autonomous Investigations, die demselben Zweck dienten: der Beschleunigung der Triage sowie der Untersuchung von sicherheitsrelevanten Vorfällen.

Mit der Ankündigung unserer neuen Lösung LogPoint SOAR hat die Erforschung und Weiterentwicklung dieser fortschrittlichen Funktionen für die Untersuchung von sicherheitsrelevanten Vorfällen ein Zuhause gefunden.

Ich freue mich sehr, Ihnen unsere Vision für operative Sicherheitsmaßnahmen vorstellen zu dürfen. Gerne möchte ich Ihnen unsere Überlegungen erläutern, wie LogPoints Weg von Sicherheitsanalysen hin zum operativen Security-Betrieb Sie in den kommenden Jahren unterstützen kann.

Datengestützte Entscheidungsfindung für Analysten und CISOs

Ein zunehmend kritisches Gleichgewicht, das Sicherheitsteams und insbesondere Führungskräfte finden müssen, ist das der eingesetzten Ressourcen.

Für den CISO ist es von unschätzbarem Wert, feststellen zu können, ob eine bestimmte Sicherheitsmaßnahme wertvoll ist und verlässliche Informationen und Erkenntnisse liefert – immer im Kostenvergleich zu anderen Sicherheitsmaßnahmen oder im Vergleich zur Unterstützung eines externen Experten oder Service-Providers.

Auch der Sicherheitsanalyst muss eine Balance finden: Arbeitet er an einem wirklich relevanten Vorfall? Deckt er die richtigen Systeme ab? Stehen ihm ausreichende, kontextbezogene Informationen über die Taktiken, Techniken und Verfahren (TTPs) der Bedrohungsakteure zur Verfügung?

Überwachung und Validierung der Performance der Menschen, Prozesse und Maßnahmen, die das Unternehmen schützen

Der Fluch der Sicherheit ist, nie zu wissen, wann und ob Sie genug unternommen haben. Dieser Fluch kann auch in absehbarer Zeit nicht gebrochen werden, da sich die Bedrohungslandschaft, das Verhalten der Bedrohungsakteure sowie die Fortschritte in der Erkennungs- und Reaktionstechnologie kontinuierlich verändern. Da wir uns von diesem Fluch nicht befreien können, sind wir gezwungen, unser Sicherheitsniveau quantitativ zu bewerten. Dank einer Bewertung können wir Einblicke gewinnen, ob sich unsere Sicherheitslage verbessert oder nicht. Eine quantitative Bewertung des Sicherheitsniveaus klingt anspruchsvoll und komplex, ist aber in der Realität ziemlich einfach.

Größere Unternehmen kennen und nutzen Technologien zur Simulation von Sicherheitsverstößen und Angriffen (BAS: Breach and Attack Simulation), um ihre Sicherheitsmaßnahmen zu instrumentieren und das Verhalten von Angreifern zu simulieren, während sie die Leistung der Sicherheitsmaßnahmen genau überwachen. Falls Ihr Unternehmen diese Validierung des Sicherheitsniveaus so strukturiert umsetzen kann – großartig! Um die Leistung von Sicherheitsteams, Sicherheitsverfahren und Sicherheitsmaßnahmen zu maximieren, ist es jedoch notwendig, die tatsächlichen Angriffe zu prüfen.

Der Fluch der Sicherheit ist, dass Sie nie wissen, wann und ob Sie genug unternommen haben. Dieser Fluch wird in absehbarer Zeit nicht gebrochen werden.

LogPoint arbeitet mit Hunderten von Organisationen zusammen, um die Leistung von Sicherheitsmaßnahmen zu quantifizieren – und zwar nicht durch die Instrumentierung von Sicherheitsmaßnahmen, sondern durch die Messung der tatsächlichen Leistung von Sicherheitsmaßnahmen im täglichen Betrieb.

Mit unseren praxisnahen Messungen revolutionieren wir die Art und Weise, wie Security-Teams die Leistungsfähigkeit und die Prozesse ihrer Sicherheitsmaßnahmen bewerten können. Wir geben CISOs ein datengestütztes Werkzeug an die Hand, um die erforderlichen Investitionen in die Infrastruktur, die Prozesslandschaft oder die Kompetenzbereiche zu evaluieren.

Die quantitative Bewertung von Sicherheitsmaßnahmen

LogPoint AI erfasst und misst das Verhalten von Analysten, die Leistung von Playbooks sowie die Ergebnisse der Orchestrierung und kann daraus Schlussfolgerungen ziehen. Lassen Sie uns ein Beispiel durchgehen:

Ihre SIEM-Lösung erzeugt eine Alarmmeldung zur Ransomware Conti.

- Es wurde eine Warnung ausgelöst, die auf verdächtige WMI-Aktivitäten hinweist (T1047).

- Automatische Sammlung von Kontext-Informationen

- Verbindung des Alerts mit der entsprechenden MITRE ATT&CK-Technik

- Ihr Playbook zur Abhilfe wird unmittelbar gestartet.

- Der Rechner wird in Quarantäne genommen.

- Vorbereitung des Remote-Wipe für diesen Rechner

- Überprüfung des SIEMs auf ähnliche Warnungen und Logdaten, um den Sicherheitsverstoß einzudämmen

Conti setzt verschiedene Methoden ein, um in Ihr Netzwerk einzudringen, wobei die Web-Plattform des Microsoft Exchange Servers am häufigsten ausgenutzt wird.

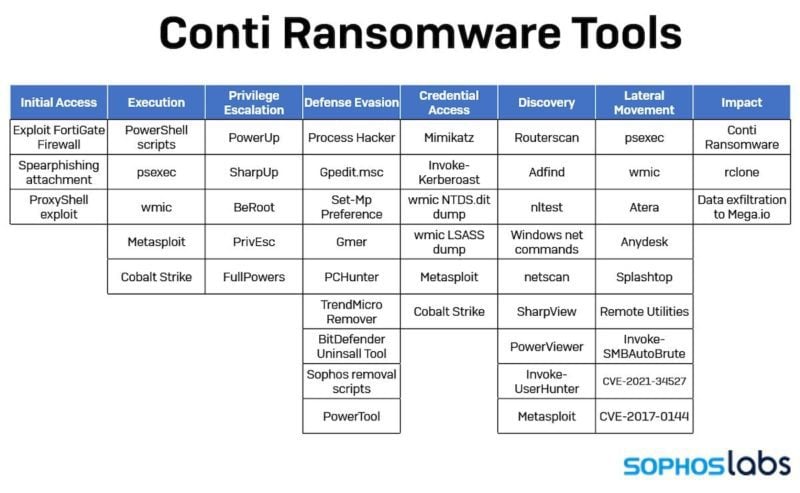

Was ist passiert? Es kam bereits zu schadhaften Aktivitäten, bevor die Sicherheitsmaßnahmen wirksam werden konnten. Im Rahmen der Auswertung der TTPs des Angreifers haben wir erfahren, dass Conti eine Web-Shell erstellt und PowerShell-Skripte ausführt, um sich dauerhaften Zugang zum Unternehmensnetzwerk zu verschaffen. Dann startet Conti interne Auskundschaftungen und breitet sich unerkannt im Netzwerk aus (Lateral Movement), etc. Die SophosLabs haben eine hervorragende Tool-Übersicht erstellt, die uns einen Einblick in das Verhalten von Conti gibt.

Bitte beachten Sie, wie spät in der Kette der Events und der eingesetzten Tools (Lateral Movement) wir wmic, den Auslöser für den SIEM-Alarm, bemerken.

Aus Sicht des operativen Security-Betriebs ist es großartig, dass wir die Exfiltration sowie die anschließende Verschlüsselung der Daten entdeckt und möglicherweise verhindern konnten – und damit einen Ransomware-Angriff abgewehrt haben. Allerdings haben wir den Angriff spät erkannt, und die Bereinigung war aufwendig und kostenintensiv. Welche Verbesserungen müssen wir als Security-Organisation vornehmen, um Bedrohungen und Angriffe frühzeitiger zu erkennen?

- Mangelte es an adäquaten Funktionen für Endpoint Detection and Response (EDR)?

- Haben die Proxy- und Firewall-Funktionen versagt?

- Warum konnte unsere Threat-Intelligence-Plattform Metasploit oder Mimikatz auf den angegriffenen Rechnern nicht bestimmen und anzeigen?

Orchestrierung ist der Schlüssel für eine frühzeitige Bedrohungserkennung

Natürlich ist es einfach, sich zu fragen: Was wir hätten besser machen können? Damit Sicherheitsteams mit der Bedrohungslage Schritt halten können, müssen wir die Plattform für den operativen Security-Betrieb instrumentieren. Glücklicherweise ist der Aspekt der Orchestrierung in der Automatisierung der Sicherheit ausschlaggebend für die Verbesserung der Prozesse.

Playbooks sind mit EDR-Lösungen, Firewalls und Proxys sowie mit Threat-Intelligence-Plattformen verknüpft. Wenn Analysten die Playbooks weiter verfeinern und diese sich mit dem Unternehmen weiterentwickeln, erhöht dies die Transparenz der Sicherheitsabläufe.

Um als Sicherheitsteam mit der Bedrohungslage Schritt halten können, müssen wir unsere Security-Plattform für den operativen Betrieb instrumentieren.

Wenn wir eine gute EDR-Lösung einsetzen, warum kann diese die Ransomware Conti dann nicht erkennen? Haben wir sie falsch konfiguriert? Oder nehmen wir einfach nur an, dass wir die Lösung an den richtigen Stellen einsetzen?

Angenommen ein anderer Threat-Intelligence-Anbieter gibt an, Conti erkennen zu können. In diesem Fall wissen wir, dass wir viel früher auf schadhaftes Verhalten hinweisen und mit der richtigen Threat-Intelligence-Funktion eine Ausbreitung im Netzwerk verhindern hätten können.

Wenn Sicherheitsteams eine neue Lösung wie beispielsweise EDR evaluieren, können sie diese mit den vorhandenen Playbooks und dem bestehenden System an Sicherheitsmaßnahmen auf Herz und Nieren prüfen. Die Ergebnisse liefern uns eine Standardmethode zur Bewertung, wie wir eine Technologie einsetzen, und natürlich auch zur Bewertung der Technologie an sich.

Die Zukunft von LogPoint SOAR

Die Möglichkeiten, die SOAR heute bietet, treiben den Wandel von reinen Sicherheitsanalysen hin zu operativen Sicherheitsmaßnahmen bei LogPoint voran. SIEM-Lösungen, die Alarme anzeigen, sind großartig. Aber eine Lösung, die einen ganzheitlichen Ansatz für die operative Sicherheit bietet, ist dem vorzuziehen. Die operative Sicherheit umfasst mehr als nur die Automatisierung von sich wiederholenden Aufgaben sowie die Orchestrierung der Sicherheitsmaßnahmen und Playbooks, die alles miteinander verbinden. Mit einem ganzheitlichen Ansatz können Sie die Informationen der eingesetzten Playbooks auch dazu nutzen, um Defizite in Sicherheitsmaßnahmen, Prozessen und sogar in der Arbeitsweise der Mitarbeiter aufzudecken.

Mit den erkannten Defiziten und einer datengestützten Methode zur Bewertung der Security-Performance verfügen CISOs über eine fundierte Grundlage, um Investitionen in Produkt X versus Produkt Y versus MDR versus Service Z zu erörtern. CISOs können so ihre Diskussionen mit Daten untermauern, die sie dem Sicherheitsteam und den Budget-Verantwortlichen präsentieren können.

Mit einem ganzheitlichen Ansatz können Sie die Daten aus den eingesetzten Playbooks nutzen, um Defizite in den Sicherheitsmaßnahmen, Prozessen und sogar in der Arbeitsweise der Mitarbeiter aufzudecken.

Integration als Multiplikator für Technologien

Seitens der Technologie investieren wir in die Verschmelzung von SIEM-, SOAR-, UEBA- und EDR-Funktionalitäten, um unseren Vorstoß in Richtung eines ganzheitlichen, operativen Security-Betriebs zu unterstützen. Derzeit lässt sich LogPoint SOAR in mehr als 800 verschiedene Technologieplattformen integrieren und kann in jeder Lösung viele verschiedene Aufgaben übernehmen. Die Integration bildet die Grundlage für die quantitative Bewertung der Sicherheitsmaßnahmen, ermöglicht aber natürlich auch die Automatisierung und Orchestrierung, für die wir Playbooks entwickeln.

Wie geht es weiter?

Wir setzen LogPoint AI bereits heute bei unseren Kunden ein und sehen eine deutliche Reduzierung des Zeitaufwands, den die Security-Teams für die Untersuchung von Sicherheitsverstößen aufbringen müssen. Diese Teams können auch quantifizieren, wie sie auf sicherheitsrelevante Vorfälle reagieren.

In den kommenden Monaten werden wir mehr darüber berichten, wie wir unseren ganzheitlichen Ansatz mit den SaaS-Initiativen, an denen wir aktuell arbeiten, sowie neuen Produktankündigungen noch weiter forcieren werden. Bleiben Sie dran!