EN BREF :

-

Kapeka, également connu sous le nom de KnuckleTouch, est apparu initialement mi-2022 mais a été officiellement repéré en 2024 en raison d’attaques de portée limitée, notamment en Europe de l’Est.

-

La backdoor Kapeka est liée au groupe Sandstorm, dirigé par le groupe militaire russe 74455 et connu pour perturber les cyberactivités.

-

Les opérations de Sandstorm, notamment le déploiement de Kapeka, sont liées aux tensions géopolitiques, ciblant spécifiquement les infrastructures critiques de l’Ukraine.

-

Kapeka présente des fonctionnalités avancées, notamment des mécanismes d’initialisation, de communication C2, d’exécution de tâches et de persistance, posant des défis en matière de détection.

Go To Section

Une backdoor configurable a été observée dans des cyberattaques en Europe de l’Est, notamment en Ukraine et en Estonie, depuis au moins mi-2022. Cependant, ce n’est qu’en 2024 qu’elle a été officiellement repérée en raison de son implication dans des attaques de portée limitée, limitant ainsi son exposition publique. Dans un rapport de Security Intelligence publié le 14 février 2024, Microsoft a désigné cette nouvelle backdoor par le nom « KnuckleTouch » et l'a attribuée à un groupe d'acteurs malveillants connu sous le nom de « SeaShell Blizzard », qui est également le nom du célèbre gang Sandworm. Dans son analyse la plus récente, la société finlandaise WithSecure a repéré cette même backdoor sous le nom de « Kapeka » (« petite cigogne » en russe) et a également attribué cette backdoor à l'APT russe Sandworm (récemment repérée sous le nom d'APT-44 par Mandiant depuis avril 2024).

Le groupe Sandstorm est un groupe russe de type APT (Advanced Persistent Threat) exploité par le groupe militaire 74455, une unité de cyberguerre émanant du service de renseignement militaire russe (GRU). Certains des noms attribués à ce groupe incluent Telebots, Voodoo Bear, IRIDIUM, Seashell Blizzard et Iron Viking. Ses activités ont pris de l'importance vers 2014 lorsqu'elle a exploité une vulnérabilité Zero-Day via des documents Microsoft Office malveillants, affectant les versions de Windows allant de Vista à 8.1. Depuis lors, Sandworm a été impliqué dans diverses cyberattaques et activités de cyber-espionnage, l'Ukraine étant sa principale cible. Parmi les incidents notables figurent des attaques répétées contre le réseau électrique ukrainien en 2015, 2016 et 2022, dans le but de provoquer une panne d'électricité en Ukraine. Comme il existe toujours des tensions entre l’Ukraine et la Russie, ce contexte constitue une menace majeure pour l’Ukraine, avec davantage de raisons et de motivations. Cependant, elle ne concerne pas uniquement l’Ukraine, mais aussi le paysage de la cybersécurité dans sa globalité, c’est pourquoi elle a été promue par Mandiant au rang d’APT44.

Malgré le fait que l'arsenal de Sandstorm comprenne une variété d’outils, nous nous concentrerons dans cet article sur la backdoor Kapeka. Compte tenu de son apparition récente, le gang pourrait continuer à l’utiliser dans des activités de cyberattaque. Notre investigation comprendra l'évaluation des échantillons observés, l'exploration de ses tactiques, techniques et procédures (TTP) et le développement de requêtes de recherche pour une détection potentielle au sein de vos systèmes à l'aide de Logpoint Converged SIEM.

Chaîne d'infection

La backdoor Kapeka était un des premiers outils utilisés par les acteurs malveillants du groupe Sandstorm pour créer une persistance. Cette backdoor comprend un malware initial de type dropper, responsable du déploiement de la backdoor Kapeka. Selon une évaluation de la société de cybersécurité WithSecure, la backdoor possède toutes les caractéristiques essentielles des malwares backdoor, ainsi qu'un niveau élevé d'obfuscation conçu pour empêcher un examen éventuel.

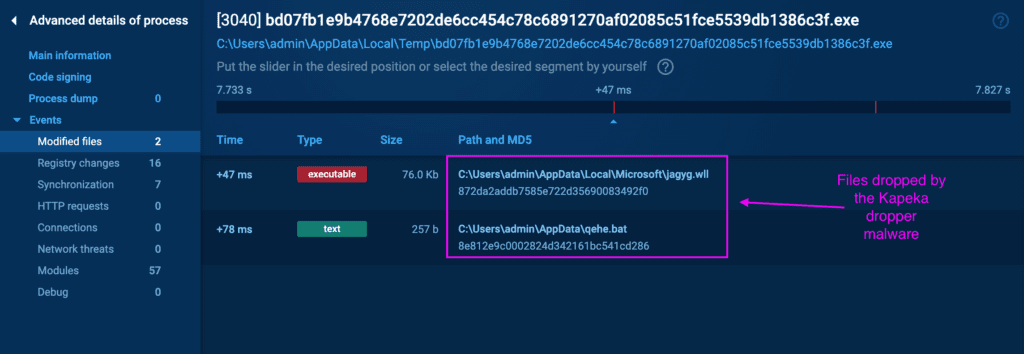

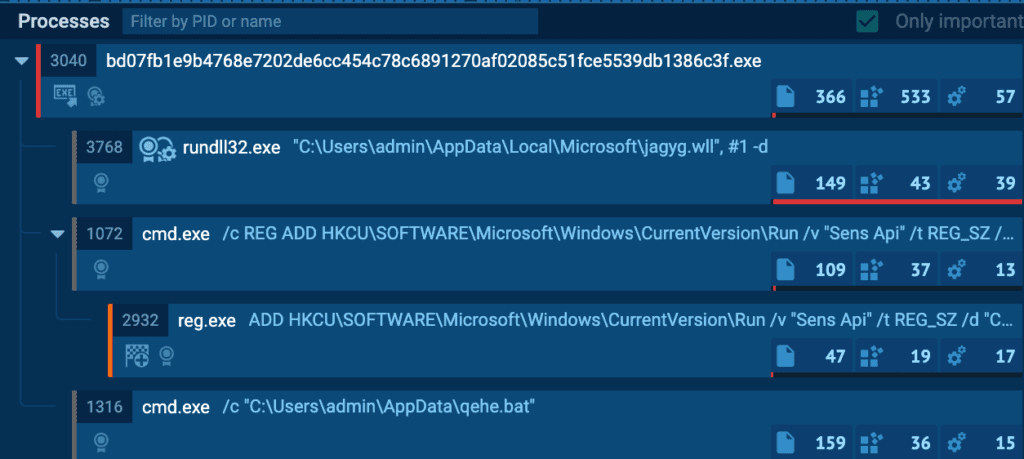

Une backdoor dropper

Ce fichier exécutable sert à lancer, exécuter et superviser les actions de la backdoor. Lors de l'exécution, il supprime le fichier de complément Windows prétendument masqué avec l'extension « .wll », provenant directement du binaire du dropper. Le binaire de la backdoor est placé soit dans le répertoire « ProgramData » ou « AppData\Local » dans le dossier « Microsoft » selon les privilèges du processus. De plus, un fichier batch est déposé directement dans le répertoire « AppData », destiné à supprimer le malware dropper une fois que la backdoor aura été établie avec succès sur le système.

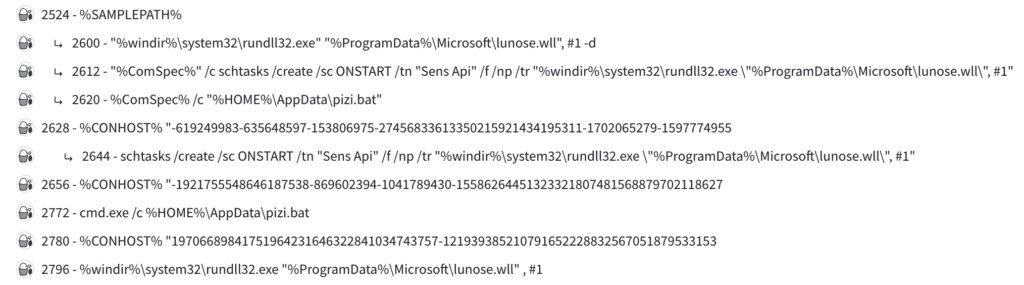

Immédiatement après l'exécution, il lance le processus rundll32.exe pour exécuter le premier ordinal (#1) du fichier .wll avec la commande suivante :

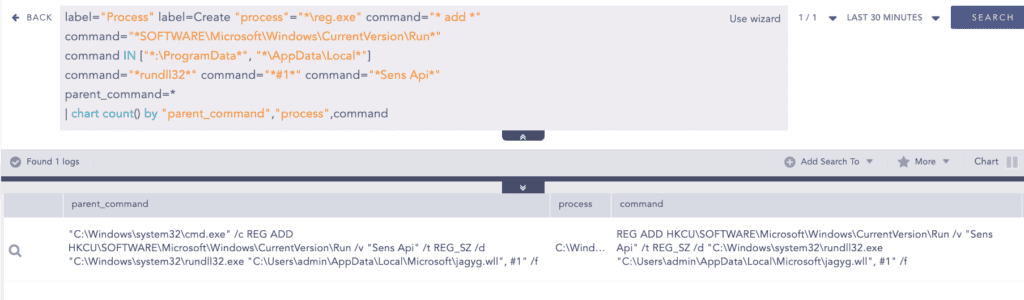

Pour des raisons de persistance, il modifie un registre à exécution automatique pour ajouter une entrée nommée « Sens Api », qui exécute la même commande que celle ci-dessus.

Pour des raisons de persistance, il modifie le registre d'exécution automatique en ajoutant une entrée avec la commande ci-dessus à l'aide de l’instruction suivante :

De plus, dans la même variante, le malware crée une tâche planifiée (scheduled task) en utilisant schtasks.exe pour la persistance. Le choix de la méthode de persistance dépend du niveau de privilège du processus en cours d'exécution.

Ces actions établissent des mécanismes permettant au malware de s'exécuter de manière persistante sur le système, garantissant ainsi que le fichier backdoor soit automatiquement exécuté au démarrage du système. Enfin, le fichier batch est lancé et exécuté pour supprimer le malware dropper d'origine.

Le malware backdoor

Selon WithSecure, la backdoor kapeka est une DLL Windows contenant une fonction et est exportée de manière ordinale. Cette backdoor utilise JSON pour envoyer et recevoir les données lors de sa communication C2. Sa configuration C2 est chiffrée via AES-256. La configuration est soit déchiffrée pendant la phase d’initialisation de la backdoor, soit elle lit la configuration existante qui a persisté dans le registre. La backdoor conserve sa configuration via une valeur de registre appelée « Seed » dans « HKU\<SID>\Software\Microsoft\Cryptography\Providers\<GUID>\ ».

La backdoor présente plusieurs fonctionnalités majeures, lui permettant de fonctionner comme un outil flexible dans l’environnement de la victime. Voici les fonctionnalités de haut niveau de cette backdoor telles que décrites dans le rapport WithSecure.

-

Initialisation et Fingerprinting : la backdoor collecte des informations sur l'ordinateur et l'utilisateur de la victime via des appels WinAPI et des recherches dans le registre. Ces données sont enregistrées en interne et transformées au format JSON prêt à être transmises. Cette collecte de données donne des informations sur le système de la victime, telles que les autorisations des utilisateurs, les spécificités du système d'exploitation, les noms de machine et de domaine, etc.

-

Communication C2 : la backdoor communique avec son serveur command-and-control (C2) à l'aide de l'interface COM WinHttp 5.1. Elle communique et reçoit des informations au format JSON.

-

Exécution des tâches : la backdoor peut effectuer des actions sur le PC de la victime en fonction des commandes reçues du serveur C2. Ces tâches comprennent :

-

La désinstallation de la backdoor.

-

La lecture de fichiers sur le disque et le transfert au C2.

-

L'écriture de données sur le disque qui vous permet de créer ou de modifier des fichiers.

-

Le lancement de processus ou de charges virales, qui permettent de lancer des exécutables arbitraires.

-

La mise à niveau en remplaçant le binaire de la backdoor actuel par un autre ou un plus récent.

-

L’exécution des commandes Shell.

-

-

Mécanismes de persistance : la backdoor maintient la persistance sur le système de la victime en modifiant les entrées de registre à exécution automatique, en établissant des tâches planifiées et en configurant des rappels pour surveiller les événements système tels que la déconnexion. Cette persistance garantit que la backdoor reste active même après le redémarrage de la machine ou la déconnexion de l'utilisateur.

-

Chiffrement des données et mesures de sécurité : la backdoor utilised des techniques de chiffrement telles que le chiffrement AES pour sécuriser la connexion avec le serveur C2. Elle utilise également des techniques de sécurité telles que le chiffrement à clé publique RSA-2048 pour protéger les données sensibles.

Dans l’ensemble, ces fonctionnalités permettent à la backdoor d’établir et de maintenir le contrôle sur les systèmes infectés, d’exécuter des commandes à distance, de collecter des informations sensibles et de rester résiliente aux tentatives de suppression.

Détection via Logpoint Converged SIEM

Sources de log requises

The following should be enabledLes éléments suivants doivent être activés :

-

Windows

-

Windows Sysmon

Détecter la diffusion du binaire de la backdoor déchiffrée

D’après l’analyse ci-dessus, il est clair que la backdoor est téléchargée par le dropper dans un emplacement fixe avec une extension de fichier fixe. Les analystes peuvent utiliser la requête suivante pour détecter la diffusion du binaire de la backdoor déchiffrée.

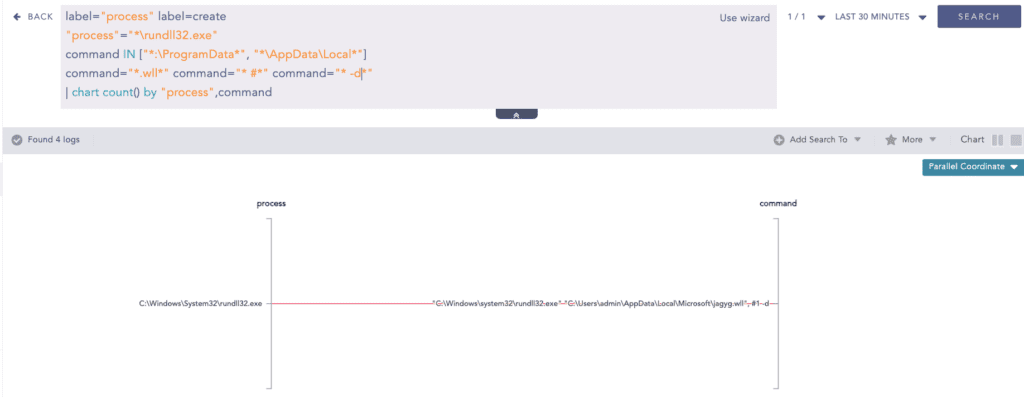

Exécution de la backdoor via RunDLL32

Rundll32.exe est utilisé de manière abusive pour charger par proxy le fichier binaire de la backdoor (.wll) diffusée. Les analystes peuvent utiliser cette requête pour détecter de tels modèles de création de processus.

De plus, lors du processus d'exécution, rundll32.exe charge la DLL malveillante. Ainsi, nous pouvons exploiter l'événement de chargement d'image Sysmon pour détecter cette activité via la requête suivante.

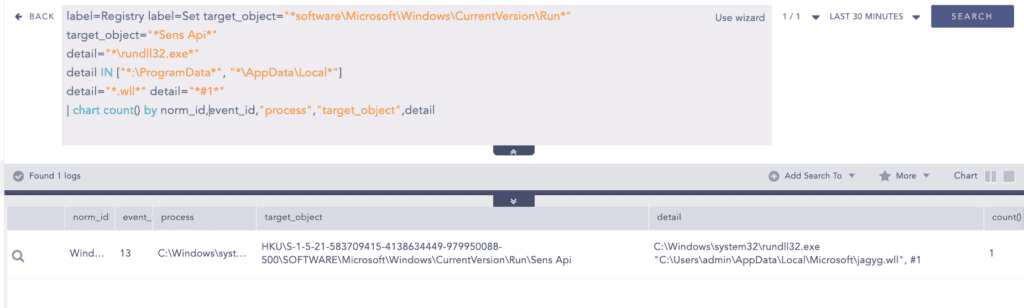

Exécution automatique pour la persistance

Pour la persistance de la backdoor, le dropper a été observé en train de modifier le registre Autorun. La requête suivante peut être utilisée pour détecter une telle activité de création de processus :

La même activité peut également être détectée via la valeur de registre de l’ensemble d’événement Sysmon Event ID 13 :

Schtasks pour la persistance

Schtask est un outil de ligne de commande sous Windows utilisé pour planifier des tâches. Le dropper a utilisé l'utilitaire schtask pour établir une persistance via une exécution malveillante au démarrage du système.

Lorsqu'une tâche planifiée est créée, cette activité est enregistrée via l'ID d'événement de sécurité Windows 4698. « Advanced Audit Policy setting Object Access > Audit Other Object Access Events » doit être configuré pour permettre cette détection.

Les requêtes fournies ci-dessus sont spécifiquement conçues pour identifier la variante de backdoor Kapeka. Ces requêtes sont finement ajustées pour détecter les caractéristiques et les comportements uniques associés à cette menace particulière. Les tactiques, techniques et procédures (TTP) affichées par ce dropper et cette backdoor sont plutôt courantes. Par conséquent, nous avons déjà diffusé des règles d'alerte similaires à travers l'application 'Alert Rules'. L'activation de ces alertes sur votre système devrait garantir la couverture de la variante susmentionnée. Voici la liste de ces alertes.

-

Clé d'exécution du registre pointant vers un dossier suspect

Conclusion

L'apparition de la backdoor Kapeka, également connue sous le nom de KnuckleTouch, démontre la complexité croissante des cybermenaces, notamment en Europe de l'Est, où les tensions géopolitiques ont donné lieu à des attaques ciblées. Kapeka, découvert mi-2022 et officiellement traquée depuis 2024, pose un sérieux défi aux spécialistes de la cybersécurité en raison de son affiliation au groupe Sandstorm, dirigé par le groupe militaire russe 74455.

L'attribution de Kapeka au gang Sandworm souligne le passif du groupe en matière de cyber-actions perturbatrices, notamment contre l'Ukraine, où d'importantes infrastructures ont été régulièrement ciblées. Alors que la cyberguerre continue de se développer et que ses activités vont sans aucun doute augmenter à l’approche des élections dans les années à venir, ses cibles potentielles doivent donner la priorité à des mesures de sécurité globales pour prévenir les risques que représentent des attaques sophistiquées comme Kapeka.

Les fonctionnalités complexes de Kapeka, allant de l'initialisation et de la communication C2 aux méthodes d'exécution de tâches et de persistance, nécessitent une stratégie complète en matière de détection et de réponse. Les organisations peuvent renforcer leurs défenses contre Kapeka et d'autres programmes malveillants en utilisant des renseignements sur les menaces (Threat-Intelligence) sophistiqués, en installant des solutions de journalisation (logging) et de surveillance efficaces telles que la plateforme Logpoint Converged SIEM et en effectuant des examens de sécurité réguliers.

Dans un paysage de menaces en constante évolution, une sensibilisation proactive et une coordination entre les spécialistes de la cybersécurité sont essentielles. Les organisations peuvent gérer avec succès les menaces Kapeka en étant informées, en partageant des renseignements et en adoptant une attitude de sécurité proactive.

![[🇫🇷 WEBINAIRE A LA DEMANDE] – Logpoint pour les centres hospitaliers](https://www.logpoint.com/wp-content/uploads/2025/05/logpoint-santexpo-2025-500x383.webp)

![[🇫🇷 WEBINAIRE] – Je découvre Logpoint après Forum InCyber 2025](https://www.logpoint.com/wp-content/uploads/2025/03/webinaire-forum-incyber-2025-500x383.jpg)