Les données sont au centre de n’importe quel business model dans notre monde actuel, numériquement interconnecté. Nous passons nos journées à créer, utiliser et partager des données. Tous vos employés utilisent ou ont accès à des données essentielles, qu’il s’agisse d’un message amical adressé à un collègue ou bien des données personnelles de vos clients.

Les cybercriminels dans le monde entier et les acteurs malveillants sponsorisés par des États sont constamment à la recherche d’opportunités pour voler, exiger une rançon ou vendre nos précieuses données. Pour les protéger, nous devons comprendre comment elles sont traitées. Alors que les outils de sécurité traditionnels peuvent être efficaces contre les menaces connues, l’UEBA (User and Entity Behavior Analytics) est quant à lui redoutable pour identifier les menaces inconnues et internes.

L’UEBA est une technologie de cybersécurité innovante qui utilise des algorithmes d’apprentissage automatique afin de créer une base de référence concernant les comportements normaux des utilisateurs au sein de votre réseau. En termes plus simples, il observe les comportements de chacun.

Une fois que les algorithmes ont intégré les comportements normaux, ils peuvent comparer toute nouvelle action avec le comportement normal attendu. Tout ce qui semble inhabituel déclenche alors immédiatement une alerte. Ainsi, vous disposez d’un moyen automatisé et plus complet de détecter les anomalies qui pourraient mettre en danger l’ensemble de votre infrastructure.

Pour illustrer cette approche, imaginez, par exemple, qu’un employé tente d’accéder à des fichiers personnels contenant les informations de contact de vos clients. Comme il n’y avait jamais accédé auparavant, il s’est donc écarté du comportement attendu. L’UEBA identifie de tels événements et les met en corrélation avec d’autres événements suspects, permettant ainsi aux équipes de sécurité d’obtenir une liste des entités les plus à risque afin d’agir en conséquence avant qu’ils ne causent des dommages. La détection des violations de données ou de politiques, des abus de privilèges et d’autres menaces internes, le plus tôt et le plus efficacement possible, permet de limiter les dommages causés par les attaques.

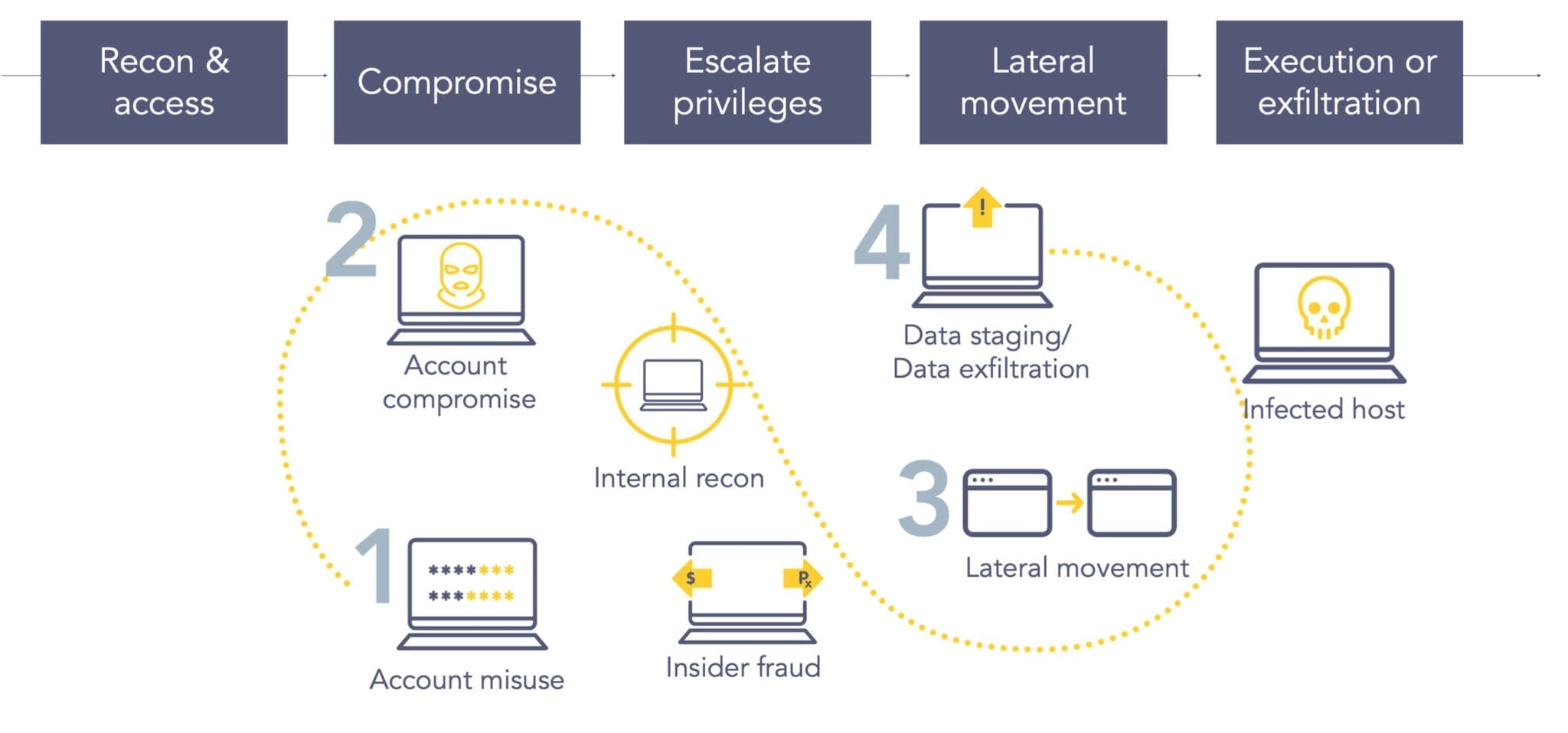

Les cybercriminels tentent constamment d’infiltrer vos systèmes. Et lorsqu’ils y parviennent, c’est souvent grâce à une erreur commise par un employé. Selon le 2021 Data Breach Investigations Report de Verizon, le point d’entrée le plus courant utilisé par les ransomwares est le phishing, qui représente 98 % des incidents et 93 % des violations. De nombreuses violations sont rendues possibles par des comptes utilisateur compromis après qu’un employé a été incité à installer des malwares sur son ordinateur.

Une fois à l’intérieur de votre système, les cybercriminels peuvent alors modifier les autorisations et même créer de nouveaux utilisateurs. Dans le pire des cas, ils peuvent accéder à des données protégées et vos données personnelles ne sont alors plus sous votre contrôle.

Heureusement, l’UEBA détecte tous ces événements. Même si des adversaires ciblent vos entités basées dans le Cloud et vos systèmes d’authentification externes, l’UEBA est conçu pour détecter ces tentatives et permettre aux analystes de les bloquer.

Le spectre des menaces est de plus en plus complexe. Il est désormais essentiel d’utiliser des technologies d’apprentissage automatique (Machine Learning) intelligentes, et ce même pour les processus de sécurité de base.

Comprendre les origines de ces 2 approches : UEBA vs UBA ?

Le terme UBA (User Behavior Analytics) décrit le processus de suivi, de collecte et d’évaluation des données et des activités des utilisateurs au sein de l’infrastructure IT.

En 2015, Gartner a défini un terme plus étendu, l’UEBA, à savoir ‘User and Entity Behavior Analytics’. Il offrait les mêmes capacités que l’UBA en ajoutant la possibilité de suivre l’activité d’entités non humaines, notamment les appareils, les applications et les serveurs.

La différence fondamentale est que l’UEBA combine le comportement des utilisateurs avec celui des machines au lieu de simplement analyser les données comportementales des utilisateurs. Chaque système IT est interconnecté avec les humains et les applications.

Comment l’UEBA utilise l’apprentissage automatique (Machine Learning)

L’UEBA utilise des algorithmes d’apprentissage automatique et des analyses statistiques pour identifier les activités réseau anormales. Une fois que l’UEBA a construit une base de référence pour les comportements et les actions attendus de chaque entité au sein du réseau, il peut ensuite examiner les données et évaluer toutes les actions par rapport à celle-ci.

Avec un mot de passe volé, un adversaire peut pénétrer au sein d’un système. Cependant, l’UEBA surveille toutes les activités en cours et détecte les différences subtiles entre les comportements au sein de votre entreprise. Un exemple de différence en matière de comportement peut être observé au niveau du regroupement de pairs : l’UEBA ne crée pas seulement une base de référence pour chaque utilisateur, mais il le fait également pour des équipes ou des groupes définis, etc. Par exemple, si un membre d’une équipe accède à un fichier de manière inhabituelle pour cette dernière, mais que le reste de l’équipe accède normalement au fichier en question, le comportement n’est pas signalé et ne devient pas un faux positif car il n’est pas anormal pour l’équipe concernée. L’UEBA surveille ces différences subtiles et crée une comparaison sur la base des références définies préalablement, réduisant ainsi les faux positifs lorsqu’un individu fait quelque chose de nouveau, ce qui par ailleurs arrive couramment au sein d’une équipe. Cette approche augmente considérablement votre niveau de sécurité.

Dès que l’adversaire se connecte avec un mot de passe volé, l’UEBA comparera les détails de l’action en cours avec les comportements de base du propriétaire du mot de passe. Pour ne pas être détecté, le pirate doit ainsi réussir à reproduire les schémas habituels d’une autre personne. Dès que les actions de ce dernier n’ont pas de sens, l’UEBA le signale.

En raison de sa capacité à traiter de grandes quantités de données, l’apprentissage automatique est plus à même, et ce de manière incontestable, d’identifier les menaces avancées qu’un analyste humain. Il peut également identifier et quantifier des schémas comportementaux qu’un analyste humain n’aurait peut-être pas pris en compte.

Le résultat est la détection d’anomalies au niveau de tous vos systèmes, comme les applications, les réseaux, les opérations sur les fichiers et les actions des utilisateurs. Toutes les anomalies qui s’écartent du schéma précédent sont documentées comme potentiellement à risque. L’entreprise est ensuite informée via des alertes automatisées et les menaces potentielles classées par ordre d’importance, ce qui facilite leur gestion.

L’apprentissage automatique peut également reconnaître un élément inhabituel, même lorsque l’activité n’est pas encore véritablement comprise. De par sa conception, l’apprentissage automatique continue à « apprendre » et se conforme aux comportements des utilisateurs légitimes.

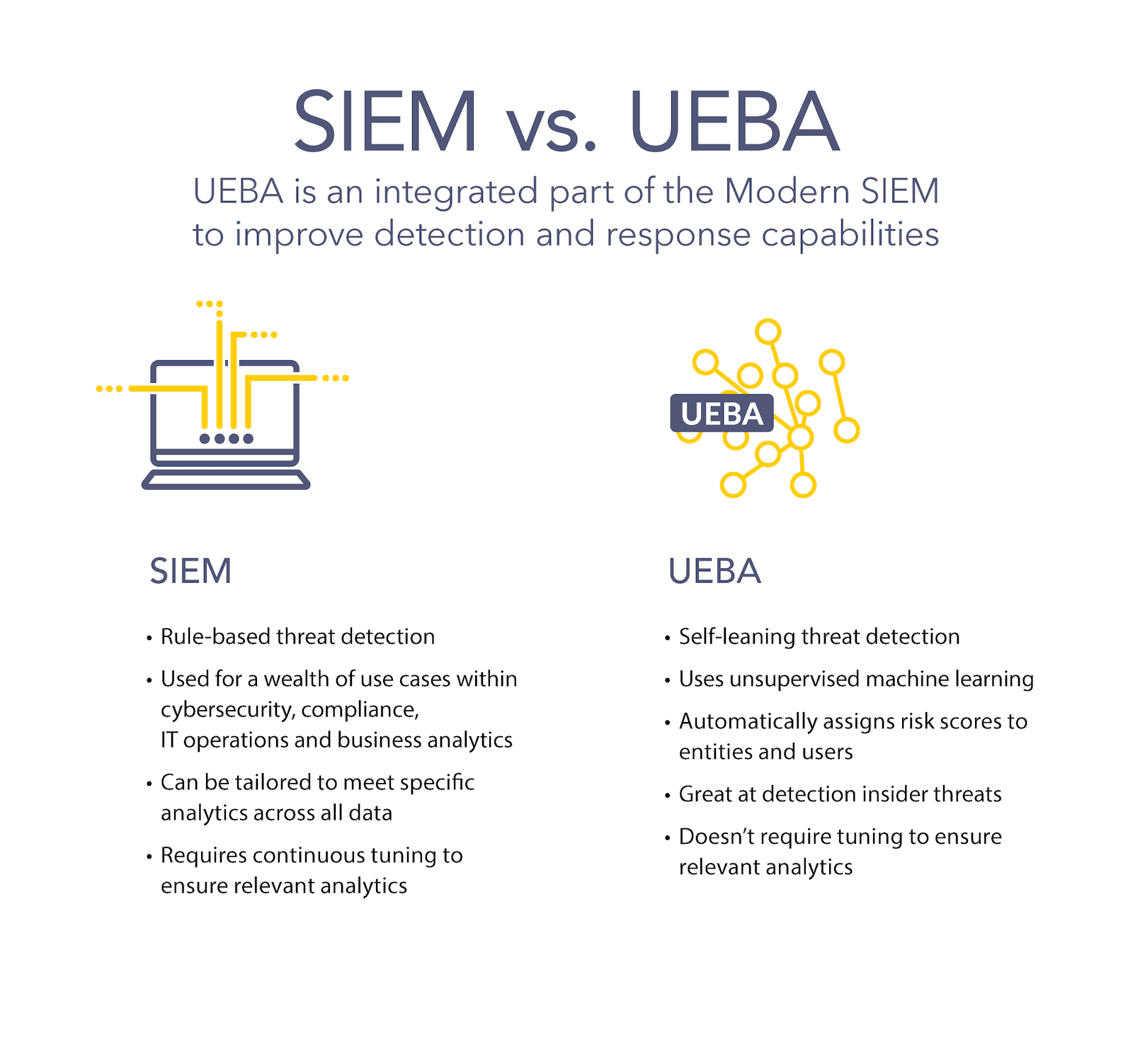

L’UEBA vient compléter le SIEM

Le SIEM (Security Information and Event Management) est une technologie essentielle qui s’appuie sur des règles pour analyser les données tout en fournissant un aperçu en temps réel des modèles et des tendances en matière de données. L’existence même de ces règles, permet en général à des adversaires qualifiés de trouver un moyen de les contourner.

Ainsi, l’UEBA est un outil complémentaire au SIEM car il examine le comportement des employés et n’est pas basé sur des règles. Au lieu de cela, il utilise des algorithmes avancés pour détecter les anomalies à risque qui seraient autrement difficiles à détecter avec votre SIEM.

La meilleure pratique consiste à utiliser une combinaison des deux. Votre réseau est plus sûr lorsque vous alliez UEBA et SIEM.

L’UEBA profite aux entreprises et aux analystes en sécurité

En intégrant l’UEBA à une solution SIEM, vous augmentez le nombre de cas d’usage de sécurité que vous pouvez traiter.

Alors que l’UEBA offre une détection des menaces internes, il permet à la fois de révéler les attaques externes qui ont réussi à pénétrer le périmètre d’une entreprise, et les comportements internes qui peuvent menacer les activités de cette dernière. L’UEBA améliore également l’efficacité des outils de sécurité existants, prend en charge la surveillance des entités et aide les entreprises à se conformer aux réglementations en vigueur dans leur secteur.

L’analyse comportementale intégrée à l’UEBA apporte une réponse à la question suivante :

Qu’est-ce qui est normal et qu’est-ce qui est anormal ?

Sans l’UEBA, les analystes doivent créer des règles compliquées et prédéfinies pour définir ce qui est autorisé. Étant donné que chaque membre de votre entreprise a des habitudes différentes, la liste deviendrait trop longue, surtout si vous employez des centaines de personnes. Et pire encore, cette dernière ne pourra jamais être définitive.

Avec l’UEBA, les analystes bénéficient du support de l’apprentissage automatique pour suivre tous les utilisateurs et entités et aider à déterminer ce qu’il faut véritablement rechercher. Ainsi, la conséquence majeure est que l’UEBA peut offrir aux analystes une connaissance de la situation avant, pendant et après la réponse aux incidents.

Les principaux avantages d’une solution UEBA :

- La détection automatisée des menaces : en utilisant l’apprentissage automatique et l’analyse comportementale, les entreprises peuvent contourner la pénurie d’analystes expérimentés en cybersécurité et optimiser les ressources existantes pour détecter les menaces. Cette possibilité inclut la détection des comptes compromis, les attaques par force brute, les changements d’autorisation, la création d’utilisateurs privilégiés et la violation de données protégées.

- Un risque réduit : les comptes utilisateur compromis fournissent aux cybercriminels un accès interne à votre réseau, générant ainsi des pertes ou des dommages. La détection précoce d’identifiants compromis est essentielle pour mitiger les risques et la perte de données.

- Un temps de réponse moyen réduit (MMtR) : l’UEBA offre un score de risque de haut niveau et réduit le temps de réponse aux attaques. Plus vite votre équipe de sécurité sera informée d’une intrusion, plus importante sera sa capacité à la contrôler.

- Une réduction du bruit : l’analyse comportementale permet d’éliminer les faux positifs. Dans le contexte de charges virales malveillantes en forte augmentation, les faux positifs peuvent véritablement submerger une équipe de sécurité. Devoir traiter un backlog d’alertes est alors un défi permanent pour de nombreux SOC (Security Operations Centers). Grâce à l’apprentissage automatique, les équipes de sécurité ont plus de temps et une plus grande capacité pour se concentrer sur la détection des activités présentant les risques les plus importants ainsi que sur la priorisation des réponses aux menaces les plus critiques auxquelles leur entreprise est confrontée.

Les limites de l’UEBA

Chaque outil de cybersécurité a intrinsèquement des forces et des faiblesses. Et, malheureusement, les adversaires le savent très bien. Ainsi, les cybercriminels ont tendance à concentrer leurs efforts sur les limites d’un logiciel particulier pour les dépasser.

Pour lutter contre cette tendance, les développeurs de solutions de cybersécurité proposent de nouveaux outils. C’est pourquoi il est nécessaire d’avoir une plateforme de cyber-outils intégrée. En effet, vous obtenez une protection et des informations plus complètes lorsque vous disposez de plusieurs stratégies pour sécuriser vos données. Alors que les acteurs malveillants deviennent de plus en plus innovants et créatifs, les technologies de protection doivent elles aussi évoluer pour relever le défi de manière frontale.

Chaque entreprise a besoin de trois conditions essentielles au niveau de sa stratégie de cybersécurité pour protéger ses actifs numériques et ses systèmes en ligne. Tout d’abord, il est essentiel que vous travailliez à partir de données de qualité. Sans données de qualité, même les meilleurs algorithmes d’apprentissage automatique seront inefficaces. La condition suivante est l’intégration. La communication entre un SIEM et l’UEBA doit être transparente pour obtenir de bonnes performances. Enfin, la troisième condition concerne votre structure de sécurité qui doit être « ouverte » et capable d’intégrer les avancées de la technologie de cybersécurité. Tout UEBA ne remplissant pas ces trois conditions offrira des performances de niveau inférieur par rapport au standard.

Bien que l’UEBA soit efficace pour identifier les menaces internes, il l’est malheureusement moins lorsqu’il s’agit de la dissimulation d’un message dans un autre message, en particulier des images. Alors que de plus en plus de pirates cachent des malwares dans des images, les mesures de sécurité doivent bénéficier d’outils plus spécialisés.

LogPoint SIEM s’intègre parfaitement à l’UEBA

De nombreux éditeurs de cybersécurité proposent des cyber-outils autonomes, mais des outils distincts n’offrent aucune vue d’ensemble et peu de possibilités de détecter les schémas au niveau des données. De plus, ces derniers nécessitent un étalonnage coûteux et une personnalisation souvent longue pour pouvoir fonctionner correctement. Beaucoup viennent aussi généralement avec des architectures compliquées et des structures de prix qui augmentent proportionnellement avec le volume de données.

LogPoint SIEM est unique dans le paysage mondial de la cybersécurité en structurant avec succès les données lors de l’ingestion en utilisant un langage commun. La haute qualité des données dans LogPoint SIEM est essentielle pour tirer parti de l’apprentissage automatique et de l’automatisation. Comme les données sont accessibles par le biais d’un langage commun, elles offrent la possibilité de s’intégrer en temps réel avec tous les cyber-outils modulaires de LogPoint, y compris l’UEBA.

LogPoint SIEM est un choix intuitif et rentable pour les analystes et les entreprises en raison de ses performances offertes immédiatement et de sa redoutable capacité à accélérer la détection et la réponse. De plus, la structure du langage commun de LogPoint permet une future intégration d’outils infinie. À mesure que vos besoins en matière de protection évolueront, vos systèmes de sécurité devront évoluer eux aussi.

L’intelligence du logiciel de LogPoint en termes de précision a aidé des centaines d’entreprises à gagner en confiance en matière de cybersécurité. L’approche de LogPoint qui consiste à attribuer un score aux entités à risque avec un maximum de 100 vous permet de prioriser votre temps afin de vous focaliser sur les risques les plus élevés quand d’autres solutions augmentent constamment le score rendant ainsi impossible la gestion prioritaire de ces derniers. Cette technologie de pointe permet à LogPoint d’offrir un modèle commercial avec une tarification prédictive et sans frais dissimulés. Il s’agit de la plateforme parfaite qui évoluera avec votre entreprise.

Contactez LogPoint et nous vous aiderons à protéger votre entreprise contre les cybermenaces.

![[🇫🇷 WEBINAIRE A LA DEMANDE] – Logpoint pour les centres hospitaliers](https://www.logpoint.com/wp-content/uploads/2025/05/logpoint-santexpo-2025-500x383.webp)

![[🇫🇷 WEBINAIRE] – Je découvre Logpoint après Forum InCyber 2025](https://www.logpoint.com/wp-content/uploads/2025/03/webinaire-forum-incyber-2025-500x383.jpg)