Chaque année, 34 % des organisations sont touchées par des attaques internes. Étant donné que l’insider utilise des identifiants valides pour accéder aux réseaux, aux systèmes et aux données de l’entreprise, il est difficile pour les équipes de sécurité de faire la distinction entre les activités malveillantes et légitimes. En fait, il faut en moyenne 197 jours pour détecter une attaque et 77 jours supplémentaires pour s’en remettre. Dans ce combat permanent aux enjeux stratégiques en matière de cybersécurité, ces statistiques sont une sorte de code rouge évident, signalant la nécessité indiscutable d’avoir des mesures globales contre les menaces internes.

Go To Section

Différents types d’insider (menace interne)

Les insiders négligents

Les insiders négligents créent une menace de sécurité par inadvertance en raison d’une erreur humaine, d’un mauvais jugement, de malwares ou d’identification volées. Selon Ponemon, les insiders négligents sont responsables de 62 % des violations de données.

Les insiders malveillants

Les insiders malveillants exploitent leur accès privilégié avec l’intention délibérée de se livrer à des activités frauduleuses, de voler la propriété intellectuelle et de perturber les systèmes. Tirant parti de leur connaissance des systèmes, procédures et politiques de l’entreprise, ils détiennent un avantage indiscutable. De plus, il existe une corrélation significative entre les violations internes et les employés qui quittent l’entreprise, puisque 60 % des menaces internes émergent dans les 90 jours suivant le départ prévu d'un employé. Cette tendance souligne la nécessité de surveiller le comportement des employés et les modèles d’accès aux données et de lutter contre les menaces internes avec au moins autant de rigueur que les menaces externes.

Les insiders compromis

Les insiders compromis sont des utilisateurs légitimes dont les identifiants ont été volés par des acteurs malveillants externes. Les menaces lancées par des insiders compromis sont les plus impactantes, coûtant en moyenne aux victimes 805 000 USD en matière de remédiation. Les attaques de phishing sont à l'origine de 67 % de toutes les menaces internes accidentelles, dont 94 % proviennent d'emails.

Comment l’UEBA (User Entity Behavior Analytics) peut-elle aider à détecter les activités suspectes ?

Étant donné que les attaques avancées et les menaces omniprésentes résultent souvent de la compromission d’identifiants ou d’une contrainte forte exercée sur les utilisateurs pour les inciter à effectuer des actions qui nuisent à la sécurité de l’entreprise, il est essentiel de surveiller les comportements suspects. L’UEBA (User Entity Behavior Analytics) est essentielle pour identifier les modèles anormaux et détecter les premiers signes de menaces potentielles.

Fonctionnement de l’UEBA (User Entity Behavior Analytics)

À l'aide de techniques de machine learning, l'UEBA construit un profil comportemental de base pour les utilisateurs et les entités, en comparant continuellement chaque nouvelle activité à cette référence. Il attribue un score de risque en fonction des écarts détectés. Pour être le plus précis possible, l'UEBA s'appuie sur l'analyse comportementale plutôt que sur des règles prédéfinies afin de définir les éléments constituant un comportement normal. Cette approche garantit que le système identifie uniquement les comportements anormaux, minimisant ainsi les faux positifs.

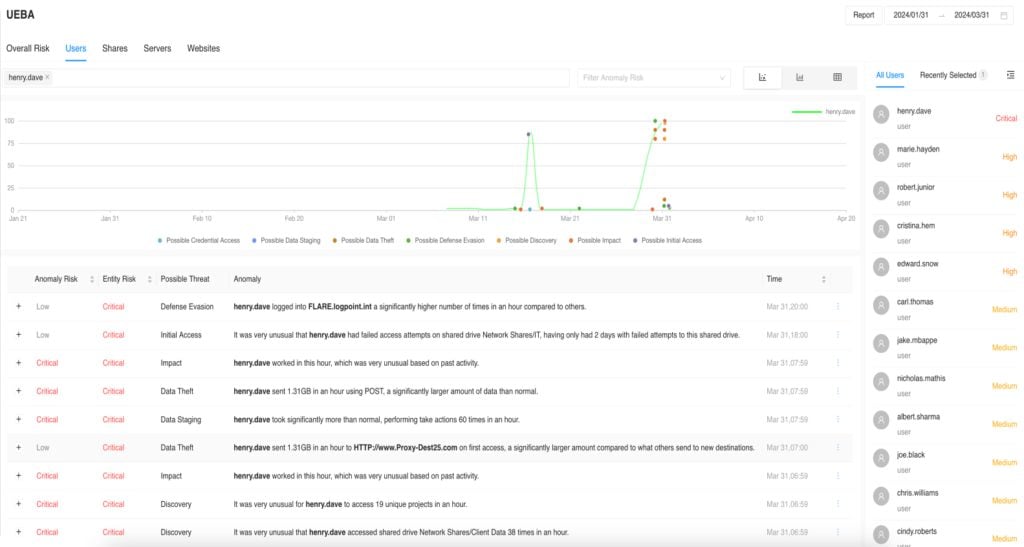

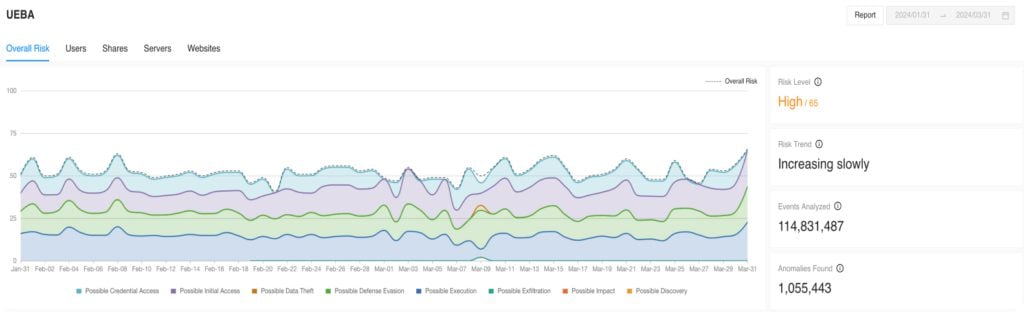

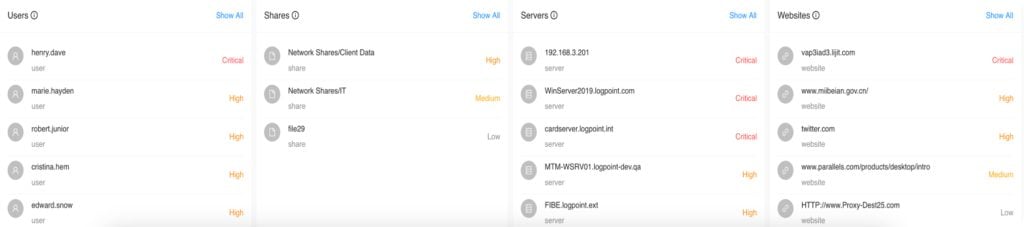

L’UEBA (User Entity Behavior Analytics) fournit un aperçu complet des risques et des anomalies détectées à partir de différents types d'entités, tels que les utilisateurs, les serveurs, les partages et les sites Web. À partir de là, vous pouvez explorer les entités à risque, rechercher les informations spécifiques à chaque anomalie et explorer les logs d’événement bruts pour une analyse plus approfondie des menaces.

Avec l’UEBA, vous obtenez un aperçu complet des utilisateurs qui méritent d’être étudiés. Comme illustré, examiner de près les activités d'Henry Dave serait une bonne idée.

À partir de cette visualisation, vous pouvez obtenir un aperçu détaillé des raisons pour lesquelles Henry Dave est surveillé, notamment le calendrier des activités et les niveaux de risque. Dans ce cas, les activités critiques suivantes ont été signalées :

- Une utilisation répétée d'un site Web externe signalé.

- L’échec des tentatives d'accès aux partages réseau.

- Des horaires de travail étranges.

- De grandes quantités de données envoyées.

- Un accès à des lecteurs partagés ou à des projets auxquels il n'aurait pas habituellement accès.

Un aperçu complet de toutes les activités critiques menées par Henry Dave, accompagné d'un calendrier des activités et de niveaux de risque.

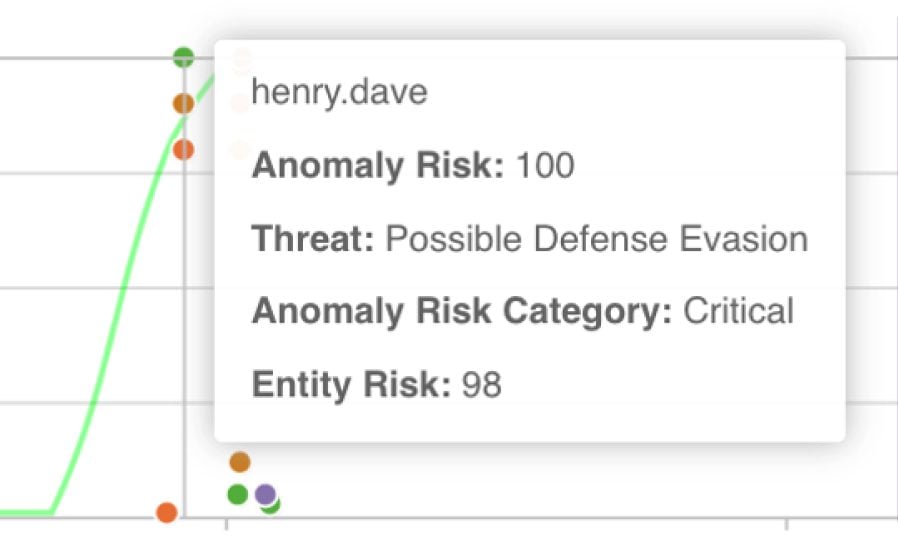

En survolant le graphique, vous verrez précisément les évènements qui ont eu lieu et vous pourrez dresser un tableau complet des 'activités.

Au sein de l'UEBA, les utilisateurs peuvent se plonger dans les événements bruts, offrant une vue complète de tous les composants contribuant à un risque potentiel. Les utilisateurs peuvent utiliser ces données pour compiler des événements individuels en un « incident » cohérent en vue de mesures correctives ultérieures.

Pourquoi l'UEBA (User Entity Behavior Analytics) ?

Dans le paysage de la cybersécurité en constante évolution, l'UEBA offre aux organisations la possibilité de renforcer de manière proactive leurs défenses, garantissant ainsi qu'elles garderont une longueur d'avance sur les cybermenaces. Adopter l'UEBA (User Entity Behavior Analytics) ne consiste pas seulement à sécuriser le présent, mais également à protéger les actifs numériques de votre organisation dans le futur grâce aux capacités suivantes :

L’identification proactive des menaces (Proactive Threat Identification) : l'UEBA effectue une analyse en temps réel du comportement des utilisateurs et des entités, permettant aux organisations d'identifier rapidement les menaces potentielles dès leur apparition et de mitiger efficacement les risques avant qu'ils ne s'aggravent.

La surveillance continue (Continuous Monitoring) : avec l'UEBA, il n'y a pas de place pour la complaisance. Sa surveillance continue permet une détection rapide des activités suspectes, réduisant ainsi la fenêtre de vulnérabilité.

La réduction des fausses alarmes (Reduced False Alarms) : le déluge d'alertes en matière de cybersécurité comprend souvent des faux positifs, créant ainsi du bruit. L'UEBA s'attaque à ce problème en utilisant une technique de machine learning avancée pour différencier les menaces réelles des anomalies inoffensives. En se concentrant sur le comportement plutôt que sur des règles rigides, l'UEBA réduit considérablement les faux positifs, permettant ainsi aux équipes de sécurité de définir efficacement des priorités.

L’apprentissage dynamique (Dynamic Learning) : l'UEBA n'est pas statique ; il évolue avec l'organisation. L'UEBA affine continuellement sa compréhension du comportement normal grâce à des algorithmes d'apprentissage adaptatif, garantissant ainsi l'efficacité dans la détection des menaces émergentes.

L’UEBA est un élément fondamental de la cybersécurité, renforçant les mécanismes de défense des organisations et permettant une mitigation proactive des risques. Si vous cherchez à renforcer vos défenses de cybersécurité, nous vous invitons à découvrir la manière avec laquelle Logpoint peut vous aider à détecter, investiguer et répondre aux incidents liés aux menaces internes ou bien à contacter notre expert en sécurité pour obtenir une démonstration complète de nos solutions.

![[🇫🇷 WEBINAIRE A LA DEMANDE] – Logpoint pour les centres hospitaliers](https://www.logpoint.com/wp-content/uploads/2025/05/logpoint-santexpo-2025-500x383.webp)

![[🇫🇷 WEBINAIRE] – Je découvre Logpoint après Forum InCyber 2025](https://www.logpoint.com/wp-content/uploads/2025/03/webinaire-forum-incyber-2025-500x383.jpg)