-Nilaa Maharjan Logpoint Global Services & Security Research

Résumé :

- QakBOT, qui s’écrit également Quakbot, est un ancien cheval de Troie (Trojan) bancaire actif depuis 2007 qui a vu son activité augmenter du fait de son utilisation par plusieurs acteurs malveillants dans leurs campagnes de malspam, après une brève pause début de 2022.

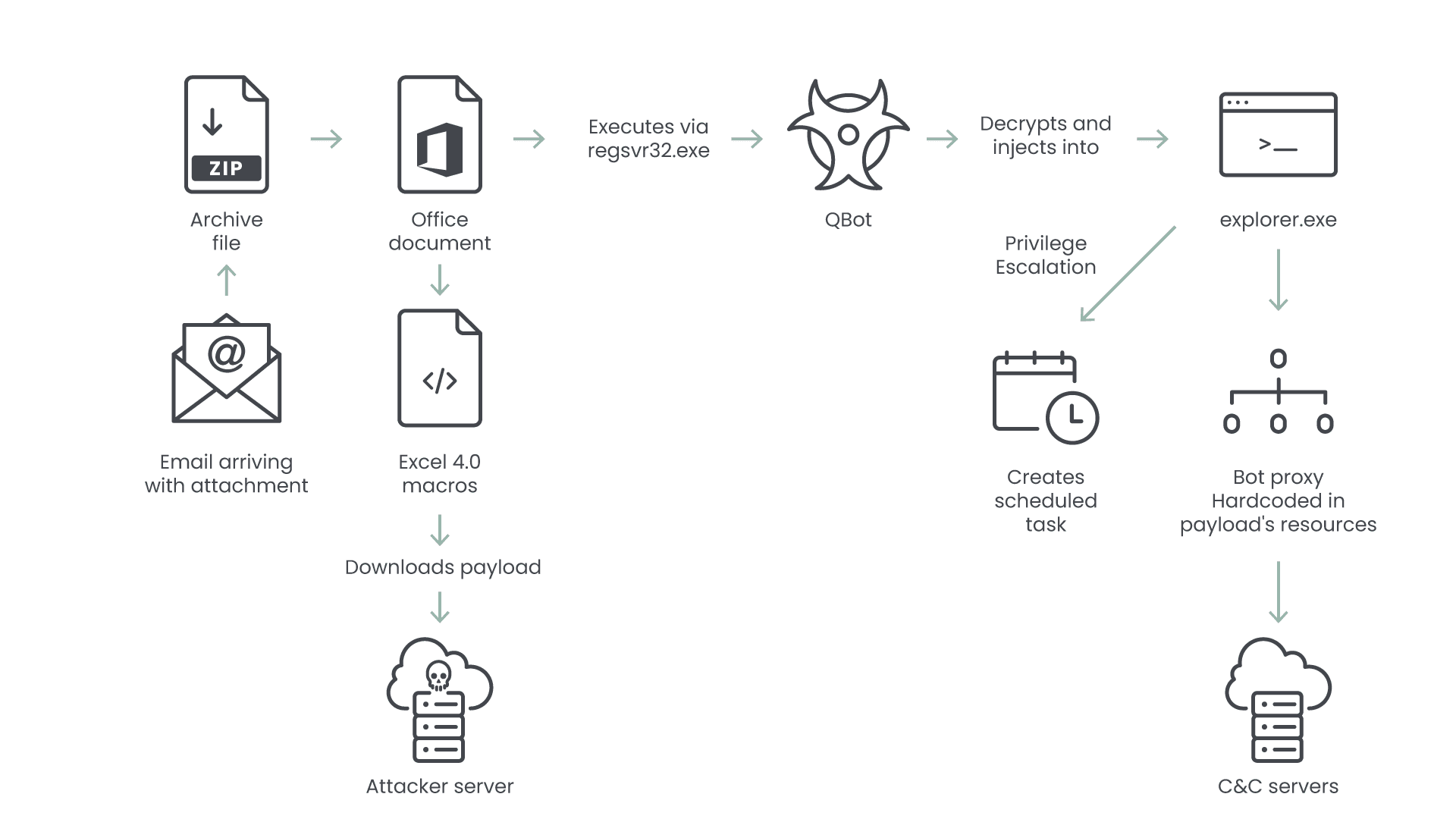

- On l’a vu se propager principalement par le biais de pièces jointes et de liens lors d’attaques de spearphishing ciblées. La variante la plus courante utilisait HTML Smuggling pour propager un fichier ZIP, intégré et protégé par mot de passe, contenant un fichier raccourci (LNK) qui exploitait plusieurs techniques de type living-off-the-land (LOLBins) pour télécharger la charge virale Qakbot.

- D’autres TTP incluaient l’utilisation de documents Microsoft Word et de l’exploit « Follina », fourni avec un LNK qui exécutait les DLL Qakbot.

- Ces nouvelles activités utilisent des techniques d’évasion de défense multiples, simples mais efficaces, qui cherchent à contourner les méthodes de détection statiques.

- Des commandes de découverte (discovery) ont été observées dans plusieurs instances avant la prise de contrôle à proprement parler, préparant peut-être le terrain pour de multiples portes dérobées (backdoors) et des mouvements latéraux.

- Les attaquants ont lentement commencé à s’aventurer en dehors du secteur bancaire et ont commencé à cibler le domaine de la santé, les infrastructures, les technologies de l’information et bien d’autres secteurs encore.

Au cours des derniers mois, des entreprises telles que SpaceX, Go West Tours, Commercial Development Company, Inc., Furniture Row & Visser Precision, Kimchuk Inc. et Hot Line Freight Systems ont été victimes d’attaques et de fuites de données liées à QBot, certaines étant plus impactantes que d’autres.

- Qakbot est modulaire et évolue avec chaque nouvel acteur malveillant, le rendant ainsi très difficile à détecter : en effet, ce dernier utilise des binaires existants, des vulnérabilités ou des techniques avancées d’évasion de défense.

Le malware voleur d’informations, modulaire et prolifique, connu sous le nom de Qakbot, qui s’écrit également Quakbot ou Pinkslipbot, a été identifié pour la première fois en 2007 et existe depuis plus d’une décennie. En raison de sa conception et des efforts déployés par divers acteurs malveillants, il s’agit d’un outil couramment utilisé dans plusieurs campagnes de ransomware connues. Historiquement considéré comme un cheval de Troie (Trojan) bancaire et un loader (chargeur), il a évolué plusieurs fois et réapparait de manière cyclique en s’associant à de nouvelles vulnérabilités, acteurs et secteurs. Le pattern utilisé a été baptisé « QBot ».

Les opérateurs sont parfois connus sous le nom de « Gold Lagoon » et ont été vus, depuis sa création, en train de mener des opérations et d’autres activités dans divers pays et sur la plupart des continents. Cependant, le malware n’est associé à aucun acteur ou groupe en particulier. Les taux de détection périodiques de Trend Micro montrent qu’au premier semestre 2020, QBot comptabilisait près de 4000 détections uniques, dont 28 % ciblaient le secteur de la santé et celui de la santé publique (HPH : Healthcare and Public Health). Les attaques se sont finalement calmées car durant le second semestre seulement 8 % des attaques ciblaient le secteur HPH.

QBot contient plusieurs modules :

· Un module récupérateur de mots de passe (Password Grabber) : pour voler les identifiants.

· Un plugin hVNC : pour permettre à un opérateur externe de contrôler à distance l’appareil à l’insu des victimes, et ce même si l’utilisateur est connecté.

· Un module récupérateur de cookies (Cookie Grabber) : pour voler les cookies au niveau du navigateur.

· Un module Web-Inject : pour injecter des codes JavaScript dans des sites Web (appartenant principalement à des institutions financières)

· Un module de collecte d’emails (Email Collection) : pour extraire les emails des clients Outlook locaux et les utiliser comme base pour d’autres campagnes de phishing QBot.

· Les principales capacités comprennent :

o La reconnaissance

- Utilisation de l’injection de processus pour exécuter une série de commandes de découverte (discovery) :

-

-

-

- whoami /all, arp -a, ipconfig /all, net view /all, netstat -ano, net localgroup

-

-

o Le mouvement latéral

-

-

- Windows Management Instrumentation (WMI)

-

o L’élévation des privilèges et la persistance

- Création de tâches planifiées

- Manipulation de registreo

o La collecte d’identifiants

- Tentatives d’énumération des identifiants à partir de plusieurs emplacements

- Cible les données du navigateur (y compris les cookies et l’historique du navigateur)

o L’exfiltration de données

- Exfiltre spécifiquement les emails

o Diffusion d’autres charges virales

- Cobalt Strike

- Souvent utilisé par les acteurs malveillants pour diffuser des charges virales supplémentaires ou vendre l’accès à d’autres cybercriminels.

Étude de cas

Plusieurs attaques QBot ont été observées, ciblant notamment JBS, le plus grand producteur de viande au monde, et début juin 2021 Fujifilm, un conglomérat multinational japonais. Malgré le fait que les deux attaques, leurs victimes et leurs juridictions soient très différentes, un point commun essentiel révèle un schéma et un auteur similaires : à savoir le gang REvil, qui a peut-être utilisé le malware QBot pour lancer l’opération d’infection initiale.

Tout d’abord, nous avons observé, par le passé, des cas où l’infection par QBot coïncidait avec l’attaque REvil. En d’autres termes, leur attaque, le plus souvent une fuite de données, a suivi un schéma temporel spécifique après l’infection initiale de QBot. REvil reste généralement dans le réseau pendant deux à trois semaines après avoir lancé une attaque sophistiquée contre une victime principale : un mode opératoire qu’AdvIntel a identifié au cours de ce même laps de temps entre l’infiltration de QBot et l’attaque de REvil lors de la recherche d’éléments liés à ce dernier. De plus, les TTP et les modèles opérationnels utilisés par les deux groupes cybercriminels rendent la coopération logique et naturelle.

QBot (en tant que botnet) est connu pour s’être développé en collaborant avec un maximum de gangs de ransowmare de haut niveau. En effet, une organisation de type botnet typique aura, en général, une relation avec un gang RaaS (Ransomware-as-a-Service), parfois deux, mais QBot s’écarte de cette tendance car il a toujours visé de grandes expansions en termes de partenariat.

D’autres botnets n’avaient qu’un seul partenaire du côté ransomware, alors que QBot en avait plusieurs. Dridex, par exemple, avait DopplePaymer, le botnet TrickBot avait Ryuk, Zloader avait DarkSide. De son côté, QBot utilisait Egregor, ProLock, LockerGoga, Mount Locker et d’autres groupes de ransomware.

REvil, contrairement à d’autres groupes de ransomware, est connu pour diversifier ses outils d’attaque. Habituellement, chaque groupe de ransomware a son outil préféré, par exemple, une vulnérabilité d’infrastructure ou un botnet spécifique. REvil, quant à lui, avait comme objectif de couvrir autant de surfaces d’attaque que possible. Comme beaucoup de groupes, il a commencé par l’exploitation RDP, mais il ne souhaitait pas s’arrêter là.

En 2021 (l’année durant laquelle REvil s’est rapidement diversifié), il a annoncé avoir investi dans des spécialistes de la vulnérabilité BlueKeep et de l’exploitation de PulseVPN et Fortigate VPN. Il a clairement manifesté son intérêt pour les nouveaux serveurs CVE de Microsoft, puis pour le malware TrickBot, et puis finalement pour un achat direct d’accès réseau au niveau des plateformes underground.

La réémergence de QBot en 2022 a été motivée par Black Basta qui est un tout nouvel acteur qui a déjà fait parler de lui. En effet, depuis sa création en avril dernier, Black Basta a attiré l’attention suite aux récentes attaques lancées contre 50 entreprises dans le monde, et à l’utilisation de la double extorsion : à savoir une nouvelle méthode utilisée par les ransomwares et par laquelle les attaquants chiffrent les données sensibles et menacent de les divulguer si leurs exigences ne sont pas satisfaites. Trend Micro a publié un rapport complet couvrant les TTP de Black Basta qui inclut le cheval de Troie QakBot comme moyen d’accès et de déplacement, ainsi que l’utilisation de la vulnérabilité PrintNightmare (CVE-2021-34527) pour mener des actions privilégiées sur les fichiers.

Comme pour tous les articles de blog concernant les Menaces Émergentes (Emerging Threats), nous incluons un rapport. En téléchargeant ce rapport, vous aurez accès à un exemple récent illustrant l’attaque mentionnée précédemment, à une analyse détaillée du malware concerné, à la chaîne d’exécution et aux tactiques et techniques observées.

Tactiques, techniques et procédures (TTP)

Mis à part le fait que QBot soit un voleur d’informations efficace et une porte dérobée (backdoor) à part entière, de nombreux fournisseurs RaaS utilisent des variantes de QBot pour accéder aux réseaux d’entreprise avant de diffuser des ransomwares. Auparavant distribué via Emotet, la récente résurgence montre que les attaques se multiplient grâce à des campagnes d’email de type malspam très ciblées. Les opérations les plus récentes commencent par la diffusion d’une pièce jointe HTML et le piratage d’un fil d’emails.

Lorsque le fichier est ouvert, il place une archive (.zip) comprenant un document Office, un fichier raccourci (.lnk) et un fichier .dll à l’intérieur d’un fichier image disque (.img). La DLL sera exécutée par le LNK pour lancer QBot. Le document chargera et exécutera ensuite un fichier HTML contenant l’exploit PowerShell CVE-2022-30190 utilisé pour le télécharger et l’exécuter. Mais depuis que la vulnérabilité a été corrigée, les attaquants utilisent des binaires natifs via des LOLBins. Les attaquants ne prennent clairement aucun risque en utilisant ainsi de multiples points de défaillance dans l’espoir qu’au moins une de ces stratégies fonctionnera.

Une autre variante de l’attaque consiste à substituer un fichier .iso (une autre variante de fichier image disque) au fichier .img dans le lot zippé, qui contient à nouveau un fichier .docx (document Word), un fichier .lnk et un fichier .dll.

Après avoir apporté des modifications au malware parent, les opérateurs de QBot ont été vus en train de placer une balise de version dans leurs échantillons.

Par exemple :

{

"Bot id": "obama182",

"Campaign": "1651756499",

"Version": "403.683",

}Avant l’arrêt des appareils Windows infectés, les échantillons QBot, provenant d’une mise à jour de décembre 2020, ont activé leur mécanisme de persistance et ont automatiquement supprimé toutes les traces au moment où le système redémarre ou sort du mode veille. Cette technique permet au mécanisme de persistance d’être engagé trop rapidement pour que le logiciel de sécurité ne puisse l’identifier lors de la phase d’arrêt. Des stratégies similaires ont été utilisées par Dridex et Gozi, y compris l’utilisation de plusieurs algorithmes de chiffrement. De cette manière, il cache son fonctionnement et les informations le concernant aux victimes potentielles ainsi qu’aux logiciels de sécurité. L’échantillon a également été observé en train de tenter une obfuscation légitime basée sur l’injection de processus. Une fois que l’ordinateur de la victime a été infecté, il est compromis et, en raison des capacités de QBot en matière de mouvement latéral, il pourrait constituer une menace pour les autres machines présentes sur le réseau local.

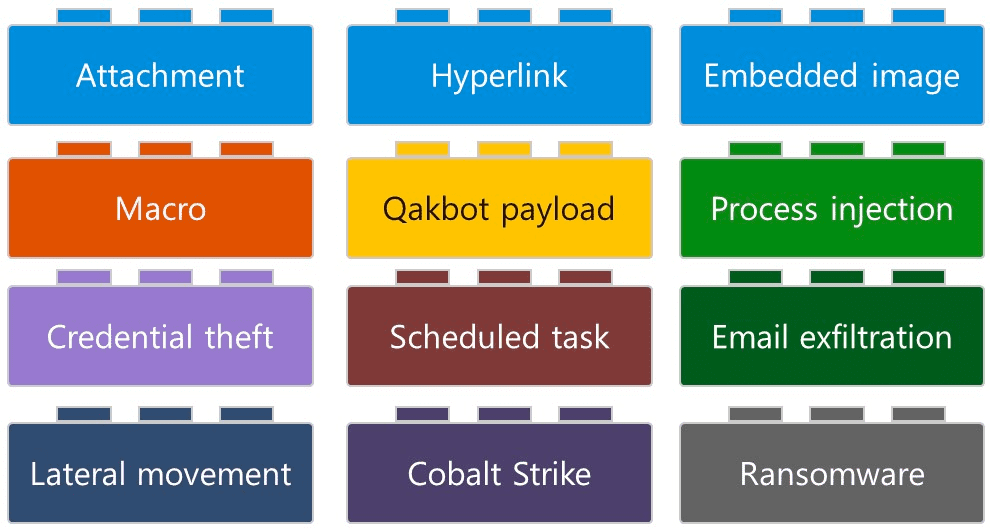

Les building blocks des attaques QBot. Source : Microsoft

Malgré toutes les variantes disponibles et les nouveaux changements attendus, la famille Qakbot est identifiée, en partie, grâce à l’utilisation de building blocks similaires. Un module UPnP (Universal Plug-and-Play) intégré dans QBot transforme les hôtes infectés sans connexion Internet directe en serveurs intermédiaires de type Command and Control (CnC) et les utilise comme un botnet. Le CnC télécharge ensuite d’autres modules qui incluent :

· Un module récupérateur de mots de passe (Password Grabber) : pour voler les identifiants.

· Un plugin hVNC : pour permettre à un opérateur externe de contrôler à distance l’appareil à l’insu des victimes, et ce même si l’utilisateur est connecté.

· Un module récupérateur de cookies (Cookie Grabber) : pour voler les cookies au niveau du navigateur.

· Un module Web-Inject : pour injecter des codes JavaScript dans des sites Web (appartenant principalement à des institutions financières)

· Un module de collecte d’emails (Email Collection) : pour extraire les emails des clients Outlook locaux et les utiliser comme base pour d’autres campagnes de phishing QBot.

QBot est connu pour utiliser d’autres dépendances que celles qu’il contient initialement. Ces dernières comprennent :

· PowerShell : pour manipuler des fichiers, décoder, intégrer et injecter le binaire Mimikatz dans la mémoire.

· Mimikatz : pour le vol d’identifiants, le vol de certificat, la reconnaissance, mener des attaques de type ‘pass-the-hash’ et les mouvements latéraux.

· LOLBins : des fichiers binaires Windows natifs qui réduisent le besoin d’uploader des outils pour mener des activités malveillantes.

En plus des capacités mentionnées ci-dessus, QBot a été vu en train de télécharger des ransomwares supplémentaires tels que Prolock, Egregor et REvil/Sodinokibi. Le CEO d’Advance Intel a déclaré récemment : « une infection du réseau attribuée à QBot générera automatiquement des risques associés pouvant déboucher sur de futures attaques de ransomware ».

Mitigation

Etant donné que QBot ainsi que d’autres ransomwares ont été présents, de manière constante, au cours des deux dernières années, chaque entreprise devrait désormais disposer d’une procédure standard en place en matière de prévention et de mitigation. L’alerte de la CISA (AA21-131A) intitulée ‘DarkSide Ransomware: Best Practices for Preventing Business Disruption from Ransomware Attacks’ fournit également une bonne vision d’ensemble.

· Exigez une authentification multifacteur pour l’accès à distance aux réseaux OT et IT.

· Activez des filtres anti-spam puissants pour empêcher les emails de phishing d’atteindre les utilisateurs finaux. Filtrez les emails contenant des fichiers exécutables pour qu’ils n’atteignent pas les utilisateurs finaux.

· Mettez en œuvre un programme de formation des utilisateurs et des simulations d’attaques de spear phishing pour décourager les utilisateurs de visiter des sites Web malveillants ou d’ouvrir des pièces jointes malveillantes, et renforcer ainsi le comportement des utilisateurs face à de tels emails.

· Filtrez le trafic réseau pour interdire les communications entrantes et sortantes avec des adresses IP malveillantes connues. Empêchez les utilisateurs d’accéder à des sites Web malveillants en implémentant des listes de blocage d’URL et/ou des listes d’autorisation.

· Mettez à jour les logiciels dès que possible, y compris les systèmes d’exploitation, les applications et les firmwares au niveau des actifs du réseau IT. Envisagez l’utilisation d’un système centralisé de gestion des correctifs et la mise en œuvre d’une stratégie d’évaluation basée sur les risques afin de déterminer quels actifs et zones du réseau OT doivent participer au programme de gestion des correctifs.

· Bloquez les fichiers zip en pièce jointe et désactivez l’exécution des macros.

- Limitez l’accès aux ressources sur les réseaux, notamment en restreignant le RDP. Après avoir évalué les risques, si le RDP est jugé nécessaire sur le plan opérationnel, restreignez les sources possibles et exigez une authentification multifacteur.

- Définissez des programmes antivirus/anti-malware pour effectuer des analyses régulières des actifs du réseau IT à l’aide de signatures à jour. Utilisez une stratégie d’inventaire des actifs basée sur les risques pour déterminer comment les actifs du réseau OT sont identifiés et évalués concernant la présence de malwares.

- Mettez en œuvre une prévention des exécutions non autorisées en :

· Désactivant les scripts de macro au niveau de fichiers Microsoft Office transmis par email et en envisageant d’utiliser le logiciel Office Viewer pour ouvrir les fichiers Microsoft Office transmis par messagerie au lieu des applications classiques de la suite Microsoft Office.

· Mettant en place une liste des applications autorisées, qui permet uniquement aux systèmes d’exécuter des programmes connus et autorisés par la politique de sécurité.

· Suivant et/ou bloquant les connexions entrantes des nœuds de sortie Tor et d’autres services d’anonymisation.

· Déployant des signatures pour détecter et/ou bloquer les connexions entrantes des serveurs Cobalt Strike et d’autres outils de post-exploitation.

Si votre entreprise est la cible d’un ransomware ou d’un incident QBot :

· Isolez le système infecté.

- Éteignez les autres ordinateurs et appareils. Éteignez et séparez tous les autres ordinateurs ou appareils partageant le même réseau avec le ou les ordinateurs infectés qui n’ont pas été entièrement chiffrés par un ransomware.

- Sécurisez vos sauvegardes. Assurez-vous que vos données de sauvegarde soient bien hors ligne, sécurisées et que ces dernières ne contiennent pas de malwares.

Au cours de cette recherche, à partir de l’analyse statique et dynamique, nous avons découvert plusieurs fichiers, domaines et réseaux de botnet qui sont toujours actifs sur le terrain. Tous les artefacts sont fournis sous forme de listes et les alertes associées peuvent être téléchargées avec la dernière version de Logpoint, et à partir du centre de téléchargement de Logpoint.

Des playbooks d’investigation et de réponse personnalisés ont été transmis aux clients de Logpoint Emerging Threat Protection.

Le rapport contenant l’analyse, la chaîne d’infection, la détection et la mitigation à l’aide des solutions SIEM et SOAR de Logpoint peut être téléchargé à partir du lien ci-dessous.