Anticiper les risques liés aux identités, données et infrastructures

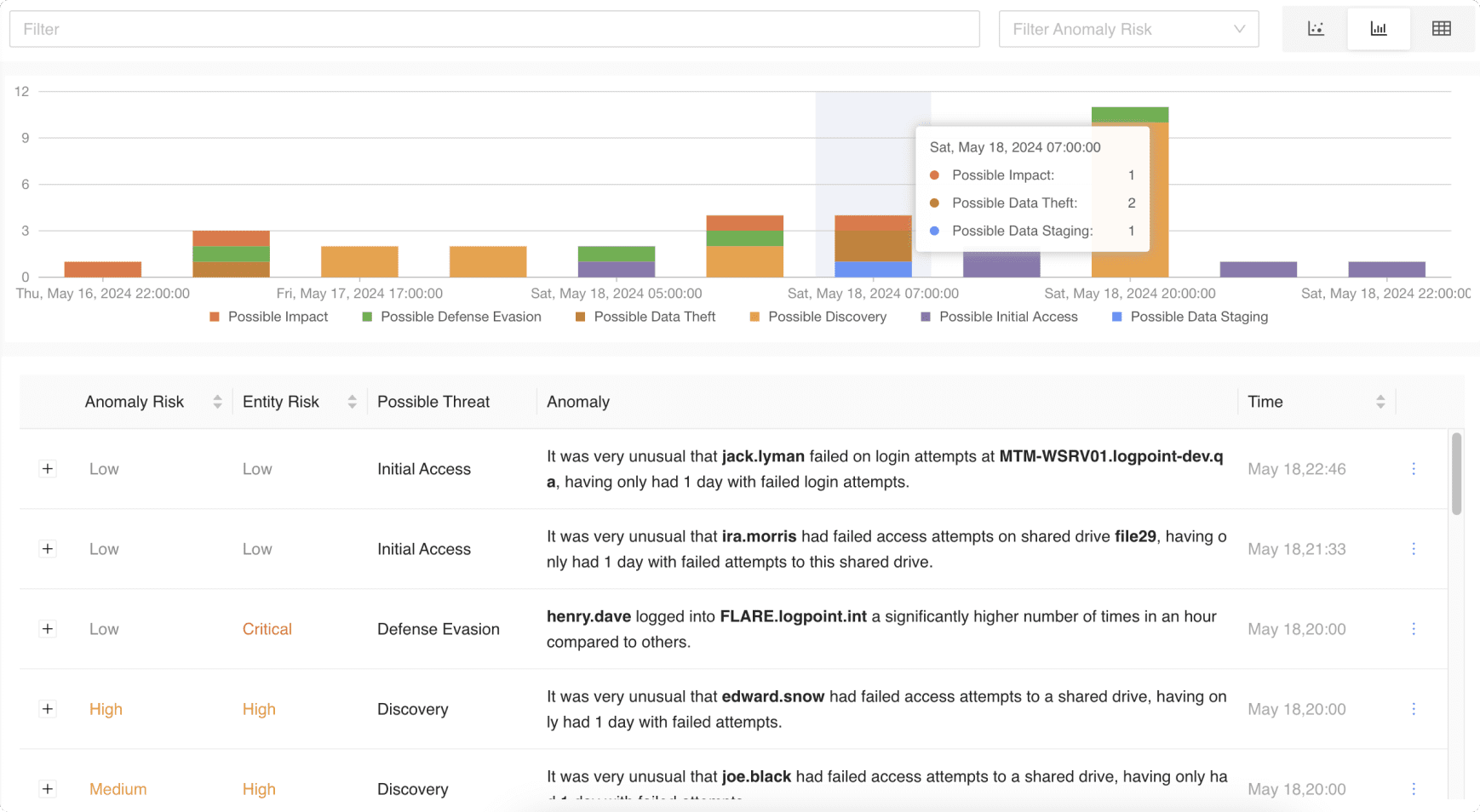

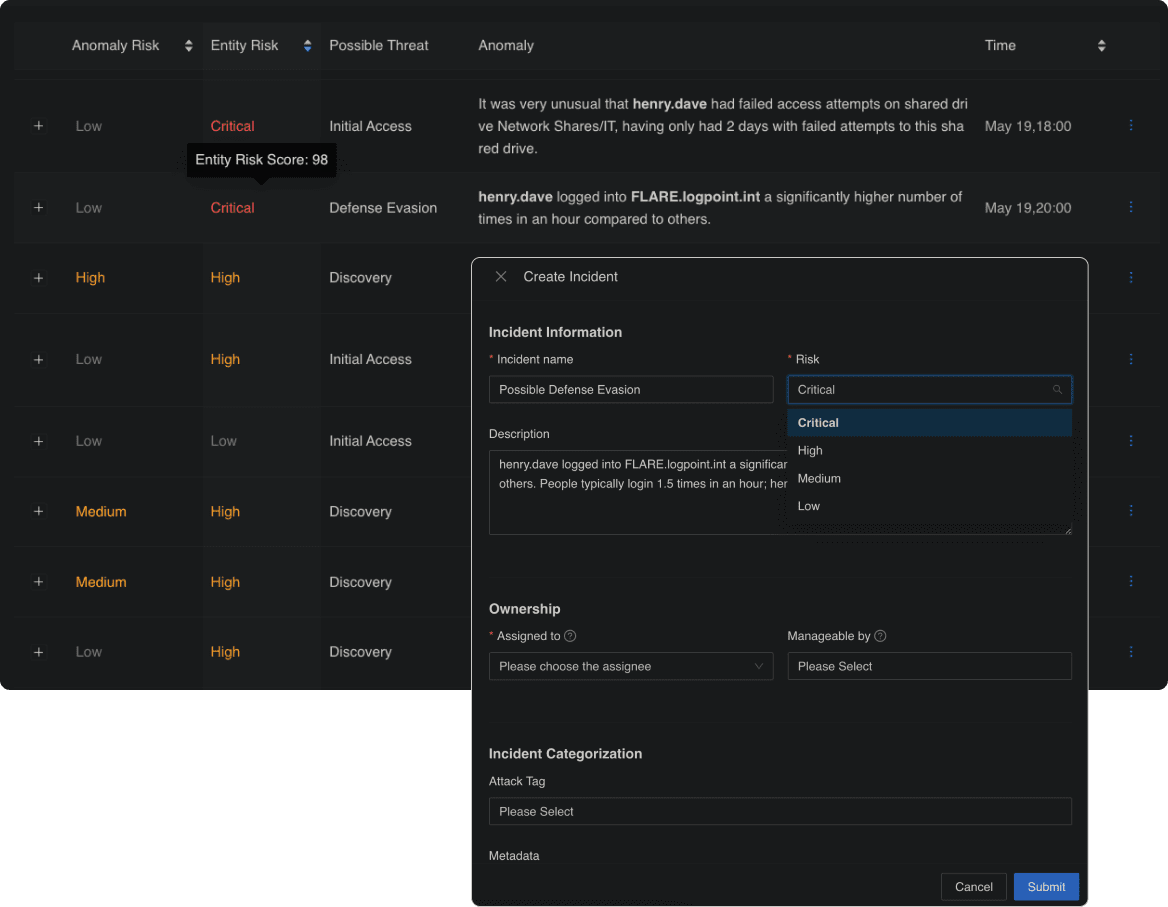

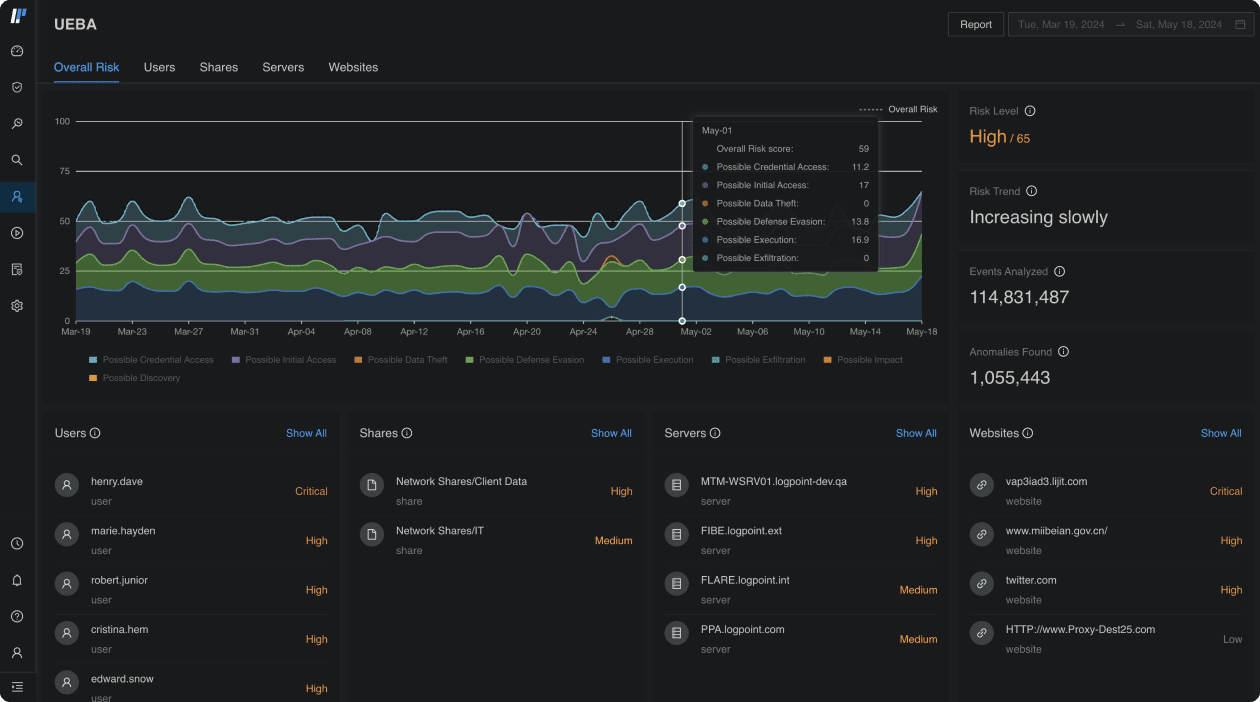

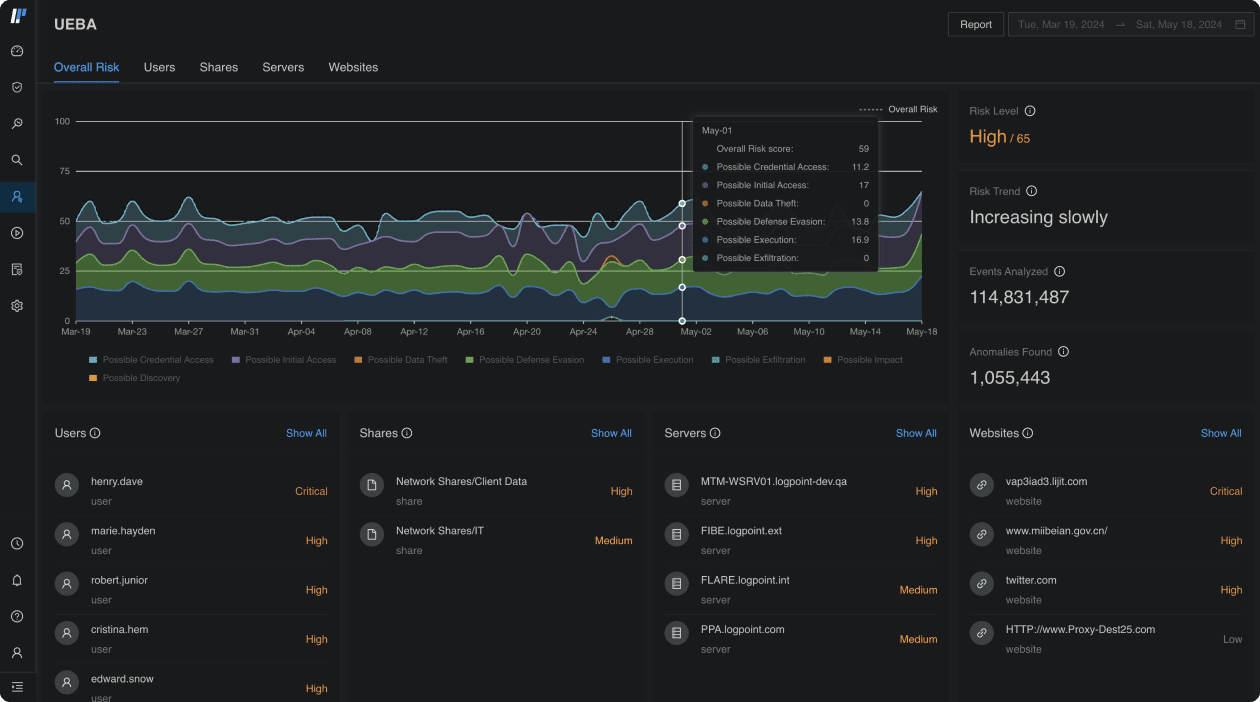

- Détectez les menaces internes : qu’il s’agisse de menaces internes malveillantes ou des conséquences d’actions involontaires, détectez automatiquement les écarts par rapport aux comportements de référence.

- Découvrez les entités compromises : les anomalies dans vos systèmes IT ne passeront plus inaperçues pour éviter les perturbations opérationnelles, les attaques DDoS ou les pannes majeures.

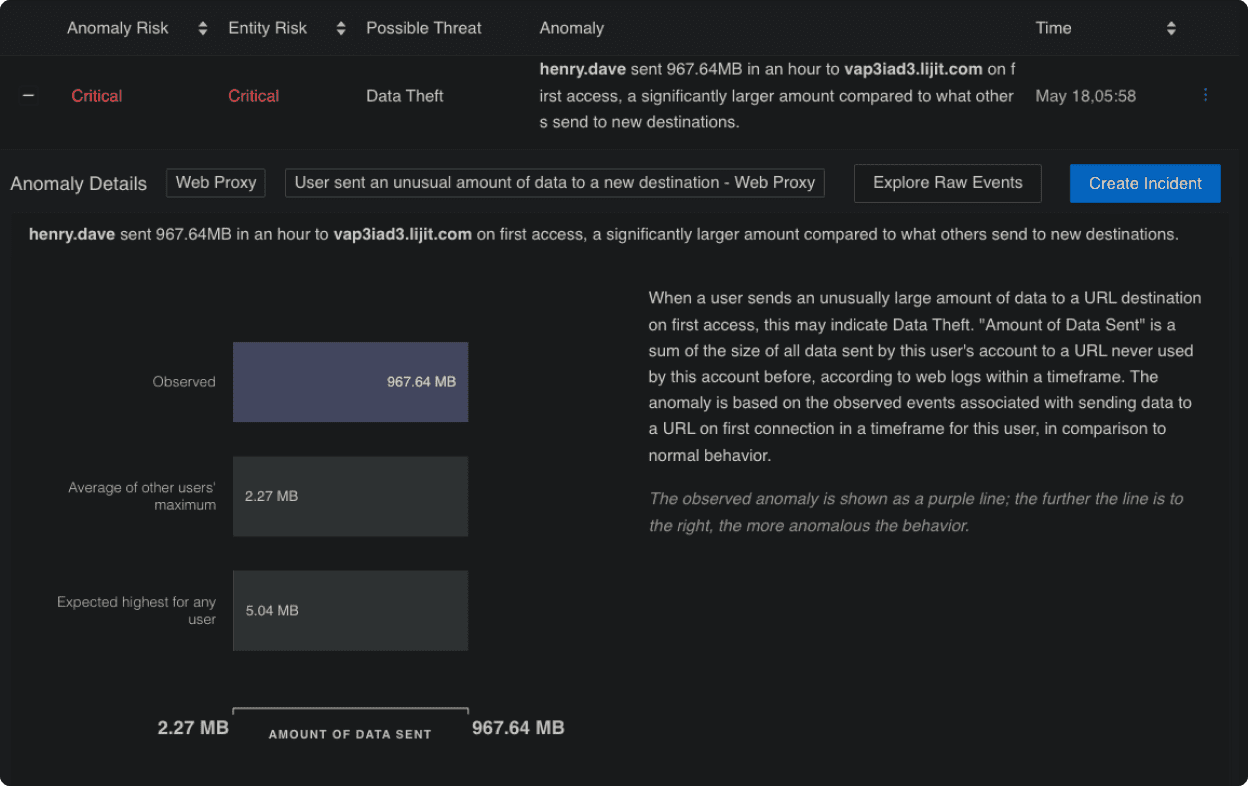

- Empêchez le transfert et l’exfiltration de données : détectez les violations, découvrez les données consultées et par qui afin de rester conforme et d’éviter des amendes coûteuses.

Plus de 1 000 entreprises dans 70 pays font confiance à Logpoint

Du SIEM à la cyberdéfense

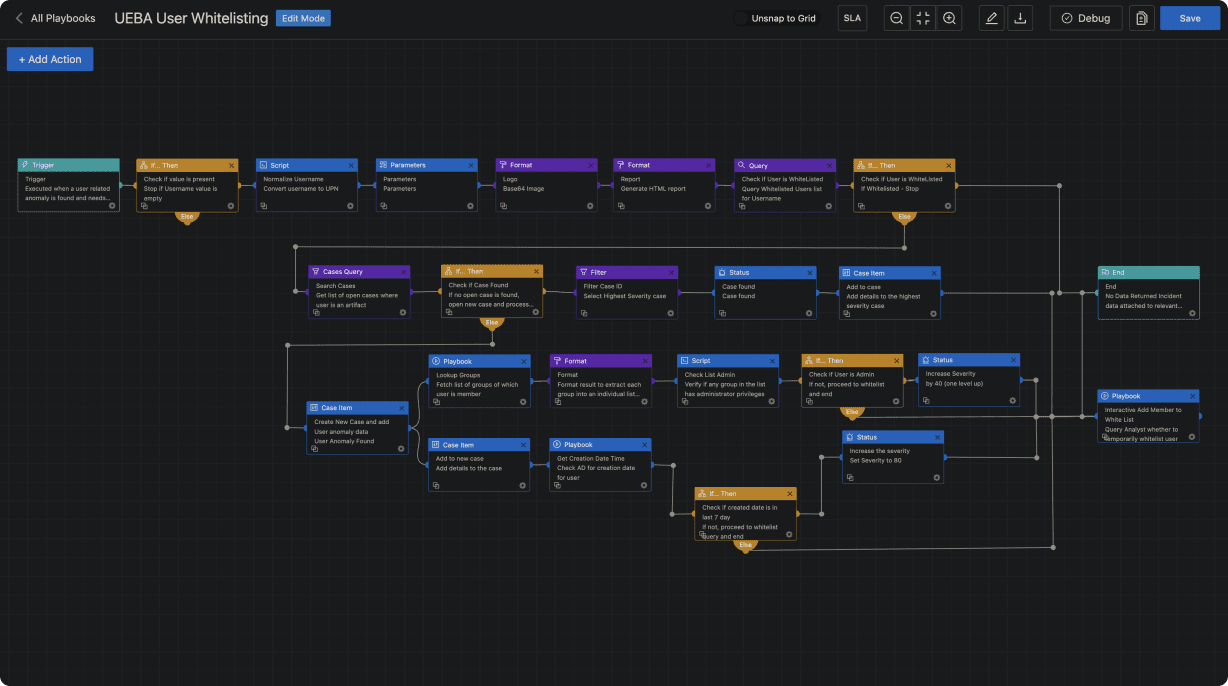

Vous cherchez à consolider votre tech stack (pile technologique) ? Découvrez comment Logpoint SIEM s’intègre à l’automatisation, à la gestion d’incident et à l’analyse comportementale au niveau d’une seule plateforme qui combine des ensembles de données provenant de plusieurs sources différentes. Au lieu d’utiliser plusieurs produits indépendants, vous pouvez unifier vos besoins de sécurité via une source d’information unique (SSOT : Single Source Of Truth).

- Intégration complète des données pour un TDIR automatisé.

- Aucune intégration ou maintenance requise.

- Prise en charge de la conformité prête à l’emploi.

- Déploiement flexible en fonction de vos besoins.