Par Martha Chrisander, Head of Product Marketing, LogPoint

Les violations de données coûtent cher. IBM estime que le coût total moyen d’une violation est de 3,86 millions de dollars, un montant qui comprend les coûts liés à la détection de la violation, l’interruption des activités, la communication sur l’attaque et la réponse post-violation. Il faut ensuite encore rajouter les coûts liés à la durée pendant laquelle le système a été visité et ceux liés à la quantité de données divulguées. En moyenne, les équipes de sécurité mettent 280 jours pour identifier et contenir une violation. Avec 52% des violations causées par des attaques malveillantes, vous pourriez bien avoir un acteur malveillant dans vos systèmes critiques capable d’accéder à vos données sensibles durant une bonne partie de l’année.

Les entreprises qui ont des processus d’automatisation naissants en matière de sécurité et de réponse aux incidents doivent souvent supporter des coûts beaucoup plus élevés suite à une faille de sécurité. Pour aider à réduire les coûts et à minimiser l’exfiltration de vos données, vous devez accélérer la détection et la réponse aux menaces grâce à l’automatisation. LogPoint propose une solution SIEM (Security Information and Event Management) qui détecte, analyse et répond aux menaces au niveau de vos données afin de mener des investigations de sécurité plus rapides. LogPoint vous aide à prioriser les incidents afin que vous puissiez vous concentrer sur l’essentiel tout en ayant une vision claire et globale de la situation.

Automatiser la réponse pour résoudre rapidement les incidents

L’intégration de LogPoint et Cortex XSOAR associe la surveillance de la sécurité et la réponse automatisée aux incidents afin que les analystes puissent les traiter rapidement. La solution prête à l’emploi automatise les actions et les réponses coordonnées pour aider les analystes à gagner du temps lors de la résolution des incidents.

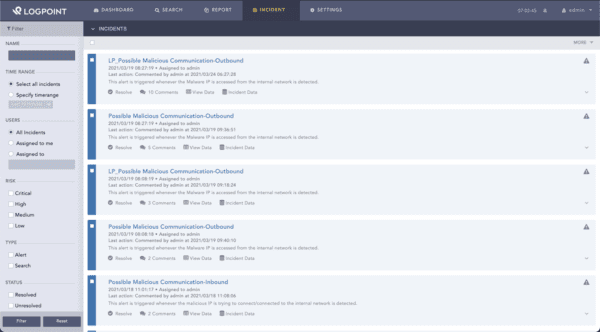

Les analystes peuvent explorer les incidents et voir les alertes en fonction du niveau de risque, les aidant ainsi à se concentrer sur les incidents les plus critiques.

L’intégration LogPoint, disponible sur la Marketplace Cortex XSOAR, aide les analystes à savoir sur quelles alertes se concentrer en récupérant les incidents et les informations de LogPoint. Ces derniers peuvent alors progresser étape par étape et répondre aux incidents en utilisant les données du playbook XSOAR. L’intégration comprend des exemples de playbooks, que les analystes peuvent personnaliser afin de répondre à leurs besoins spécifiques. Ils ont alors un contrôle total sur les incidents avec la possibilité de mettre à jour, résoudre, clôturer et supprimer ces derniers.

Les avantages de l’intégration de LogPoint et Cortex XSOAR :

- Des indicateurs de menaces en temps réel qui garantiront que votre SOC détectera les violations avant le délai moyen de 280 jours.

- Une compréhension complète du paysage des menaces avec une priorisation intégrée des incidents.

- La possibilité de réduire le temps moyen de réponse grâce au mapping des incidents.

- La création facile de playbooks uniques pour vos besoins spécifiques grâce à un exemple de playbook.

Cas d’usage : Investigation des tentatives de connexion infructueuses

Plus de 80% des violations de données, suite à un piratage, impliquent la force brute ou l’utilisation d’identifiants perdus ou volés. Une façon de détecter l’utilisation abusive de ces identifiants consiste à investiguer les tentatives de connexion qui ont échoué. Dans le cas d’une attaque par force brute, les pirates essayant d’accéder à votre système testeront tous les mots de passe possibles jusqu’à trouver le bon, entraînant ainsi un nombre anormalement élevé d’échecs au niveau des tentatives de connexion.

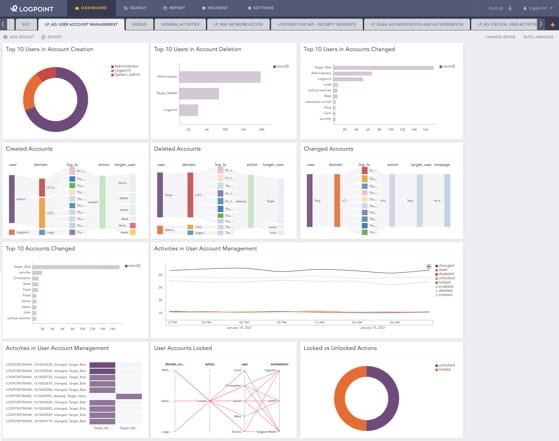

Dans LogPoint, les analystes peuvent obtenir un aperçu de toutes les activités des comptes utilisateur, notamment les tentatives de connexion infructueuses.

Il est facile de détecter et répondre rapidement en utilisant l’intégration de LogPoint et Cortex XSOAR. LogPoint vérifie régulièrement les tentatives de connexion infructueuses au niveau des utilisateurs d’Active Directory (AD). En cas d’échec d’une tentative de connexion, LogPoint déclenche alors une alerte. Lorsqu’une personne atteint un seuil prédéfini de tentatives infructueuses, par exemple 10 tentatives, LogPoint génère un incident.

Les playbooks Cortex XSOAR se déclenchent en fonction des alertes de LogPoint, automatisant ainsi la réponse aux incidents.

Cortex XSOAR extrait les incidents de LogPoint toutes les minutes et le playbook associé se déclenche automatiquement. Le playbook réinitialise automatiquement le mot de passe de l’utilisateur et informe l’utilisateur par email. La réponse automatique bloque rapidement la tentative de l’attaquant d’accéder à votre système.