LogPoint facilite l’intégration de sources de Threat Intelligence pour aider votre entreprise à comprendre ses vulnérabilités et à hiérarchiser les menaces. Il existe de nombreux flux et plateformes de Threat Intel gratuits et payants que vous pouvez utiliser, dont la MISP. Cette dernière est une plateforme open source qui collecte, partage et corrèle les données de Threat Intelligence telles que les vulnérabilités, les indicateurs de compromission d’attaques ciblées ainsi que les fraudes financières. Vous pouvez intégrer des flux et des plateformes de menaces, comme la MISP, en tant que source au sein de l’application LogPoint Threat Intelligence afin de récupérer et d’analyser les logs. Les analystes peuvent utiliser les informations récupérées pour prévoir les violations de données, les vulnérabilités aux attaques et anticiper à partir d’éventuels indices d’attaques ou de menaces, planifiées à l’avance, qui cibleraient leurs ressources.

Suivez notre guide ci-dessous et découvrez comment démarrer facilement avec la Threat Intelligence, en utilisant par exemple les flux MISP.

Obtenez l’application Threat Intelligence

Accédez au Centre d’Assistance LogPoint pour accéder à l’application Threat Intelligence.

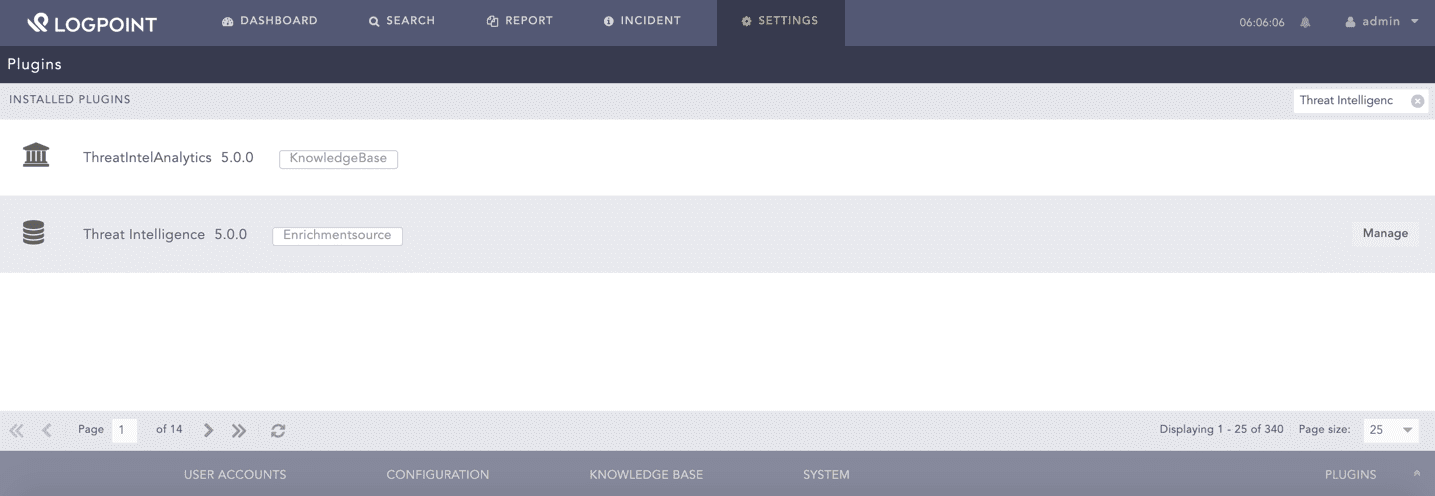

Après avoir téléchargé et installé l’application, vous pouvez la gérer à partir de la page Plugins.

Vous pouvez voir toutes vos intégrations depuis la page Plugins.

Configurez la plateforme Threat Intelligence

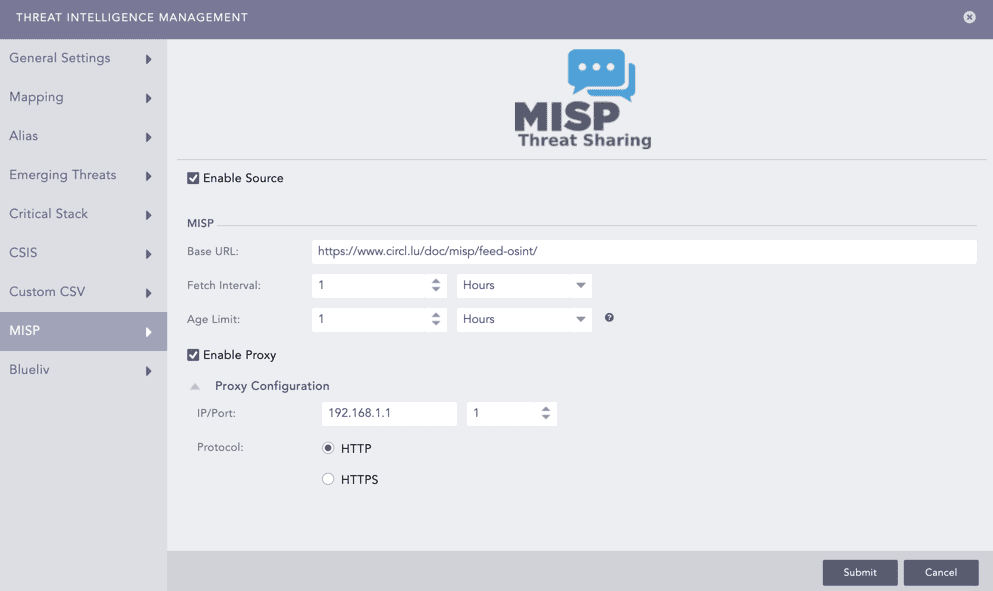

Sélectionnez MISP au niveau du panneau Threat Intelligence Management. L’option Enable Source est activée par défaut.

Sélectionnez l’option Enable Proxy pour connecter la source MISP via un serveur proxy. Entrez l’adresse IP et le numéro de port du serveur proxy, puis sélectionnez le protocole HTTP ou HTTPS selon vos besoins. Ensuite, cliquez sur Submit.

Dans le panneau « Management », vous pourrez voir tous vos flux Threat Intelligence connectés.

Recherchez les résultats de Threat Intelligence

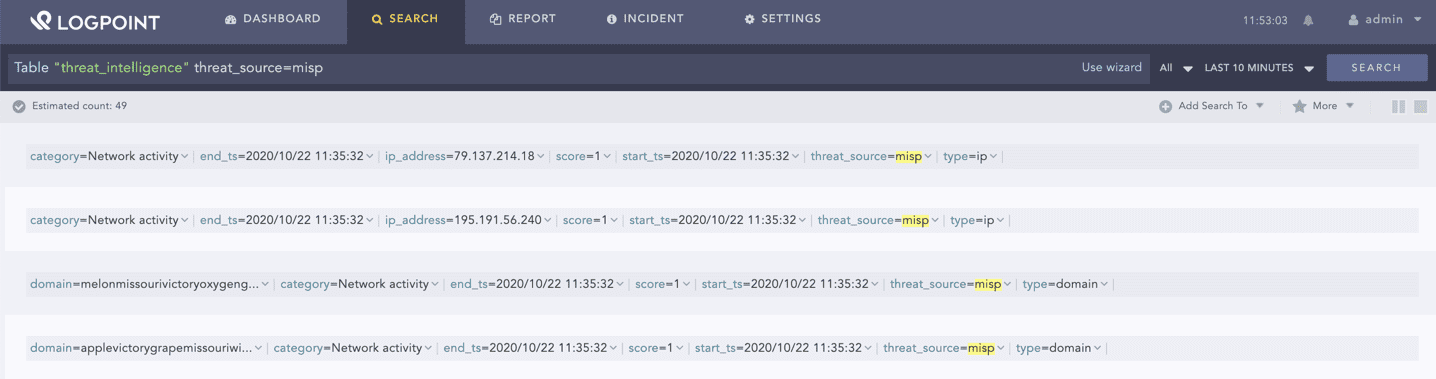

Après la configuration, vous pouvez rechercher les logs MISP dans le tableau de Threat Intel.

Entrez la requête suivante pour rechercher les logs :

Table "threat_intelligence" threat_source=misp

Vous pourrez rechercher des logs à partir de sources spécifiques.

Enrichissez les logs avec la Threat Intelligence

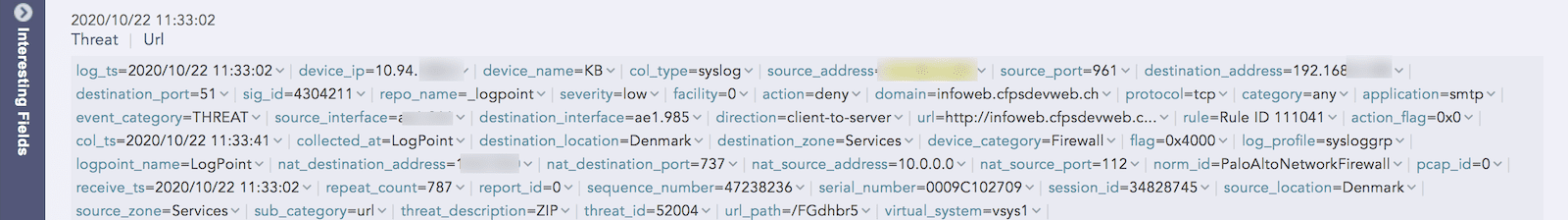

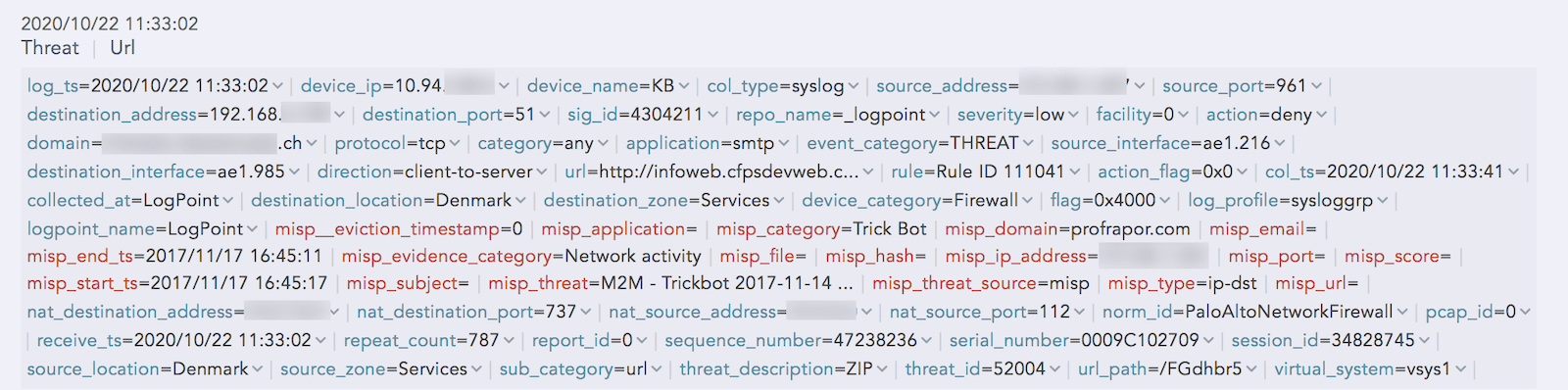

Les exemples suivants montrent comment un flux de Threat Intel comme MISP enrichit vos logs avec des informations contextuelles pour transformer les données brutes en informations significatives. Le contexte en provenance des flux aide les analystes à filtrer le bruit et à hiérarchiser les menaces à haut risque.

Lorsque les logs ne sont pas enrichis, il est difficile pour les analystes de savoir comment hiérarchiser la menace.

Un exemple de log de l’application Threat Intelligence sans données enrichies.

L’enrichissement ajoute des informations contextuelles au log, donnant ainsi aux analystes plus d’informations pour les aider à investiguer. Un flux de Threat Intel fournit aux analystes des informations sur le type et le score de la menace, afin qu’ils puissent mieux évaluer la gravité de cette dernière.

LogPoint affiche les données de log enrichies sous la forme d’un texte rouge.

Threat Intelligence : obtenez un aperçu global

L’application LogPoint Threat Intelligence est fournie avec un package « Threat Intel Analytics » prêt à l’emploi qui comprend des alertes, des règles et des tableaux de bord des éditeurs, à usage général, en matière de Threat Intel. Une vue d’ensemble aidera les analystes à identifier les menaces les plus critiques et à savoir où concentrer leurs ressources.

Les alertes

LogPoint fournit les packages d’alertes ci-dessous, synthétisant ainsi une multitude de flux au sein d’une seule base de données afin de faciliter l’analyse.

- Threat Intel concernant des connexions à des domaines suspects : les domaines que les flux de renseignements qualifient de suspects sont intégrés dans LogPoint.

- Threat Intel concernant des machines se connectant à plusieurs IOC : par exemple une machine interne qui se connecte à un certain nombre de ressources suspectes sur le Web, telles que des adresses IP, des URL ou des ressources spécifiques telles que des fichiers hébergés sur des services populaires.

- Threat Intel concernant des échecs excessifs au niveau de tentatives de connexions à partir d’IOC : une alerte est alors envoyée lorsque le flux de renseignements détecte plusieurs tentatives de connexion refusées.

- Threat Intel concernant des connexions autorisées à partir de sources suspectes : une alerte est alors envoyée lorsque le flux de renseignements détecte plusieurs tentatives de connexion autorisées

- Threat Intel concernant des IOC se connectant à plusieurs machines internes : une alerte est envoyée si le flux de renseignements considère un élément particulier comme suspect.

Les tableaux de bord

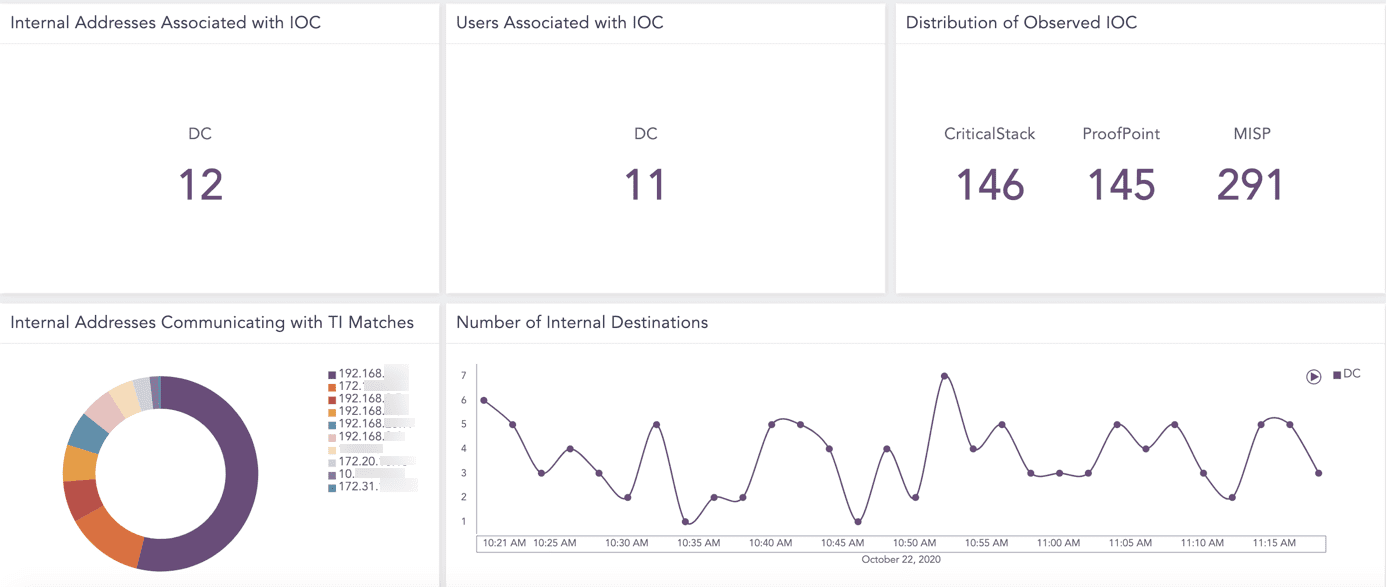

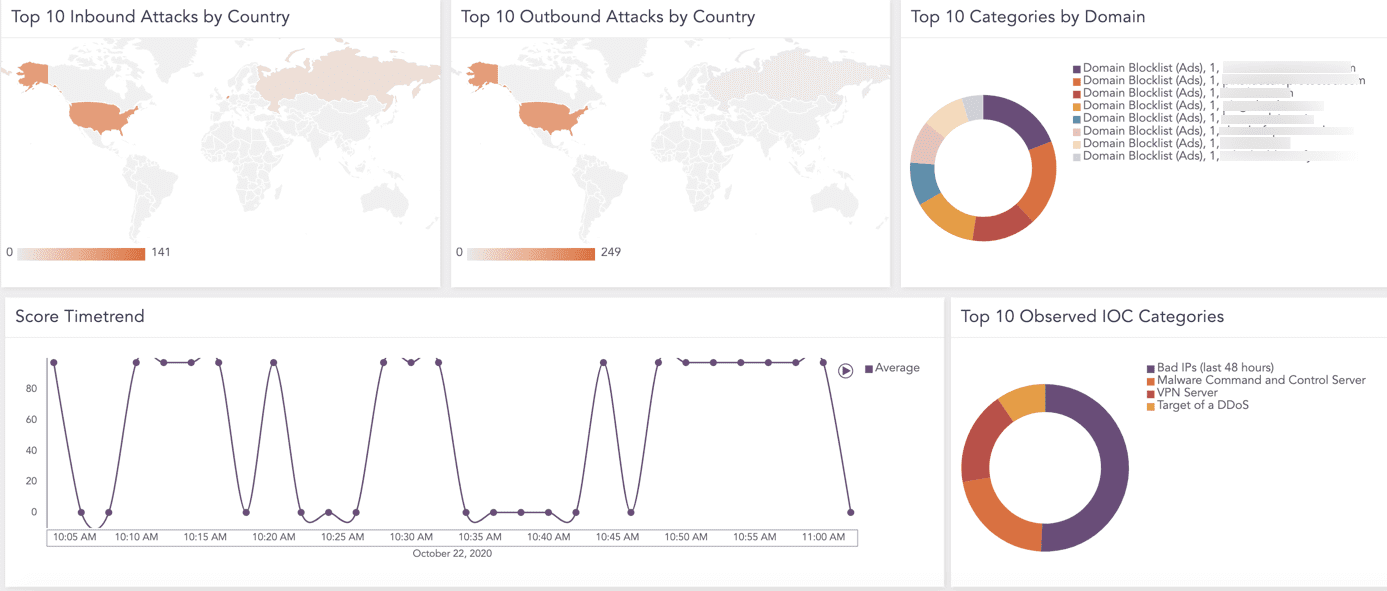

Les analystes peuvent obtenir une vue d’ensemble de tous les éléments de Threat Intelligence intégrés grâce aux widgets de tableau de bord suivants :

- Top 10 des alertes d’attaque entrante par pays

- Top 10 des alertes d’attaque sortante par pays

- Top 10 des catégories par domaine

- Des scores en termes d’évolution dans le temps

- Top 10 des catégories d’IOC observées

- Adresses internes associées aux IOC

- Utilisateurs associés aux IOC

- Répartition de l’IOC observé

- Adresses internes communiquant avec les TI correspondants

- Nombre de destinations internes

Les widgets du tableau de bord donnent aux analystes un aperçu visuel des menaces.

Pour en savoir plus

Si vous avez des questions supplémentaires sur l’intégration de la Threat Intelligence à LogPoint, contactez votre représentant LogPoint local ou contactez-nous directement.