Par Ivan Vinogradov, Solution Architect, LogPoint

En période de crise, les cybercriminels saisissent toutes les opportunités pour attaquer et exploiter des entreprises qui se retrouvent être dépassées. Les utilisateurs doivent prendre immédiatement les mesures évidentes pour rester en sécurité, comme par exemple éviter les liens dans des emails inconnus, utiliser des mots de passe forts et se connecter uniquement à un WiFi sécurisé. Cependant il existe des mesures importantes à prendre au niveau des infrastructures et des politiques pour réduire les risques et améliorer la cybersécurité. Voici les actions clés à mettre en œuvre par l’administrateur en ces temps de crise.

Utiliser toujours le chiffrement

Une certaine forme de chiffrement est l’élément de base de presque tous les contrôles de sécurité techniques modernes, et à juste titre d’ailleurs. Cependant, sa mise en œuvre est souvent incohérente, un problème qui peut augmenter les risques à une époque où les contrôles non techniques sont moins viables.

Renforcer les politiques VPN

L’utilisation d’un réseau privé virtuel (VPN) est généralement considérée comme un outil pratique ponctuel plutôt que comme une politique globale. Les entreprises ayant des politiques de sécurité immatures ont tendance à l’utiliser pour accéder à certains services internes, mais pas à tous. Lorsqu’il est utilisé de manière incohérente, l’échange de données a souvent lieu en dehors des limites chiffrées d’un VPN. Avec de nombreuses entreprises en télétravail, il s’agit là d’une bonne opportunité de créer ou renforcer une politique VPN qui acheminera la plupart, sinon tout le trafic de l’entreprise, via un tunnel chiffré.

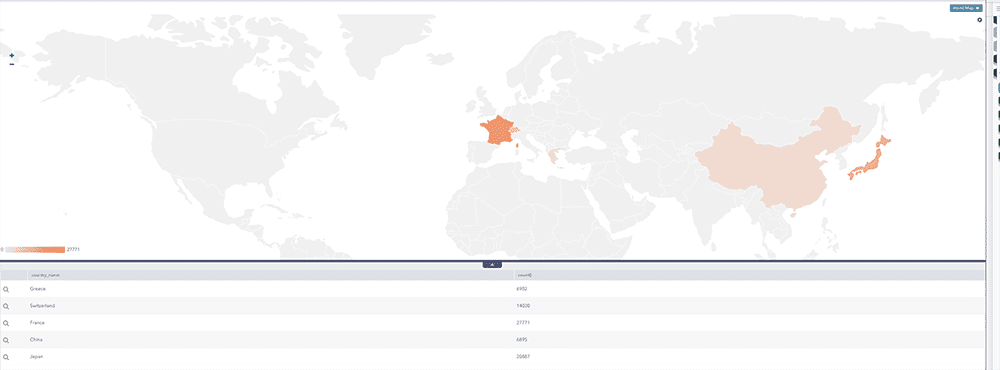

Dans LogPoint, vous disposez d’une vue globale sur le trafic VPN par emplacement géographique pour vous assurer qu’il n’y a pas de trafic anormal.

Aujourd’hui, le chiffrement des données au repos est très important

Il s’agit d’une bonne idée pour toutes les organisations, en particulier les entreprises en télétravail dont la main-d’œuvre est très mobile ou distante, de chiffrer les données au repos. Le chiffrement des données au repos convertit essentiellement les données sensibles en une autre forme de données accessible uniquement par le personnel autorisé afin de garantir la sécurité des données.

Le chiffrement des données au repos est devenu une nécessité pendant la crise du COVID-19 quand le contrôle physique d’un appareil n’est pas possible et un aperçu des données sur ce dernier peut ne pas être facilement disponible. Nous recommandons aux entreprises en télétravail d’appliquer le chiffrement des ordinateurs portables et des appareils mobiles à tous les niveaux de l’organisation. Cette opération n’a pas besoin d’être complexe. Un produit de base comme BitLocker de Microsoft suffira à dissuader la plupart des acteurs malveillants qui se retrouveraient en possession d’un appareil appartenant à l’entreprise.

Utiliser des contrôles endpoint au niveau des appareils situés à l’intérieur et à l’extérieur du réseau

Il est courant dans la plupart des entreprises d’installer une certaine forme d’agent de gestion centralisée sur les appareils pour disposer d’une vue d’ensemble sur l’environnement, ainsi que pour mettre en œuvre des contrôles techniques. Il devient encore plus important de garder une vue d’ensemble sur ces derniers lorsque les employés travaillent à distance. La gestion des appareils mobiles (MDM : Mobile Device Management) est une solution logicielle que les services IT utilisent pour surveiller, gérer et sécuriser les appareils mobiles des employés. Une solution MDM peut être un outil utile pour assurer la sécurité les appareils de vos employés en télétravail lorsqu’ils sont en dehors du réseau du bureau.

Obtenir un aperçu concernant l’activité de l’appareil

Lorsqu’un appareil quitte le réseau, il est immédiatement beaucoup plus difficile pour les entreprises en télétravail d’obtenir une transparence sur l’activité de l’appareil. Avec une solution MDM, les appareils génèrent souvent leurs propres données dans le cadre de fonctionnalités par défaut. La combinaison de solutions MDM et de données de surveillance, telles que les logs, aide les entreprises à conserver une vue d’ensemble sur l’activité des appareils, même lorsque ces derniers sont hors site.

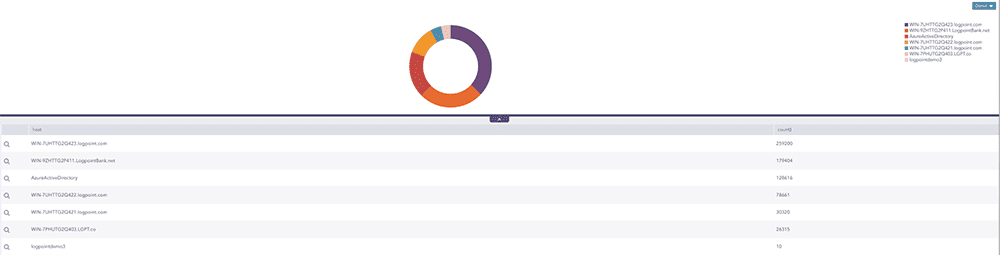

Dans LogPoint, vous pouvez obtenir une vue d’ensemble sur l’activité de l’appareil, par exemple savoir combien de connexions à distance ont réussi et combien ont échoué.

Surveiller le matériel pour détecter les violations

La surveillance du matériel et les restrictions d’utilisation sont des moyens pratiques de sécuriser les appareils de vos employés en télétravail. La surveillance du matériel peut aider à identifier le début et la cause d’une violation lorsque des attaquants utilisent l’appareil comme point d’entrée sur le réseau. De plus, la surveillance du matériel peut aider à détecter lorsque les employés utilisent leur matériel pour lancer des actions non autorisées, telles que le déplacement de fichiers entre leurs appareils personnels et professionnels.

Utiliser les restrictions d’application

Une fois qu’un employé est en dehors du réseau, les technologies classiques qui cherchent à limiter les activités dangereuses et potentiellement improductives, telles que le filtrage des applications et le blocage DNS, ne sont plus utiles. Les entreprises en télétravail peuvent contribuer à maintenir la sécurité en appliquant des restrictions d’application et en autorisant uniquement les employés à déployer certaines applications sur leurs postes de travail. Les restrictions d’application peuvent également aider à empêcher les comportements compromettant la sécurité par inadvertance, tels que l’accès à des adresses IP compromises ou l’utilisation de logiciels vulnérables, sans licence ou non conformes.

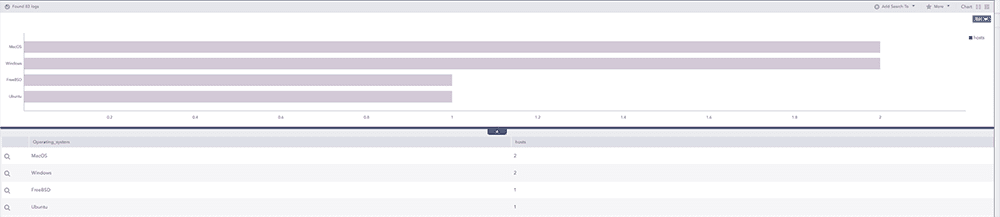

Dans LogPoint, vous pouvez obtenir une vue d’ensemble sur l’utilisation des applications, par exemple les systèmes d’exploitation les plus utilisés, pour vous aider à détecter les comportements compromettant la sécurité.